Die Wirtschaft Nr. 36 vom 10. September 2010

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

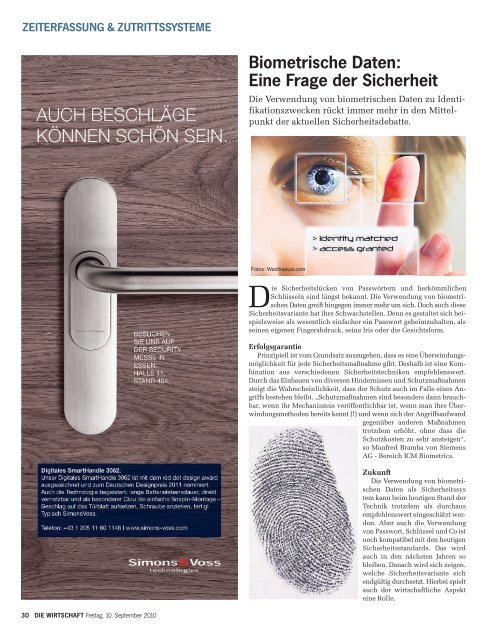

ZEITERFASSUNG &ZUTRITTSSYSTEME<br />

30 DIE WIRTSCHAFT Freitag, <strong>10.</strong> <strong>September</strong> <strong>2010</strong><br />

Biometrische Daten:<br />

Eine Frage der Sicherheit<br />

<strong>Die</strong> Verwendung von biometrischen Daten zu Identifikationszwecken<br />

rückt immer mehr in den Mittelpunkt<br />

der aktuellen Sicherheitsdebatte.<br />

Fotos: Waldhaeusl.com<br />

<strong>Die</strong> Sicherheitslücken von Passwörtern und herkömmlichen<br />

Schlüsseln sind längst bekannt. <strong>Die</strong> Verwendung von biometrischen<br />

Daten greift hingegen immer mehr um sich. Doch auch diese<br />

Sicherheitsvariante hat ihre Schwachstellen. Denn es gestaltet sich beispielsweise<br />

als wesentlich einfacher ein Passwort geheimzuhalten, als<br />

seinen eigenen Fingerabdruck, seine Iris oder die Gesichtsform.<br />

Erfolgsgarantie<br />

Prinzipiell ist <strong>vom</strong> Grundsatz auszugehen, dass es eine Überwindungsmöglichkeit<br />

für jede Sicherheitsmaßnahme gibt. Deshalb ist eine Kombination<br />

aus verschiedenen Sicherheitstechniken empfehlenswert.<br />

Durch das Einbauen von diversen Hindernissen und Schutzmaßnahmen<br />

steigt die Wahrscheinlichkeit, dass der Schutz auch im Falle eines Angriffs<br />

bestehen bleibt. „Schutzmaßnahmen sind besonders dann brauchbar,<br />

wenn ihr Mechanismus veröffentlichbar ist, wenn man ihre Überwindungsmethoden<br />

bereits kennt (!) und wenn sich der Angriffsaufwand<br />

gegenüber anderen Maßnahmen<br />

trotzdem erhöht, ohne dass die<br />

Schutzkosten zu sehr ansteigen“,<br />

so Manfred Bramba von Siemens<br />

AG -Bereich ICM Biometrics.<br />

Zukunft<br />

<strong>Die</strong> Verwendung von biometrischen<br />

Daten als Sicherheitssys<br />

tem kann beim heutigen Stand der<br />

Technik trotzdem als durchaus<br />

empfehlenswert eingeschätzt werden.<br />

Aber auch die Verwendung<br />

von Passwort, Schlüssel und Co ist<br />

noch kompatibel mit den heutigen<br />

Sicherheitsstandards. Das wird<br />

auch in den nächsten Jahren so<br />

bleiben. Danach wird sich zeigen,<br />

welche Sicherheitsvariante sich<br />

endgültigdurchsetzt. Hierbei spielt<br />

auch der wirtschaftliche Aspekt<br />

eine Rolle.