Auslegeordnung zu Emerging Risks - Stephan Fuhrer

Auslegeordnung zu Emerging Risks - Stephan Fuhrer

Auslegeordnung zu Emerging Risks - Stephan Fuhrer

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

46 | Die 12 <strong>Emerging</strong> <strong>Risks</strong> des SVV<br />

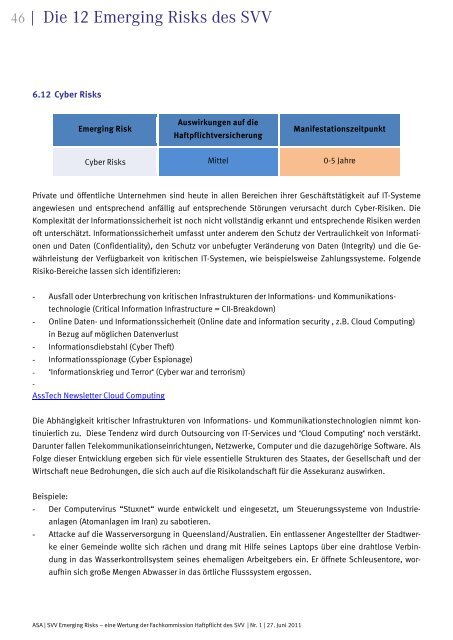

6.12 Cyber <strong>Risks</strong><br />

<strong>Emerging</strong> Risk<br />

Auswirkungen auf die<br />

Haftpflichtversicherung<br />

Manifestationszeitpunkt<br />

Cyber <strong>Risks</strong> Mittel 0-5 Jahre<br />

Private und öffentliche Unternehmen sind heute in allen Bereichen ihrer Geschäftstätigkeit auf IT-Systeme<br />

angewiesen und entsprechend anfällig auf entsprechende Störungen verursacht durch Cyber-Risiken. Die<br />

Komplexität der Informationssicherheit ist noch nicht vollständig erkannt und entsprechende Risiken werden<br />

oft unterschätzt. Informationssicherheit umfasst unter anderem den Schutz der Vertraulichkeit von Informationen<br />

und Daten (Confidentiality), den Schutz vor unbefugter Veränderung von Daten (Integrity) und die Gewährleistung<br />

der Verfügbarkeit von kritischen IT-Systemen, wie beispielsweise Zahlungssysteme. Folgende<br />

Risiko-Bereiche lassen sich identifizieren:<br />

- Ausfall oder Unterbrechung von kritischen Infrastrukturen der Informations- und Kommunikationstechnologie<br />

(Critical Information Infrastructure = CII-Breakdown)<br />

- Online Daten- und Informationssicherheit (Online date and information security , z.B. Cloud Computing)<br />

in Be<strong>zu</strong>g auf möglichen Datenverlust<br />

- Informationsdiebstahl (Cyber Theft)<br />

- Informationsspionage (Cyber Espionage)<br />

- ‘Informationskrieg und Terror‘ (Cyber war and terrorism)<br />

-<br />

AssTech Newsletter Cloud Computing<br />

Die Abhängigkeit kritischer Infrastrukturen von Informations- und Kommunikationstechnologien nimmt kontinuierlich<br />

<strong>zu</strong>. Diese Tendenz wird durch Outsourcing von IT-Services und ‘Cloud Computing‘ noch verstärkt.<br />

Darunter fallen Telekommunikationseinrichtungen, Netzwerke, Computer und die da<strong>zu</strong>gehörige Software. Als<br />

Folge dieser Entwicklung ergeben sich für viele essentielle Strukturen des Staates, der Gesellschaft und der<br />

Wirtschaft neue Bedrohungen, die sich auch auf die Risikolandschaft für die Assekuranz auswirken.<br />

Beispiele:<br />

- Der Computervirus “Stuxnet“ wurde entwickelt und eingesetzt, um Steuerungssysteme von Industrieanlagen<br />

(Atomanlagen im Iran) <strong>zu</strong> sabotieren.<br />

- Attacke auf die Wasserversorgung in Queensland/Australien. Ein entlassener Angestellter der Stadtwerke<br />

einer Gemeinde wollte sich rächen und drang mit Hilfe seines Laptops über eine drahtlose Verbindung<br />

in das Wasserkontrollsystem seines ehemaligen Arbeitgebers ein. Er öffnete Schleusentore, woraufhin<br />

sich große Mengen Abwasser in das örtliche Flusssystem ergossen.<br />

ASA | SVV <strong>Emerging</strong> <strong>Risks</strong> – eine Wertung der Fachkommission Haftpflicht des SVV | Nr. 1 | 27. Juni 2011