TCP SYN Flood - Attack

TCP SYN Flood - Attack

TCP SYN Flood - Attack

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

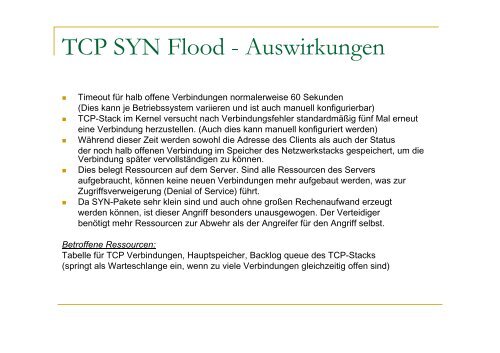

<strong>TCP</strong> <strong>SYN</strong> <strong>Flood</strong> - Auswirkungen<br />

• Timeout für halb offene Verbindungen normalerweise 60 Sekunden<br />

(Dies kann je Betriebssystem variieren und ist auch manuell konfigurierbar)<br />

• <strong>TCP</strong>-Stack im Kernel versucht nach Verbindungsfehler standardmäßig fünf Mal erneut<br />

eine Verbindung herzustellen. (Auch dies kann manuell konfiguriert werden)<br />

• Während dieser Zeit werden sowohl die Adresse des Clients als auch der Status<br />

der noch halb offenen Verbindung im Speicher des Netzwerkstacks gespeichert, um die<br />

Verbindung später vervollständigen zu können.<br />

• Dies belegt Ressourcen auf dem Server. Sind alle Ressourcen des Servers<br />

aufgebraucht, können keine neuen Verbindungen mehr aufgebaut werden, was zur<br />

Zugriffsverweigerung (Denial of Service) führt.<br />

• Da <strong>SYN</strong>-Pakete sehr klein sind und auch ohne großen Rechenaufwand erzeugt<br />

werden können, ist dieser Angriff besonders unausgewogen. Der Verteidiger<br />

benötigt mehr Ressourcen zur Abwehr als der Angreifer für den Angriff selbst.<br />

Betroffene Ressourcen:<br />

Tabelle für <strong>TCP</strong> Verbindungen, Hauptspeicher, Backlog queue des <strong>TCP</strong>-Stacks<br />

(springt als Warteschlange ein, wenn zu viele Verbindungen gleichzeitig offen sind)