Umsetzungskonzept § 109 (5) TKG: Mitteilung Sicherheitsverletzung ...

Umsetzungskonzept § 109 (5) TKG: Mitteilung Sicherheitsverletzung ...

Umsetzungskonzept § 109 (5) TKG: Mitteilung Sicherheitsverletzung ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

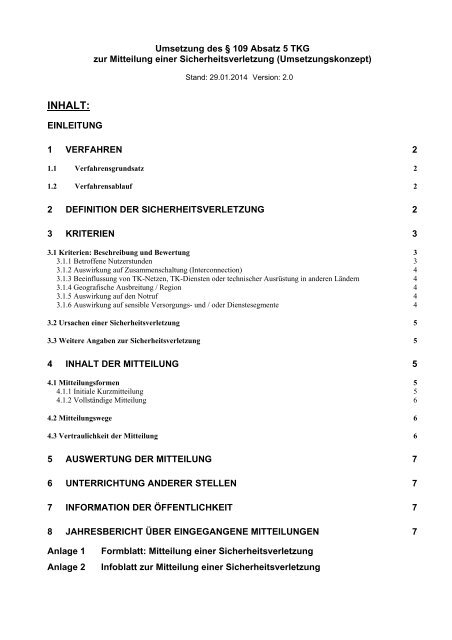

Umsetzung des <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong><br />

zur <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong> (<strong>Umsetzungskonzept</strong>)<br />

Stand: 29.01.2014 Version: 2.0<br />

INHALT:<br />

EINLEITUNG<br />

1 VERFAHREN 2<br />

1.1 Verfahrensgrundsatz 2<br />

1.2 Verfahrensablauf 2<br />

2 DEFINITION DER SICHERHEITSVERLETZUNG 2<br />

3 KRITERIEN 3<br />

3.1 Kriterien: Beschreibung und Bewertung 3<br />

3.1.1 Betroffene Nutzerstunden 3<br />

3.1.2 Auswirkung auf Zusammenschaltung (Interconnection) 4<br />

3.1.3 Beeinflussung von TK-Netzen, TK-Diensten oder technischer Ausrüstung in anderen Ländern 4<br />

3.1.4 Geografische Ausbreitung / Region 4<br />

3.1.5 Auswirkung auf den Notruf 4<br />

3.1.6 Auswirkung auf sensible Versorgungs- und / oder Dienstesegmente 4<br />

3.2 Ursachen einer <strong>Sicherheitsverletzung</strong> 5<br />

3.3 Weitere Angaben zur <strong>Sicherheitsverletzung</strong> 5<br />

4 INHALT DER MITTEILUNG 5<br />

4.1 <strong>Mitteilung</strong>sformen 5<br />

4.1.1 Initiale Kurzmitteilung 5<br />

4.1.2 Vollständige <strong>Mitteilung</strong> 6<br />

4.2 <strong>Mitteilung</strong>swege 6<br />

4.3 Vertraulichkeit der <strong>Mitteilung</strong> 6<br />

5 AUSWERTUNG DER MITTEILUNG 7<br />

6 UNTERRICHTUNG ANDERER STELLEN 7<br />

7 INFORMATION DER ÖFFENTLICHKEIT 7<br />

8 JAHRESBERICHT ÜBER EINGEGANGENE MITTEILUNGEN 7<br />

Anlage 1<br />

Anlage 2<br />

Formblatt: <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong><br />

Infoblatt zur <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong>

EINLEITUNG<br />

Im folgenden <strong>Umsetzungskonzept</strong> wird das Verfahren zur <strong>Mitteilung</strong> von <strong>Sicherheitsverletzung</strong>en zwischen<br />

den zur <strong>Mitteilung</strong> Verpflichteten und der Bundesnetzagentur beschrieben. Grundlage hierzu ist das Telekommunikationsgesetz<br />

(<strong>TKG</strong>) vom 3. Mai 2012.<br />

1 Verfahren<br />

Das Verfahren zur <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong> zwischen den Verpflichteten und der Bundesnetzagentur<br />

ist offen und diskriminierungsfrei.<br />

1.1 Verfahrensgrundsatz<br />

Im Sinne des <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> ist eine <strong>Sicherheitsverletzung</strong> einschließlich Störungen von Telekommunikationsnetzen<br />

oder –diensten (nachfolgend als <strong>Sicherheitsverletzung</strong> bezeichnet) unverzüglich mitzuteilen,<br />

sofern hierdurch beträchtliche Auswirkungen auf den Betrieb der öffentlichen Telekommunikationsnetze oder<br />

das Erbringen von öffentlich zugänglichen Telekommunikationsdiensten entstehen.<br />

Die Bestimmung des <strong>§</strong> 115 Absatz 1 Satz 2 <strong>TKG</strong> bleibt davon unberührt.<br />

1.2 Verfahrensablauf<br />

Nach dem Erkennen eines sicherheits- oder störungsrelevanten Vorfalls stellt der Verpflichtete mit einer Bewertung<br />

in eigener Verantwortung fest, ob<br />

es sich um eine <strong>Sicherheitsverletzung</strong> im Sinne von <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> handelt, durch die<br />

beträchtliche Auswirkungen auf den Betrieb der Telekommunikationsnetze oder das Erbringen<br />

von Telekommunikationsdiensten entstehen.<br />

Nach Ansicht der Bundesnetzagentur hat eine <strong>Sicherheitsverletzung</strong> eindeutig beträchtliche Auswirkungen,<br />

wenn bei dem Kriterium „Betroffene Nutzerstunden“ der Grenzwert von 3 Millionen überschritten<br />

wird.<br />

Unabhängig von diesem Kriterium, das die Zeit der sicherheitsrelevanten Beeinflussung und die Zahl beeinträchtigter<br />

Anschlüsse und/oder Teilnehmer multiplikativ verknüpft, gibt es weitere Kriterien, nach denen<br />

jeweils exklusiv eine <strong>Sicherheitsverletzung</strong> nach <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> vorliegen kann. Nähere Ausführungen<br />

hierzu finden sich im Abschnitt 3.<br />

Beim Vorliegen der genannten Voraussetzungen teilt der Verpflichtete der Bundesnetzagentur die <strong>Sicherheitsverletzung</strong><br />

unverzüglich mit. Es ist ausreichend, wenn die <strong>Mitteilung</strong> ohne schuldhaftes Verzögern des<br />

mitteilenden Unternehmens, unter Berücksichtigung der subjektiven Zumutbarkeit für den Mitteilenden, während<br />

der üblichen Geschäftszeiten erfolgt.<br />

Auf Basis der oben und in Abschnitt 3.1 genannten Kriterien behält sich die Bundesnetzagentur vor, jederzeit<br />

bei Anhaltspunkten zu sicherheits- oder störungsrelevanten Vorfällen Auskünfte einzuholen und in eigenem<br />

Ermessen eine Einstufung nach <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> vorzunehmen. Das betroffene Unternehmen wird darüber<br />

in Kenntnis gesetzt.<br />

2 Definition der <strong>Sicherheitsverletzung</strong><br />

Eine <strong>Sicherheitsverletzung</strong> im Sinne von <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> ist eine Beeinträchtigung der Vertraulichkeit,<br />

Integrität und Verfügbarkeit von Telekommunikationsnetzen oder Telekommunikationsdiensten.<br />

Die nachfolgenden Abschnitte enthalten hierzu Einzelheiten.<br />

Seite 2 von 12

3 Kriterien<br />

Die unten aufgeführten Kriterien sind angelehnt an die „Technical Guideline on Reporting Incidents, Version<br />

2.0 – Januar 2013“ der Europäischen Agentur für Netz- und Informationssicherheit (ENISA).<br />

Folgende Kriterien sind bei der Analyse und Bewertung eines sicherheitsrelevanten Vorfalls zu berücksichtigen:<br />

1. Anzahl der betroffenen Anschlüsse 1 und / oder Teilnehmer 2<br />

2. Dauer der Leistungsminderung<br />

3. Auswirkung auf Interconnection (nationale und / oder internationale Zusammenschaltung)<br />

4. Beeinflussung von TK-Netzen, TK-Diensten oder technischer Ausrüstung in anderen Ländern<br />

5. Geographische Ausbreitung / Region<br />

6. Auswirkung auf den Notruf<br />

7. Auswirkung auf sensible Versorgungs- und / oder Dienstesegmente<br />

Es obliegt dem Verpflichteten, weitere fallspezifische Kriterien zur Bewertung der <strong>Sicherheitsverletzung</strong> heranzuziehen,<br />

die nach seinem Ermessen eine <strong>Mitteilung</strong> nach <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> an die Bundesnetzagentur<br />

erforderlich machen.<br />

3.1 Kriterien: Beschreibung und Bewertung<br />

Nachfolgend werden die oben aufgeführten Kriterien Nr. 1 bis Nr. 7 erläutert.<br />

Dabei werden die Kriterien unter Nr. 1 und Nr. 2 zusammengefasst und, wie bereits in Abschnitt 1.2 beschrieben,<br />

multiplikativ zu dem Kriterium „Betroffene Nutzerstunden“ verknüpft.<br />

Dessen ungeachtet kann jedes der Kriterien unter Nr. 3 bis Nr. 7 für sich alleine - bei entsprechender Ausprägung<br />

- bereits hinreichend für eine Einstufung eines sicherheitsrelevanten Vorfalls in die Kategorie einer mitteilungspflichtigen<br />

<strong>Sicherheitsverletzung</strong> nach <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong> sein.<br />

3.1.1 Betroffene Nutzerstunden<br />

Produkt aus betroffenen Anschlüssen / Teilnehmern und Ausfalldauer in Stunden<br />

Die Analyse der „Betroffenen Nutzerstunden“ erfolgt auf Basis der folgenden TK- Netze- und / oder TK-<br />

Dienste:<br />

Festnetz (Telefondienst)<br />

Mobilnetz (Telefondienst)<br />

Festnetz (Internet-Zugang)<br />

Mobilnetz (Internet-Zugang)<br />

Die hier aufgeführten TK-Netze und / oder TK-Dienste können sowohl separat als auch in Kombination betroffen<br />

sein.<br />

Betroffene Anschlüsse / Teilnehmer:<br />

Die Betroffenheit eines Anschlusses und / oder eines TK-Dienstes ist gegeben wenn:<br />

<br />

<br />

der Anschluss und / oder der TK- Dienst total ausgefallen ist oder<br />

der Anschluss und / oder der TK- Dienst mit beträchtlich geminderter Qualität und / oder sicherheitsrelevanter<br />

Beeinflussung eingeschränkt zur Verfügung steht.<br />

1 Betreiber eines öffentlichen Telekommunikationsnetzes: Anschlüsse * Dauer der Leistungsminderung<br />

2 Erbringer öffentlich zugänglicher Telekommunikationsdienste: Teilnehmer * Dauer der Leistungsminderung<br />

Seite 3 von 12

Dauer des sicherheitsrelevanten Vorfalles:<br />

Dabei handelt es sich um das Zeitintervall, innerhalb dessen beträchtliche Auswirkungen auf Anschlüsse /<br />

Teilnehmer und / oder Telekommunikationsdienste durch den sicherheitsrelevanten Vorfall auftreten.<br />

3.1.2 Auswirkung auf Zusammenschaltung (Interconnection)<br />

Unter Zusammenschaltung wird der Zugang verstanden, der die physische und logische Verbindung öffentlicher<br />

TK-Netze herstellt, um Nutzern eines Unternehmens die Kommunikation mit Nutzern desselben oder<br />

eines anderen Unternehmens oder die Inanspruchnahme von TK- Diensten eines anderen Unternehmens zu<br />

ermöglichen.<br />

Dieser Zugang kann sowohl mit nationaler Zielrichtung als auch mit internationaler Zielrichtung zur Verfügung<br />

gestellt werden.<br />

3.1.3 Beeinflussung von TK-Netzen, TK-Diensten oder technischer Ausrüstung in anderen<br />

Ländern<br />

Die Beeinflussung von TK- Netzen, TK- Diensten oder technischer Ausrüstung in anderen Ländern ist gegeben,<br />

wenn ein Interconnection-Punkt (3.1.2) mit internationaler Zielrichtung durch eine <strong>Sicherheitsverletzung</strong><br />

und / oder Störung betroffen ist. Darüber hinaus sind auch auslösende Faktoren denkbar, die den grenzüberschreitenden<br />

TK- Dienstefluss beträchtlich behindern. Exemplarisch können das z.B. Naturkatastrophen,<br />

böswillige Handlungen oder auch systemische Fehler sein.<br />

3.1.4 Geografische Ausbreitung / Region<br />

Das Kriterium der geografischen Ausbreitung der Auswirkung eines sicherheitsrelevanten Vorfalls ist dann<br />

erfüllt, wenn beispielsweise ein geographisch zusammenhängendes Gebiet mit wirtschaftlich oder politisch<br />

hervorgehobener Bedeutung oder mehrere solcher Gebiete betroffen sind (z.B. Industriezentren oder Wirtschaftszentren,<br />

Verkehrszentren oder Verwaltungszentren). Auch die Betroffenheit einer Stadt, die regional zu<br />

einem hohen Prozentsatz Ausfälle oder sicherheitsrelevante Beeinflussungen im Bereich der TK- Dienste<br />

hinnehmen muss, kann bereits hinreichend im Sinne dieses Kriteriums sein.<br />

3.1.5 Auswirkung auf den Notruf<br />

Zu berücksichtigen sind hier im Wesentlichen:<br />

<br />

<br />

<br />

<br />

Netzelemente, die einen abgesetzten Notruf anhand der Kennung als solchen identifizieren<br />

Datenbanken, die das Routing des Notrufs zur regional zuständigen Notrufabfragestelle (Notrufzentrale)<br />

übernehmen<br />

Notrufanschluss<br />

Sonstige Netzelemente, die für die Notruflenkung und -übertragung von elementarer Bedeutung sind<br />

(insbesondere bei Störung redundanter Systeme)<br />

Bei diesem Kriterium steht nicht die Funktionalität eines Endgerätes im Fokus.<br />

3.1.6 Auswirkung auf sensible Versorgungs- und / oder Dienstesegmente<br />

Nachfolgend sind einige Beispiele aufgeführt, die als sensibel hinsichtlich des zu versorgenden Kundenklientels<br />

eingestuft werden können:<br />

<br />

<br />

<br />

Krankenhäuser<br />

Militärische Bereiche<br />

Regierungsviertel<br />

Seite 4 von 12

Die Auflistung ist nur beispielhaft und kann und soll erforderlichenfalls durch das betroffene Unternehmen<br />

erweitert werden.<br />

3.2 Ursachen einer <strong>Sicherheitsverletzung</strong><br />

Die Ursachen einer <strong>Sicherheitsverletzung</strong> lassen sich im Wesentlichen wie folgt kategorisieren:<br />

<br />

<br />

<br />

<br />

<br />

Menschliche Fehlhandlung<br />

Hardware oder Software Fehler<br />

Naturkatastrophe oder Naturerscheinung<br />

Böswilliger Angriff<br />

Fehler eines Dritten oder externen Beteiligten<br />

Ergänzend können, soweit bekannt, weitere Einzelheiten zur Ursache einer <strong>Sicherheitsverletzung</strong> mitgeteilt<br />

werden.<br />

3.3 Weitere Angaben zur <strong>Sicherheitsverletzung</strong><br />

Ergänzend zu den o.g. Angaben zur <strong>Sicherheitsverletzung</strong> sollen folgende Informationen mitgeteilt werden:<br />

<br />

<br />

<br />

<br />

<br />

<br />

<br />

Allgemeine Beschreibung<br />

Behandlung der <strong>Sicherheitsverletzung</strong> und Abhilfemaßnahmen<br />

Nachbereitung der <strong>Sicherheitsverletzung</strong><br />

Betroffene Verbindungen in andere TK- Netze<br />

Kontaktierte nationale Regulierungsbehörden<br />

Erkenntnisse zur Verbesserung der Sicherheit<br />

Weitere Bemerkungen<br />

4 Inhalt der <strong>Mitteilung</strong><br />

Die <strong>Mitteilung</strong> soll enthalten:<br />

Name, Adresse und Telekontakte des Mitteilenden<br />

Datum und Uhrzeit der <strong>Sicherheitsverletzung</strong><br />

Angaben über die betroffenen TK- Netze und / oder die betroffenen TK- Dienste<br />

Auswirkung der <strong>Sicherheitsverletzung</strong> (insbesondere unter Einbeziehung der Kriterien 3.1.1 bis 3.1.6)<br />

Weitere Angaben zur <strong>Sicherheitsverletzung</strong> entsprechend den Vorgaben in Abschnitt 3.3<br />

4.1 <strong>Mitteilung</strong>sformen<br />

4.1.1 Initiale Kurzmitteilung<br />

Eine erste initiale <strong>Mitteilung</strong> zu einem sicherheits- oder störungsrelevanten Vorfall soll bereits zeitnah per E-<br />

Mail oder Fax an die Bundesnetagentur erfolgen. Dabei kann der Verpflichtete eine Erstmitteilung aus Zeitmangel<br />

oder wegen unvollständigem Informationsstand auf die gerade vorliegenden Informationen beschränken<br />

und die restlichen Angaben zu einem späteren Zeitpunkt mitteilen. Die initiale Kurzmitteilung soll enthalten:<br />

<br />

<br />

<br />

<br />

Info darüber, was nach ersten Erkenntnissen passiert ist<br />

Beginn des Vorfalls (Datum und Zeit)<br />

Erste Einschätzung der Ausfälle oder Beeinträchtigungen (Anschlüsse / Teilnehmer etc.)<br />

Mögliche Ursache(n)<br />

Seite 5 von 12

4.1.2 Vollständige <strong>Mitteilung</strong><br />

Die vollständige <strong>Mitteilung</strong> der <strong>Sicherheitsverletzung</strong> soll schriftlich erfolgen.<br />

Es wird empfohlen, das Formblatt „<strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong>" zu verwenden (siehe Anlage 1).<br />

Das Formblatt zur „<strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong>“ steht als Download auf der Internetseite der Bundesnetzagentur<br />

in einer pdf-Formularversion zur Verfügung. Entsprechende Funktionen zum Ausdruck, Zurücksetzen,<br />

Speichern und E-Mail-Versand des Formulars an die Bundesnetzagentur sind auf dem Formblatt<br />

integriert.<br />

Download Formular "<strong>Mitteilung</strong> von <strong>Sicherheitsverletzung</strong>en"<br />

Das "Infoblatt zur <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong>" kann als Kurzinformation bzw. Ausfüllhilfe benutzt<br />

werden (siehe Anlage 2).<br />

Wenn das Formblatt „<strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong>“ nicht verwendet wird, soll die schriftliche <strong>Mitteilung</strong><br />

gleichwertige Angaben enthalten.<br />

Die Bundesnetzagentur kann vom Verpflichteten einen detaillierten Bericht über die <strong>Sicherheitsverletzung</strong> und<br />

die ergriffenen Abhilfemaßnahmen verlangen.<br />

4.2 <strong>Mitteilung</strong>swege<br />

Die <strong>Mitteilung</strong> sollte<br />

per E-Mail an<br />

<strong>Sicherheitsverletzung</strong>.<strong>109</strong>@bnetza.de<br />

erfolgen (siehe hierzu auch Abschnitt 4.3).<br />

Sie kann auch<br />

per Post an die<br />

Bundesnetzagentur für Elektrizität, Gas, Telekommunikation, Post und Eisenbahnen<br />

Referat IS17<br />

An der Trift 40<br />

66123 Saarbrücken<br />

oder per Telefax an (06 81) 93 30-7 34<br />

abgegeben werden.<br />

4.3 Vertraulichkeit der <strong>Mitteilung</strong><br />

Vorbehaltlich anderer gesetzlicher Vorschriften werden die näheren Umstände der <strong>Mitteilung</strong>, deren Existenz<br />

und deren Inhalt von der Bundesnetzagentur vertraulich behandelt.<br />

Bei Übermittlung per E-Mail, an die unter Abschnitt 4.2 angegebene Adresse, wird von der Bundesnetzagentur<br />

empfohlen, ein sicheres Übermittlungsverfahren zu benutzen, um die Vertraulichkeit des Inhaltes der <strong>Mitteilung</strong><br />

angemessen zu gewährleisten. Das von der Bundesnetzagentur hierzu bereitgestellte Verfahren ist auf<br />

der Internetseite der Bundesnetzagentur im Bereich<br />

<strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong><br />

ersichtlich.<br />

Seite 6 von 12

5 Auswertung der <strong>Mitteilung</strong><br />

Die Bundesnetzagentur wertet die <strong>Mitteilung</strong> der <strong>Sicherheitsverletzung</strong> aus. Ergibt die Auswertung, dass Aspekte<br />

der <strong>Sicherheitsverletzung</strong> genauer untersucht werden müssen, verlangt die Bundesnetzagentur vom<br />

Verpflichteten einen detaillierten Bericht über die <strong>Sicherheitsverletzung</strong> und die ergriffenen Abhilfemaßnahmen.<br />

Das Auswerteschema der Bundesnetzagentur orientiert sich an den Festlegungen dieses <strong>Umsetzungskonzept</strong>es.<br />

Das Auswerteschema wird bei zwingendem Bedarf etwaigen Neuerungen angepasst.<br />

6 Unterrichtung anderer Stellen<br />

Erforderlichenfalls unterrichtet die Bundesnetzagentur das Bundesamt für Sicherheit in der Informationstechnik,<br />

die nationalen Regulierungsbehörden der anderen Mitgliedstaaten der Europäischen Union und die Europäische<br />

Agentur für Netz- und Informationssicherheit über die <strong>Sicherheitsverletzung</strong>(en).<br />

7 Information der Öffentlichkeit<br />

Die Bundesnetzagentur kann die Öffentlichkeit informieren oder die Verpflichteten zu dieser Unterrichtung<br />

auffordern, wenn sie zu dem Schluss gelangt, dass die Bekanntgabe der <strong>Sicherheitsverletzung</strong> im öffentlichen<br />

Interesse liegt.<br />

8 Jahresbericht über eingegangene <strong>Mitteilung</strong>en<br />

Die Bundesnetzagentur legt der Kommission, der Europäischen Agentur für Netz- und Informationssicherheit<br />

und dem Bundesamt für Sicherheit in der Informationstechnik einmal pro Jahr einen zusammenfassenden<br />

Bericht über die eingegangenen <strong>Mitteilung</strong>en und die ergriffenen Abhilfemaßnahmen vor. Der zusammenfassende<br />

Bericht macht von der Möglichkeit der Anonymisierung gebrauch.<br />

Anlage 1 Formblatt im originären Langtext anbei<br />

Anlage 2 Infoblatt im originären Langtext anbei<br />

Seite 7 von 12

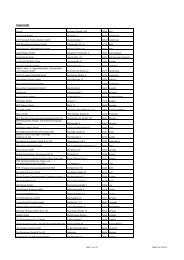

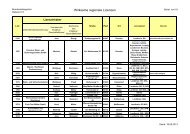

Anlage 1<br />

<strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong> nach <strong>§</strong> <strong>109</strong> Abs 5 <strong>TKG</strong><br />

Per E-Mail senden an: <strong>Sicherheitsverletzung</strong>.<strong>109</strong>@bnetza.de<br />

Per Post senden an: Bundesnetzagentur für Elektrizität, Gas,<br />

Telekommunikation, Post und Eisenbahnen<br />

Referat IS 17<br />

An der Trift 40<br />

66123 Saarbrücken<br />

Per Telefax senden an: (06 81) 93 30 – 7 34<br />

1 Angaben zum Mitteilenden<br />

1.1 Name des Unternehmens<br />

mit Rechtsform<br />

1.2 Adresse mit Straße,<br />

Haus-Nr., PLZ, Ort<br />

1.3 Ansprechpartner<br />

1.4 E-Mail Adresse<br />

1.5 Telefax-Nr.<br />

1.6 Telefon-Nr.<br />

2 Beschreibung der <strong>Sicherheitsverletzung</strong> nach den Angaben des Mitteilenden<br />

2.1 Datum und Uhrzeit der <strong>Sicherheitsverletzung</strong><br />

Datum: tt.mm.jjjj<br />

Uhrzeit: hh.mm<br />

2.2 Betroffene Telekommunikationsnetze und / oder Telekommunikationsdienste<br />

2.2.1 Telekommunikationsnetze (bitte Erläuterungen im Info-Blatt beachten)<br />

Festnetz-Bereiche<br />

Teilnehmerzugangsnetz leitungsgebunden<br />

Teilnehmerzugangsnetz drahtlos<br />

Verbindungsnetz<br />

Netzzusammenschaltungspunkte<br />

Anmerkungen zu Festnetz-Bereiche:<br />

Mobilfunknetz-Bereiche<br />

Zugangsnetz (Luftschnittstelle)<br />

Mobilvermittlungsnetz<br />

Anmerkungen zu Mobilfunknetz-Bereiche:<br />

Andere TK- Netze<br />

Anmerkungen zu Andere TK- Netze:<br />

2.2.2 Telekommunikationsdienste (bitte Erläuterungen im Info-Blatt beachten)<br />

Festnetzdienste<br />

Mobilfunkdienste<br />

<strong>Mitteilung</strong>sdienste (z.B. SMS, MMS)<br />

Internetzugangsdienste<br />

E-Mail Dienste<br />

Anmerkungen zu Telekommunikationsdienste:<br />

Andere TK- Dienste<br />

Anmerkungen zu Andere TK- Dienste:<br />

Seite 8 von 12

2.3 Auswirkung der <strong>Sicherheitsverletzung</strong><br />

Anzahl der betroffenen Anschlüsse:<br />

Anzahl der betroffenen Teilnehmer:<br />

Dauer der Auswirkung:<br />

Geographische Ausbreitung / Region:<br />

Auswirkung auf Notrufanschlüsse:<br />

Sonstige Auswirkung(en):<br />

2.4 Weitere Erläuterungen zu den Auswirkungen<br />

2.5 Ursachen der <strong>Sicherheitsverletzung</strong><br />

Naturkatastrophe oder Naturerscheinung<br />

Menschliche Fehlhandlung<br />

Böswilliger Angriff<br />

Hardware oder Software Fehler<br />

Fehler eines Dritten oder externen Beteiligten<br />

Sonstige Ursachen:<br />

2.6 Weitere Erläuterungen zu den Ursachen<br />

2.7 Allgemeine Beschreibung der <strong>Sicherheitsverletzung</strong><br />

2.8 Behandlung der <strong>Sicherheitsverletzung</strong> und Abhilfemaßnahmen<br />

2.9 Nachbereitung der <strong>Sicherheitsverletzung</strong><br />

2.10 Betroffene Verbindungen in andere TK- Netze<br />

2.11 Kontaktierte andere nationale Regulierungsbehörden von anderen Mitgliedstaaten der EU<br />

2.12 Erkenntnisse zur Verbesserung der Sicherheit<br />

2.13 Weitere Bemerkungen<br />

3 <strong>Mitteilung</strong>seingang bei der Bundesnetzagentur<br />

3.1 Name, Stellenbezeichnung:<br />

3.2 Datum, Uhrzeit:<br />

3.3 Eingangsbestätigung gesendet:<br />

Version 2.0 Stand 29.01.2014<br />

Seite 9 von 12

Anlage 2<br />

Infoblatt zur <strong>Mitteilung</strong> einer <strong>Sicherheitsverletzung</strong> nach <strong>§</strong> <strong>109</strong> Absatz 5 <strong>TKG</strong><br />

zu Nr: Erläuterungen<br />

1 Angaben zum Mitteilenden<br />

Der Name des Unternehmens soll vollständig – inklusive der Rechtsform – angegeben werden<br />

(z.B. GmbH, AG, OHG, KG, GbR).<br />

Die Adresse soll eindeutig sein, d.h. sofern nötig, soll der Detaillierungsgrad der Angaben erhöht<br />

werden (z.B. in Bürogebäuden neben Angabe der Straße und Hausnummer ggf. auch Stockwerksangabe,<br />

Abteilung).<br />

2 Beschreibung der <strong>Sicherheitsverletzung</strong> nach den Angaben des Mitteilenden<br />

Die Angaben, die im Teil 2 des <strong>Mitteilung</strong>sblattes zu leisten sind, sind teilweise anzukreuzen,<br />

zum Teil in Textform zu verfassen. Die selektierbaren Antwortmöglichkeiten sind nachfolgend<br />

näher erläutert. Die Beispiele sind als Richtschnur zum Beantworten der einzelnen Fragen anzusehen.<br />

Im Rahmen der Anmerkungen in Textform können die Angaben zur <strong>Sicherheitsverletzung</strong><br />

näher erläutert werden.<br />

2.1 Datum und Uhrzeit des Eintritts der <strong>Sicherheitsverletzung</strong><br />

Hier soll das Datum und die Uhrzeit des Eintritts der <strong>Sicherheitsverletzung</strong> angegeben werden,<br />

zu dem/der die <strong>Sicherheitsverletzung</strong> ausgelöst wurde. Sofern diese Angaben nicht exakt ermittelbar<br />

sind oder vorliegen, soll ein Schätzwert angegeben werden.<br />

2.2 Betroffene Telekommunikationsnetze und Telekommunikationsdienste<br />

Die Angaben sollen getrennt nach betroffenen Telekommunikationsnetzen und Telekommunikationsdiensten<br />

gemacht werden. Soweit TK- Netze und TK- Dienste in Kombination betroffen sind,<br />

soll in beiden Bereichen ein Kreuz gesetzt und Angaben gemacht werden.<br />

Die Leistungsminderung der betroffenen TK- Netze und TK- Dienste kann alle Eigenschaften der<br />

Parameter Quality of Service (QoS) und Level of Service (LoS) betreffen.<br />

Bei den Angaben zu betroffenen Telekommunikationsnetzen wird zwischen Festnetz- und Mobilfunknetzbereichen<br />

unterschieden. Die Bestandteile eines Telekommunikationsnetzes sind nachfolgend<br />

definitionsgemäß (<strong>§</strong> 3 Nr.27 <strong>TKG</strong>) zusammengefasst.<br />

Telekommunikationsnetz bezeichnet die Gesamtheit von Übertragungssystemen und gegebenenfalls<br />

Vermittlungs- und Leitwegeinrichtungen sowie anderweitiger Ressourcen, einschließlich<br />

der nicht aktiven Netzbestandteile, die die Übertragung von Signalen über Kabel, Funk, optische<br />

und andere elektromagnetische Einrichtungen ermöglichen, einschließlich Satellitennetzen, festen,<br />

leitungs- und paketvermittelten Netzen, einschließlich des Internet, und mobilen terrestrischen<br />

Netzen, Stromleitungssystemen, soweit sie zur Signalübertragung genutzt werden, Netzen<br />

für Hör- und Fernsehfunk sowie Kabelfernsehnetzen, unabhängig von der Art der übertragenen<br />

Information.<br />

Angaben zum Festnetz-Bereich:<br />

Unter Teilnehmerzugangsnetz soll im Allgemeinen die zur Nutzung von TK- Diensten oder<br />

sonstigen Leistungen bereitgestellte logische oder physikalische Verbindung zwischen einem<br />

Teilnehmerendgerät und einer Teilnehmervermittlungsstelle verstanden werden. Es wird unterschieden<br />

nach leitungsgebundenen und drahtlosen Anbindungsmöglichkeiten. Nachfolgend sind<br />

exemplarisch einige Trägermedien bzw. Zugangstechnologien aufgeführt, die unter diesen Kategorien<br />

berücksichtigt werden sollen:<br />

leitungsgebunden [z.B. symmetrische Leitungen wie Kupfer-Doppelader oder Kupfer-<br />

Zweidrahtleitung , koaxiale Kabel, Stromversorgungsleitungen (Powerline), Glasfasern<br />

(Lichtwellenleiter)]<br />

drahtlos [z.B. Wireless Local Area Network (WLAN), Wireless Local Loop (WLL), Richtfunk,<br />

Satellit]<br />

Ein Verbindungsnetz verbindet die örtlichen Teilnehmerzugangsnetze bzw. die Teilnehmervermittlungsstellen.<br />

Ein Netzzusammenschaltungspunkt ist derjenige Zugang, der die physische und logische Verbindung<br />

öffentlicher Telekommunikationsnetze herstellt, um Nutzern eines Unternehmens die<br />

Kommunikation mit Nutzern desselben oder eines anderen Unternehmens oder die Inanspruchnahme<br />

von TK- Diensten eines anderen Unternehmens zu ermöglichen; TK- Dienste können von<br />

den beteiligten Unternehmen erbracht werden oder von anderen Unternehmen, die Zugang zum<br />

Netz haben. Zusammenschaltung ist ein Sonderfall des Zugangs und wird zwischen Betreibern<br />

Seite 10 von 12

öffentlicher Telekommunikationsnetze hergestellt.<br />

Unter Anmerkungen zu Festnetz-Bereiche können die Angaben zu den zuvor aufgeführten Auswahlkriterien<br />

näher erläutert werden. Neben den o.g. Kriterien (leitungsgebunden und drahtlos)<br />

kann ergänzend eine netzbezogene Differenzierung erfolgen (z.B. analoger oder digitaler Telefonanschluss<br />

oder Internetzugang).<br />

Angaben zum Mobilfunknetz-Bereich:<br />

Das Mobilfunknetz umfasst im Wesentlichen die Luftschnittstelle und das Mobilvermittlungsnetz.<br />

Die Luftschnittstelle (Zugangsnetz) dient zur Übertragung der Signale zwischen einer Mobilfunkantenne<br />

und dem mobilen Endgerät.<br />

Das Mobilvermittlungsnetz überträgt und vermittelt die Signale zwischen den ortsfesten Einrichtungen<br />

und den Plattformen des Mobilfunknetzes. Im GSM-Bereich sind das im Wesentlichen<br />

die Netzelemente Base Transceiver Station (BTS), Base Station Controller (BSC), Mobile Switching<br />

Center (MSC), Home Location Register (HLR), Visitor Location Register (VLR) und Gateway<br />

Mobile Switching Center (GMSC). Das GMSC ist der Übergang zu anderen TK-Netzen,<br />

insbesondere auch zum Festnetz.<br />

Unter Anmerkungen zu Mobilfunknetz-Bereiche können die Angaben zu den zuvor aufgeführten<br />

Auswahlkriterien näher erläutert werden. Beispielsweise können hier quantitative Angaben zum<br />

Ausfall von einzelnen Netzelementen gemacht werden. Denkbar ist auch eine Aussage darüber,<br />

ob Netzelemente aus den Bereichen GSM, GPRS, UMTS oder LTE betroffen sind.<br />

Angaben zu Telekommunikationsdiensten:<br />

Hinsichtlich der Telekommunikationsdienste ist optional ein grobes Raster vorgegeben. Unter die<br />

zur Auswahl bereit stehenden Bereiche Festnetzdienste, Mobilfunkdienste, <strong>Mitteilung</strong>sdienste,<br />

Internetzugangsdienste und E-Mail-Dienste ließen sich vielfältige Unterkategorien anlegen,<br />

die hier nicht vollständig aufgeführt werden können, da die Innovationszyklen in Dienstsegmenten<br />

sehr kurz sind. Auch sind einzelne Unterkategorien, wie z.B. Datendienste, sowohl dem<br />

Festnetzbereich als auch dem Mobilfunkbereich zuordenbar.<br />

Unter Anmerkungen zu Telekommunikationsdiensten steht die Möglichkeit bereit, zu konkretisieren,<br />

um welchen Dienst es sich handelt und wie dieser Dienst vollständig bezeichnet wird, z.B.<br />

unter Mobilfunkdienst die Datenübermittlung bzw. Internetzugang über General Packet Radio<br />

Service (GPRS).<br />

Nachfolgend werden zu den selektierbaren o.g. Hauptkategorien exemplarisch einige Vorschläge<br />

gemacht, die im Anmerkungsbereich zur näheren Spezifikation eines betroffenen TK-Dienstes<br />

herangezogen werden können.<br />

Festnetzdienste: Sprachtelefondienst, Sprachbox, Datenübermittlungsdienste, Multimediadienste,<br />

Intelligente Netzdienste, Zusammenschaltungsdienste zwischen TK-Netzen verschiedener<br />

Netzbetreiber, Fernwirkdienste, Angebot von Festnetzübertragungswegen u.w..<br />

Mobilfunkdienste: Sprachvermittlung, Datenübermittlung, Nachrichtenübermittlung (SMS, MMS<br />

u.w.), Mailboxdienste u.w..<br />

<strong>Mitteilung</strong>sdienste: Short Messaging Service (SMS), Multimedia Messaging Service (MMS), Unified<br />

Messaging System (UMS) u.w..<br />

Internetzugangsdienste: Im Allgemeinen wird hier die Verbindung zwischen einem Endgerät (z.B.<br />

Handy, Festnetztelefon, Computer o.ä.) oder Netzwerk mit dem Internet verstanden. Unterschieden<br />

werden kann insbesondere für den Festnetzbereich eine breitbandige Anbindung über Digital<br />

Subscriber Line (DSL) oder Kabelmodem (Breitband-Koaxialkabel) sowie herkömmlichen<br />

Schmalbandverbindungen per analogem Modem oder per Integrated Services Digital Network<br />

(ISDN). Im Mobilfunkbereich erfolgt die Internetanbindung über Datendienste wie z.B. General<br />

Packet Radio Service (GPRS), Enhanced Data for GSM Evolution (EDGE), High Speed Circuit<br />

Switched Data (HSCSD), Universal Mobile Telecommunications System (UMTS), Long Term<br />

Evolution (LTE).<br />

2.3 Angabe der Auswirkungen der <strong>Sicherheitsverletzung</strong><br />

Die Auswirkungen der <strong>Sicherheitsverletzung</strong> werden primär über die aufgelisteten Parameter<br />

Anzahl der Anschlüsse und / oder Teilnehmer, Dauer der Auswirkung, geographische Ausbreitung<br />

sowie Auswirkung auf Notrufanschlüsse zu beurteilen sein. Soweit es der Dienst erforderlich<br />

macht, soll zwischen der Anzahl der Anschlüsse und der Anzahl der Teilnehmer unterschieden<br />

werden. Denkbar sind aber auch weitere Kriterien, mit denen die Auswirkung der <strong>Sicherheitsverletzung</strong><br />

beschrieben werden kann. Diese können unter dem Punkt Sonstige Auswirkungen<br />

aufgeführt werden. Denkbar sind hier beispielsweise Auswirkung auf andere TK-Netze und<br />

Seite 11 von 12

TK-Dienste oder Auswirkungen auf geschützte Daten.<br />

2.4 Angaben über weitere Einzelheiten zu den Auswirkungen<br />

Weitere Einzelheiten zu den unter Punkt 2.3 geschilderten Auswirkungen der <strong>Sicherheitsverletzung</strong><br />

können zur Konkretisierung eines Sachverhaltes dienen.<br />

Beispielsweise könnten weitere Einzelheiten über die Auswirkung einer <strong>Sicherheitsverletzung</strong> auf<br />

Teilnehmer oder Anschlüsse dahingehend konkretisiert werden, in welchem Umfang der Teilnehmer<br />

seinen Anschluss noch nutzen kann; liegt ein kompletter Ausfall vor oder können einzelne<br />

TK- Dienste noch genutzt werden? Hinsichtlich der Dauer der Auswirkung sind beispielsweise<br />

Einzelheiten dazu denkbar, ob der zeitliche Ausfall ununterbrochen war oder ob Auswirkungen<br />

lediglich in undefinierten Zeitabständen aufgefallen sind.<br />

Die Angaben zu den Einzelheiten liegen im Ermessen des Berichterstatters. Grundsätzlich können<br />

detaillierte Angaben dazu beitragen, dass eine Forderung der Bundesnetzagentur nach einer<br />

weiteren detaillierten Berichterstattung über die <strong>Sicherheitsverletzung</strong> und die ergriffenen<br />

Abhilfemaßnahmen gemäß <strong>§</strong> <strong>109</strong> Absatz 5 Satz 2 <strong>TKG</strong> obsolet wird.<br />

2.5 Eine oder mehrere Ursache(n) ankreuzen:<br />

Die unter Punkt 2.5 aufgeführten Ursachen können sowohl separat als auch in Kombination auftreten.<br />

Sofern die Ursache einer <strong>Sicherheitsverletzung</strong> nicht unter den angegebenen Kriterien<br />

einzuordnen ist, können auch andere Kriterien und sonstige Ursachen genannt und beschrieben<br />

werden.<br />

2.6 Weitere Einzelheiten zu der/den Ursache(n) in Bezug auf die Integrität der TK- Netze und die<br />

Verfügbarkeit der TK- Dienste angeben:<br />

Hier können nähere Angaben dazu gemacht werden, wie die unter Punkt 2.5 ausgewählten Ursachen<br />

der <strong>Sicherheitsverletzung</strong> die Integrität der TK- Netze (Zuverlässigkeit, Verfügbarkeit und<br />

Sicherheit) sowie die Verfügbarkeit und vollumfängliche Funktionalität der TK- Dienste beeinflussen.<br />

Auch hier gilt die Anmerkung im letzten Satz des Punktes 2.4..<br />

2.7 Allgemeine Beschreibung der <strong>Sicherheitsverletzung</strong><br />

Hier ist die Möglichkeit einer Beschreibung der <strong>Sicherheitsverletzung</strong> aus Sicht des Mitteilenden<br />

gegeben.<br />

2.8 Behandlung der <strong>Sicherheitsverletzung</strong> und Abhilfemaßnahmen<br />

Es sollen die Maßnahmen beschrieben werden, die nach dem Bekanntwerden der <strong>Sicherheitsverletzung</strong><br />

getroffen worden sind, um die ursprüngliche Funktionalität und Integrität der TK- Netze<br />

und/oder der TK- Dienste wieder herzustellen.<br />

(z.B. unternehmensinterne, sicherheitskritische Einstufung; Information und Einbeziehung der<br />

internen Sicherheitsbeauftragten / Datenschutzbeauftragten; eingeschlagene Kommunikationsund<br />

Informationswege, z.B. Öffentlichkeit; Sperrung von TK- Diensten wegen Datenschutzverletzungen)<br />

und den getroffenen Abhilfemaßnahmen (z.B. provisorische Erstmaßnahmen; chronologische<br />

Abfolge der Störungsbehebung unter Einbeziehung welcher Spezialisten; Funktionstests).<br />

Hierzu gehören alle getroffenen Maßnahmen nach der Entdeckung der <strong>Sicherheitsverletzung</strong> bis<br />

zur Wiederherstellung der TK- Netze und TK- Dienste auf ihre ursprünglichen Funktionalitäten<br />

und Merkmale.<br />

2.9 Nachbereitung der <strong>Sicherheitsverletzung</strong><br />

Beschreibung der Vorkehrungen, die zur Minimierung der zukünftigen Risiken getroffen wurden.<br />

2.10 Angaben zu betroffenen Verbindungen in andere TK- Netze<br />

Zusammengeschaltete Systeme können ein Teil einer kaskadierenden Fehlerfortpflanzung sein.<br />

Im Fall von grenzüberschreitenden <strong>Sicherheitsverletzung</strong>en kann es vorkommen, dass eine <strong>Sicherheitsverletzung</strong><br />

in einem Mitgliedsstaat die Werte eines anderen Mitgliedsstaates über eine<br />

solche Verbindung in die anderen TK- Netze beeinträchtigt.<br />

2.11 Kontaktierte andere nationale Regulierungsbehörden<br />

Angabe der informierten zuständigen nationalen Regulierungsbehörden in anderen Mitgliedsstaaten.<br />

Wenn Personen oder andere nationale Regulierungsbehörden oder dritte Staaten in die Wiederherstellungsaktionen<br />

eingebunden sind, sollen diese auch angegeben werden.<br />

2.12 Erkenntnisse<br />

Beschreibung der Erkenntnisse zum Verbessern der Sicherheit bzgl. der TK- Netze und TK-<br />

Dienste.<br />

2.13 Weitere Bemerkungen<br />

3 Die Angaben zum <strong>Mitteilung</strong>seingang werden von der Bundesnetzagentur ausgefüllt.<br />

Version 2.0 Stand: 29.01.2014<br />

Seite 12 von 12