Algorithmen und Datenstrukturen - Fachgebiet Theoretische ...

Algorithmen und Datenstrukturen - Fachgebiet Theoretische ...

Algorithmen und Datenstrukturen - Fachgebiet Theoretische ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Algorithmen</strong> <strong>und</strong> <strong>Datenstrukturen</strong>Skript zur VorlesungDieter Hofbauer <strong>und</strong> Friedrich OttoFB Elektrotechnik/Informatik <strong>und</strong> FB Mathematik/InformatikUniversität Kassel

VorwortEffiziente <strong>Algorithmen</strong> <strong>und</strong> <strong>Datenstrukturen</strong> sind ein zentrales Thema der Informatik.Man macht sich leicht klar, dass ein enger Zusammenhang bestehtzwischen der Organisation von Daten (ihrer Strukturierung) <strong>und</strong> dem Entwurfvon <strong>Algorithmen</strong>, die diese Daten bearbeiten.In dieser Vorlesung werden <strong>Algorithmen</strong> für eine Reihe gr<strong>und</strong>legender Aufgaben<strong>und</strong> die dabei verwendeten <strong>Datenstrukturen</strong> vorgestellt <strong>und</strong> analysiert. Für diemeisten der <strong>Algorithmen</strong> wird zudem eine konkrete Implementierung in derProgrammiersprache Java angegeben.Wichtige Informationen zur Lehrveranstaltung werden unterhttp://www.theory.informatik.uni-kassel.de/~dieter/algo/bereitgestellt, unter anderem die Übungsaufgaben, die Programme <strong>und</strong> dasSkript selbst.Kassel, April 20023

Inhaltsverzeichnis1 Einleitung 71.1 <strong>Datenstrukturen</strong> <strong>und</strong> ihre Spezifikation . . . . . . . . . . . . . . . 71.2 Einige elementare <strong>Datenstrukturen</strong> . . . . . . . . . . . . . . . . . 171.3 Einige einfache strukturierte Datentypen . . . . . . . . . . . . . . 181.3.1 Keller (Stacks) . . . . . . . . . . . . . . . . . . . . . . . . 181.3.2 Schlangen (Queues) . . . . . . . . . . . . . . . . . . . . . 241.3.3 Einfach verkettete Listen . . . . . . . . . . . . . . . . . . 291.3.4 Stacks über Listen implementieren . . . . . . . . . . . . . 351.3.5 Queues über Listen implementieren . . . . . . . . . . . . . 371.3.6 Doppelt verkettete Listen . . . . . . . . . . . . . . . . . . 381.4 Rechenzeit- <strong>und</strong> Speicherplatzbedarf von <strong>Algorithmen</strong> . . . . . . 391.5 Asymptotisches Wachstumsverhalten . . . . . . . . . . . . . . . . 401.6 Die Java-Klassenbibliothek . . . . . . . . . . . . . . . . . . . . . 422 Bäume <strong>und</strong> ihre Implementierung 452.1 Die Datenstruktur Baum . . . . . . . . . . . . . . . . . . . . . . 462.2 Implementierung binärer Bäume . . . . . . . . . . . . . . . . . . 492.3 Erste Anwendungen binärer Bäume . . . . . . . . . . . . . . . . . 702.3.1 TREE SORT . . . . . . . . . . . . . . . . . . . . . . . . . 702.3.2 HEAP SORT . . . . . . . . . . . . . . . . . . . . . . . . . 722.4 Darstellungen allgemeiner Bäume . . . . . . . . . . . . . . . . . . 795

6 INHALTSVERZEICHNIS3 Datentypen zur Darstellung von Mengen 853.1 Mengen mit Vereinigung, Schnitt <strong>und</strong> Differenz . . . . . . . . . . 853.2 Suchbäume . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 913.3 Gewichtsbalancierte Bäume . . . . . . . . . . . . . . . . . . . . . 983.4 Höhenbalancierte Bäume . . . . . . . . . . . . . . . . . . . . . . . 1143.4.1 AVL-Bäume . . . . . . . . . . . . . . . . . . . . . . . . . . 1153.4.2 (2,4)-Bäume . . . . . . . . . . . . . . . . . . . . . . . . . . 1223.5 Hashing (Streuspeicherung) . . . . . . . . . . . . . . . . . . . . . 1253.6 Partitionen von Mengen mit UNION <strong>und</strong> FIND . . . . . . . . . . 1404 Graphen <strong>und</strong> Graph-<strong>Algorithmen</strong> 1494.1 Gerichtete Graphen . . . . . . . . . . . . . . . . . . . . . . . . . . 1504.1.1 Traversieren von Graphen . . . . . . . . . . . . . . . . . . 1584.1.2 Kürzeste Wege . . . . . . . . . . . . . . . . . . . . . . . . 1654.1.3 Starke Komponenten . . . . . . . . . . . . . . . . . . . . . 1724.2 Ungerichtete Graphen . . . . . . . . . . . . . . . . . . . . . . . . 1784.2.1 Minimale aufspannende Wälder . . . . . . . . . . . . . . . 1785 Sortieralgorithmen 1875.1 Elementare Sortieralgorithmen . . . . . . . . . . . . . . . . . . . 1875.2 Sortierverfahren mit Divide-and-Conquer . . . . . . . . . . . . . 1895.3 Sortieren durch Fachverteilen . . . . . . . . . . . . . . . . . . . . 1965.4 Sortierverfahren im Vergleich . . . . . . . . . . . . . . . . . . . . 197

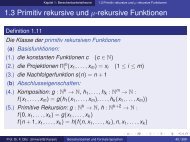

Kapitel 1Einleitung1.1 <strong>Datenstrukturen</strong> <strong>und</strong> ihre Spezifikation<strong>Algorithmen</strong> <strong>und</strong> <strong>Datenstrukturen</strong> sind untrennbar miteinander verknüpft. EinAlgorithmus realisiert eine Funktion, <strong>und</strong> er wird selbst wiederum durch einProgramm realisiert. Auf der Seite der Daten entsprechen diesen Begriffen dieAlgebra (d.h. ein konkreter Datentyp), die Datenstruktur, die eine Implementierungeiner Algebra ist, <strong>und</strong> die programmiertechnischen Konzepte der Klasse,des Moduls oder des Typs. Der Zusammenhang zwischen diesen Begriffen lässtsich graphisch wie folgt veranschaulichen [Güting, Abb. 1.1]:Abstrakter DatentypMathematikSpezifikationFunktionAlgebra (Datentyp)ImplementierungAlgorithmikSpezifikationAlgorithmusDatenstrukturImplementierungProgrammierungProgramm, ProzedurFunktionTyp, Modul, KlasseDabei werden wir uns überwiegend mit der mittleren Ebene dieses Diagrammsbefassen. Die folgenden Beispiele sollen das obige Diagramm ein wenig erläutern,wobei sich Beispiel 1.1.1 auf die linke <strong>und</strong> Beispiel 1.1.2 auf die rechte Spaltein obigem Diagramm bezieht.7

8 KAPITEL 1. EINLEITUNGBeispiel 1.1.1. Aufgabenstellung: Sei S eine endliche Menge von ganzen Zahlen.Stelle fest, ob eine gegebene Zahl in S enthalten ist!Diese ”informelle“ Beschreibung kann auf verschiedene Weisen formalisiert werden.Was soll gemacht werden? Mathematische Formulierung, Spezifikation:Die Funktion contains : V(Z) × Z → {true, false} mit{true falls c ∈ S,contains(S, c) =false sonst,soll berechnet werden (V(M) bezeichnet die Menge aller endlichen (engl. finite)Teilmengen einer Menge M).Wie kann dies geschehen? Formulierung eines Algorithmus; mehr oder wenigerformal, hier meist als (Pseudo-)Java-Programm:1 /** Test, ob die ganze Zahl c in der Menge S enthalten ist.2 * Dabei ist S ein Array ueber dem Typ int.3 */4 contains( int[ ] S, int c ) { contains5 for( int i = 0; i < S.length; i++ ) {6 if( S[i] == c )7 return true;8 }9 return false;10 }Praktische Realisierung, hier als Java-Programm:1 /** Die Klasse Menge1 implementiert Mengen ganzer Zahlen. */2 public class Menge1 {34 /** Die Menge als Array ueber dem Typ int. */5 private int[ ] array;67 /** Konstruiert eine Menge aus einem Array. */8 public Menge1( int[ ] array ) { Menge19 this.array = array;10 }1112 /** Test, ob die Zahl c in der Menge enthalten ist. */13 public boolean contains( int c ) { contains14 for( int i = 0; i < array.length; i++ ) {15 if( array[i] == c )16 return true;17 }18 return false;19 }

1.1. DATENSTRUKTUREN UND IHRE SPEZIFIKATION 92021 public static void main( String[ ] args ) { main22 Menge1 S = new Menge1( new int[ ] { 5, 8, 42 } );23 System.out.println( S.contains( 8 ) ); // true24 System.out.println( S.contains( 9 ) ); // false25 }26 } // class Menge1Beispiel 1.1.2. Aufgabenstellung: Verwalte eine Menge von Objekten (ganzeZahlen), so dass Objekte eingefügt oder entfernt werden können <strong>und</strong> der Testauf Enthaltensein durchgeführt werden kann!Angabe der Signatur: Drei Datenmengen spielen hier eine Rolle, nämlich dieganzen Zahlen, die endlichen Teilmengen der ganzen Zahlen <strong>und</strong> die Wahrheitswerte(Boolesche 1 Werte). Für jede dieser Menge wählen wir ein Sortensymbol,hierinteger, intset, boolean.Zur Angabe der Signatur gehört nun noch, Symbole für jede der Operationen(synonym: Funktionen) festzulegen, die sog. Operationssymbole, sowie diejeweiligen Argumentsorten <strong>und</strong> die Zielsorte anzugeben:EMPTY : → intsetINSERT : intset × int → intsetDELETE : intset × int → intsetCONTAINS : intset × int → booleanISEMPTY : intset → booleanDie Signatur gibt somit die Syntax unseres Datentyps an. Die Semantik kannnun abstrakt (durch eine Menge von Axiomen, vgl. die Beispiele 1.1.3 <strong>und</strong> 1.1.5)oder konkret durch eine spezielle Algebra angegeben werden.Angabe einer Algebra: Dazu müssen konkrete Datenmengen <strong>und</strong> Operationenangegeben werden. Jedes Symbol der zugehörigen Signatur wird interpretiert,im Beispiel etwa wie folgt. Wir wählen die Menge Z als Interpretation desSortensymbols int, die Menge V(Z) als Interpretation des Symbols intset <strong>und</strong>die Menge {true, false} als Interpretation von boolean. Die OperationssymboleEMPTY, INSERT, DELETE, CONTAINS bzw. ISEMPTY werden durch die1 Nach George Boole (1815-1864)

10 KAPITEL 1. EINLEITUNGfolgenden Operationen interpretiert (M ∈ V(Z), c ∈ Z):empty = ∅,insert(M, c) = M ∪ {c},delete(M, c) = M \ {c},{true falls c ∈ M,contains(M, c) =false sonst,{true falls M = ∅,isEmpty(M) =false sonst.Wie man unschwer verifiziert, erfüllen die Operationen die Vorgaben der obigenSignatur bezüglich der Argument- <strong>und</strong> Zielmengen.Algorithmische Realisierung: Man wählt eine Realisierung für die Datenmengen<strong>und</strong> gibt dann entsprechende <strong>Algorithmen</strong> an, die die obigen Operationenrealisieren (vgl. Beispiel 1.1.1). Hier eine mögliche Implementierung inJava für unser Beispiel:1 /** Die Klasse Menge2 implementiert Mengen ganzer Zahlen. */2 public class Menge2 {34 /** Die maximale Groesse der Menge. */5 private static final int MAX CARDINALITY = 10;67 /** Die Menge als Array ueber dem Typ int. */8 private int[ ] array = new int[MAX CARDINALITY];910 /** Die Groesse der Menge. */11 private int size;1213 /** Konstruiert eine leere Menge. */14 // Die Angabe des parameterlosen Konstruktors ist hier red<strong>und</strong>ant.15 public Menge2( ) { Menge216 }1718 /** Liefert eine neue leere Menge zurueck. */19 public static Menge2 empty( ) { empty20 return new Menge2( );21 }2223 /** Fuegt die Zahl c in die Menge ein. */24 public void insert( int c ) { insert25 if( contains( c ) ) // Element bereits vorhanden26 return;27 if( size == MAX CARDINALITY ) // Menge ist bereits voll28 throw new IllegalStateException( "Menge ist bereits voll." );29 array[size] = c;30 size++;31 }32

1.1. DATENSTRUKTUREN UND IHRE SPEZIFIKATION 1133 /** Entfernt die Zahl c aus der Menge, falls vorhanden. */34 public void delete( int c ) { delete35 int i = 0;36 while( array[i] != c && i < size ) // suche c37 i++;38 if( i < size ) { // falls c in der Menge enthalten ist:39 for( int j = i; j < size; j++ )40 array[j] = array[j+1]; // fuelle die neue Luecke41 size−−;42 }43 }4445 /** Test, ob die Zahl c in der Menge enthalten ist. */46 public boolean contains( int c ) { contains47 for( int i = 0; i < MAX CARDINALITY; i++ ) {48 if( array[i] == c )49 return true;50 }51 return false;52 }5354 /** Test, ob die Menge leer ist. */55 public boolean isEmpty( ) { isEmpty56 return size == 0;57 }5859 /** Gibt eine String-Repraesentation der Menge zurueck. */60 public String toString( ) { toString61 StringBuffer ausgabe = new StringBuffer( );62 for( int i = 0; i < size ; i++ )63 ausgabe.append( array[i] + " " );64 return ausgabe.toString( );65 }6667 public static void main( String[ ] args ) { main68 Menge2 S = empty( );69 System.out.println( S.isEmpty( ) ); // true70 S.insert( 5 );71 System.out.println( S.isEmpty( ) ); // false72 S.insert( 8 );73 S.insert( 42 );74 System.out.println( S ); // 5 8 4275 S.delete( 9 );76 System.out.println( S ); // 5 8 4277 S.delete( 8 );78 System.out.println( S ); // 5 4279 S.delete( 5 );80 System.out.println( S ); // 4281 S.delete( 42 );82 System.out.println( S.isEmpty( ) ); // true83 }84 } // class Menge2

12 KAPITEL 1. EINLEITUNGWir sehen an diesen Beispielen, wie sich Spezifikation <strong>und</strong> Implementierung von<strong>Algorithmen</strong> <strong>und</strong> <strong>Datenstrukturen</strong> gegenseitig beeinflussen.Bei der Implementierung einer Datenstruktur werden wir stets zwei Stufen unterscheiden:• ”Definitionsmodul“ oder ”Interface“: Dies ist die Schnittstelle zu den Anwendungsprogrammen.Hierin wird die Signatur (Syntax) der Datenstrukturfestgelegt. Alle Anwendungen können nur die hier eingeführten Operationenverwenden, um Objekte der Struktur zu bearbeiten.• ”Implementierungsmodul“: Hierin wird eine Datenstruktur realisiert. DieDetails sind nicht nach außen sichtbar.In Java spiegelt sich die Signatur in den Methodenköpfen <strong>und</strong> den Typdeklarationender Felder.Für die Verwendung einer Datenstruktur müssen Anwender neben der Syntaxnatürlich auch die Semantik dieser Datenstruktur kennen. Diese wird durchdie Implementierung festgelegt, was natürlich unbefriedigend ist. Daher wirdim Allgemeinen die ”angestrebte Semantik“ formal (durch Axiome) oder halbformal beschrieben ( ”spezifiziert“), <strong>und</strong> man verlangt, dass die Implementierungdieser Spezifikation entspricht ( ”Korrektheit der Implementierung“). Wir gebenhierzu einige einfache Beispiele an.Beispiel 1.1.3. Die Datenstruktur Boole stellt die Booleschen Werte true <strong>und</strong>false zur Verfügung sowie einige logische Operationen wie Negation <strong>und</strong> Konjunktion.Eine algebraische Spezifikation dieser Struktur könnte so aussehen:Über der SignaturTRUE : → booleanFALSE : → booleanNOT : boolean → booleanAND : boolean × boolean → booleanOR : boolean × boolean → booleanmit dem Sortensymbol boolean schreiben wir die folgenden Gleichungen (x <strong>und</strong>y sind Variablen zur Sorte boolean):NOT(TRUE) = FALSENOT(FALSE) = TRUEAND(x, TRUE) = xAND(x, FALSE) = FALSEOR(x, y) = NOT(AND(NOT(x), NOT(y)))Mit diesen Gleichungen kann man rechnen, indem man sie als Ersetzungsregeln

1.1. DATENSTRUKTUREN UND IHRE SPEZIFIKATION 13verwendet:OR(x, TRUE) = NOT(AND(NOT(x), NOT(TRUE)))= NOT(AND(NOT(x), FALSE))= NOT(FALSE)= TRUEAuf diese Weise gelangt man zu neuen Gleichungen, hier OR(x, TRUE) =TRUE, die in allen Modellen der Spezifikation gelten. Solche Gleichungen sindlogische Folgerungen aus den Axiomen. Andere Gleichungen, im Beispiel etwaNOT(NOT(x)) = x, sind keine logischen Konsequenzen der Axiome; sie geltenaber im sog. initialen Modell der Gleichungmenge, einer Art ”Standardmodell“.Dieses Thema wollen wir hier aber nicht weiter vertiefen.Programm 1.1.4. Eine einfache Implementierung der Datenstruktur Boole:1 /** Die Klasse Boole implementiert boolesche Werte. */2 public class Boole {34 /** Der boolesche Wert, realisiert als eine nicht-negative Zahl5 * vom Typ int. Dabei entspricht der Wert 0 dem booleschen Wert6 * false <strong>und</strong> jeder Wert groesser 0 dem booleschen Wert true.7 */8 private int wert;910 /** Konstruiert ein Objekt vom Typ Boole mit int-Wert i. */11 public Boole( int i ) { Boole12 wert = Math.abs( i );13 }1415 /** Statische Felder fuer die Konstanten TRUE <strong>und</strong> FALSE. */16 public static final Boole TRUE = new Boole( 1 );17 public static final Boole FALSE = new Boole( 0 );1819 /** Gibt ein neues Objekt zurueck, dessen Wert die Negation20 * des Werts dieses Objekts ist.21 */22 public Boole not( ) { not23 return new Boole( wert == 0 ? 1 : 0 );24 }2526 /** Gibt ein neues Objekt zurueck, dessen Wert die Konjunktion27 * des Werts dieses Objekts <strong>und</strong> des Werts von b ist.28 */29 public Boole and( Boole b ) { and30 return new Boole( wert * b.wert );31 }3233 /** Gibt ein neues Objekt zurueck, dessen Wert die Disjunktion34 * des Werts dieses Objekts <strong>und</strong> des Werts von b ist.35 */36 public Boole or( Boole b ) { or37 return new Boole( wert + b.wert );38 }

14 KAPITEL 1. EINLEITUNG3940 /** Gibt eine String-Darstellung des Booleschen Werts zurueck. */41 public String toString( ) { toString42 return wert > 0 ? "true" : "false";43 }4445 public static void main( String[ ] args ) { main46 System.out.println( TRUE ); // true47 System.out.println( FALSE ); // false48 System.out.println( TRUE.not( ) ); // false49 System.out.println( FALSE.not( ) ); // true50 System.out.println( TRUE.and( TRUE ) ); // true51 System.out.println( FALSE.and( TRUE ) ); // false52 System.out.println( FALSE.or( FALSE ) ); // false53 System.out.println( FALSE.or( TRUE ) ); // true54 }5556 } // class BooleEine solche Implementierung der Datenstruktur Boole ist in der Praxis überflüssig,da fast jede Programmiersprache bereits eine analoge Datenstrukturmitbringt (in Java ist dies der Gr<strong>und</strong>typ boolean).Das Beispiel ist noch in einer anderen Hinsicht untypisch. Jede der BooleschenOperationen erzeugt hier nämlich ein neues Objekt; ein solches Vorgehen istmeist nicht angemessen, da hierbei viel Speicherplatz verschwendet wird. In derRegel wird man wie im nächsten Beispiel vorgehen <strong>und</strong> alternativ die bereitsvorhandenen Objekte manipulieren.Beispiel 1.1.5. Die Datenstruktur Nat enthält einige einfache Operationenüber den natürlichen Zahlen. Wollen wir Nat durch eine algebraische Spezifikationdefinieren, so gehen wir wie folgt vor. Wir erweitern die Spezifikation ausBeispiel 1.1.3 um das Sortensymbol nat, ergänzen die Signatur um<strong>und</strong> die Axiome umNULL : → natSUCC : nat → natISTNULL : nat → booleanADD : nat × nat → natEQ : nat × nat → booleanISTNULL(NULL) = TRUEISTNULL(SUCC(x)) = FALSEADD(NULL, y) = yADD(SUCC(x), y) = SUCC(ADD(x, y))EQ(x, NULL) = ISTNULL(x)EQ(NULL, SUCC(y)) = FALSEEQ(SUCC(x), SUCC(y)) = EQ(x, y)

1.1. DATENSTRUKTUREN UND IHRE SPEZIFIKATION 15Eine Beispielrechung:EQ(ADD(SUCC(NULL), SUCC(NULL)), SUCC(NULL))= EQ(SUCC(ADD(NULL, SUCC(NULL))), SUCC(NULL))= EQ(ADD(NULL, SUCC(NULL)), NULL)= ISTNULL(ADD(NULL, SUCC(NULL)))= ISTNULL(SUCC(NULL))= FALSEProgramm 1.1.6. Eine einfache Implementierung der Datenstruktur Nat:1 /** Die Klasse Nat implementiert natuerliche Zahlen. */2 public class Nat {34 /** Die natuerliche Zahl als Zahl vom Typ int, die nie negativ ist. */5 private int wert;67 /** Konstruiert die Zahl Null. */8 private Nat( ) { Nat9 wert = 0;10 }1112 /** Statische Methode zur Konstruktion der Zahl Null. */13 public static Nat Null( ) { Null14 return new Nat( );15 }1617 /** Der Wert dieses Objekts wird um eins inkrementiert. */18 public Nat succ( ) { succ19 wert++;20 return this;21 }2223 /** Test, ob der Wert null (0) ist. */24 public Boole istNull( ) { istNull25 return new Boole( wert ).not( );26 }2728 /** Zum Wert dieses Objekts wird n addiert. */29 public Nat add( Nat n ) { add30 wert += n.wert;31 return this;32 }3334 /** Test, ob der Wert gleich dem Wert von n ist. */35 public Boole eq( Nat n ) { eq36 return new Boole( wert − n.wert ).not( );37 }3839 /** Gibt die Zahl als String zurueck. */40 public String toString( ) { toString41 return String.valueOf( wert );42 }

16 KAPITEL 1. EINLEITUNG4344 public static void main( String[ ] args ) { main45 System.out.println( Null( ) ); // 046 System.out.println( Null( ).istNull( ) ); // true47 Nat zwei = Null( ).succ( ).succ( );48 System.out.println( zwei ); // 249 System.out.println( zwei.istNull( ) ); // false50 Nat vier = Null( ).succ( ).succ( ).succ( ).succ( );51 System.out.println( zwei.add( vier ) ); // 652 System.out.println( zwei.eq( vier ) ); // false53 System.out.println( vier.eq( zwei ) ); // false54 System.out.println( zwei.eq( zwei ) ); // true55 }5657 } // class NatBei der Beschreibung der Semantik muss man aufpassen, dass diese widerspruchsfrei<strong>und</strong> vollständig ist. Diese Forderungen sind oft nur schwer zu erfüllen(<strong>und</strong> noch schwerer zu verifizieren).Beispiel 1.1.7. Eine andere Spezifikation für eine Datenstruktur Boole erhaltenwir, wenn wir die Signatur aus Beispiel 1.1.3 beibehalten, die Axiomenmengeaber wie folgt modifizieren:Dann gilt beispielsweiseNOT(TRUE) = FALSENOT(FALSE) = TRUETRUE ≠ FALSENOT(NOT(x)) = xAND(x, FALSE) = FALSEAND(x, y) = NOT(OR(NOT(x), NOT(y)))OR(x, y) = OR(y, x)OR(x, TRUE) = xFALSE = AND(TRUE, FALSE)= NOT(OR(NOT(TRUE), NOT(FALSE)))= NOT(OR(NOT(TRUE), TRUE))= NOT(NOT(TRUE))= TRUE,was der Ungleichung TRUE ≠ FALSE widerspricht. Also ist die obige Spezifikationnicht widerspruchsfrei.

1.2. EINIGE ELEMENTARE DATENSTRUKTUREN 171.2 Einige elementare <strong>Datenstrukturen</strong>Gr<strong>und</strong>typen wie Boolesche Werte (boolean), Buchstaben (char) oder Zahlen(int, double etc.) werden im Speicher im Allgemeinen durch eine bestimmteAnzahl von Wörtern (Bytes) zu je acht Bits dargestellt. In Java ist diese Darstellung(im Gegensatz zu den meisten anderen Programmiersprachen) festgelegt:Typ Größe in Bits Wertebereichboolean 8 true, falsechar 16 ’\u0000’ bis ’uFFFF’ (0 bis 65535)byte 8 −2 7 bis 2 7 − 1short 16 −2 15 bis 2 15 − 1int 32 −2 31 bis 2 31 − 1long 64 −2 63 bis 2 63 − 1float 32 1.40239846e−45 bis 3.40282347e+38 (positiv)double 64 4.94065645841246544e−324 bis1.79769313486231570e+308 (positiv)Der Typ char entspricht ISO Unicode, die Fließkommatypen float <strong>und</strong> doubleentsprechen IEEE 754. Für die Speicherabbildung von ganzen Zahlen, hieram Beispiel des Typs int, wird der Wert im Binärcode in folgendem Formatdargestellt:2er-Komplement: z ≥ 0 : 0 bin(z)z < 0 :bin(2 32 − |z|)zum Beispiel: z = −1 : 1 1 1 . . . 1 1da bin(2 32 − 1) = 11 . . . 11 (32-mal) ist.Hier noch zwei weitere geläufige Speicherabbildungen (man beachte, dass hierdie Null jeweils zwei Darstellungen hat):Vorzeichen <strong>und</strong> Betrag: z : v bin(|z|)1er-Komplement: z ≥ 0 : 0 bin(z)z < 0 :bin(2 32 − 1 − |z|)z.B.: z = −1 : 1 1 1 . . . 1 0Die Speicherabbildung von Fließkommazahlen:v Exponent e Mantisse m

18 KAPITEL 1. EINLEITUNGstellt die Zahlz = (−1) v · 2 e · (1 + m)dar, wobei 0 ≤ m < 1 gilt <strong>und</strong> e eine ganze Zahl mit Vorzeichen ist. Bei derKodierung mit 32 Bits (float) benötigt das Vorzeichen 1 Bit, der Exponent 8Bits <strong>und</strong> die Mantisse 23 Bits; mit 64 Bits (double) benötigt das Vorzeichen 1Bit, der Exponent 11 Bits <strong>und</strong> die Mantisse 52 Bits.1.3 Einige einfache strukturierte DatentypenHier wollen wir folgende Datentypen vorstellen:• Keller (engl. Stacks),• Schlangen (engl. Queues),• verkettete Listen.1.3.1 Keller (Stacks)Ein Stack besteht aus einer Folge a 1 , . . . , a m von Elementen einer DatenmengeItem, wobei nur an einem Ende dieser Folge ( ”oben“) Elemente gelesen, gelöschtoder eingefügt werden können. Stacks sind daher auch unter dem Namen LIFO-Listen (Last-I n-F irst-Out) bekannt.a m← oben (top).a 2a 1Einige Anwendungen:• Auswertung von Ausdrücken in Postfix-Notation (siehe Beispiel 1.3.2)• Umwandlung von Ausdrücken in Infix-Notation in Postfix-Notation• Realisierung des Bindungskellers von Namen bei der syntaktischen Analysevon Programmen• Umwandlung von rekursiven Programmen in nicht-rekursive Programme• Backtracking-<strong>Algorithmen</strong>• Laufzeitstack bei der Speicherplatzverwaltung von Programmen

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 19Eine algebraische Spezifikation des Datentyps Stack kann wie folgt aussehen.Die Signatur mit den Sortensymbolen stack, boolean <strong>und</strong> item:Und die Axiome:EMPTY : → stackPUSH : stack × item → stackISEMPTY : stack → booleanMAKEEMPTY : stack → stackTOP : stack → itemPOP : stack → stackERROR1 : → itemERROR2 : → stackTRUE, FALSE : → booleanISEMPTY(EMPTY) = TRUEISEMPTY(PUSH(s, i)) = FALSEMAKEEMPTY(s) = EMPTYTOP(EMPTY) = ERROR1TOP(PUSH(s, i)) = iPOP(EMPTY) = ERROR2POP(PUSH(s, i)) = sDiese Spezifikation ist mit dem Sortensymbol item parametrisiert, das durcheine beliebige Menge interpretiert werden kann.Programm 1.3.1. Eine Implementierung der Datenstruktur Stack durch dieDatenstruktur Array:1 import java.util.NoSuchElementException; // zur Fehlerbehandlung2 import java.io.*; // Testroutine main benutzt I/O-Klassen34 /** Die Klasse Stack implementiert Stacks beschraenkter Groesse mittels Arrays. */5 public class Stack {67 /** Das Array. */8 private Object[ ] array;910 /** Die Position des Top-Elements des Stacks im Array. */11 private int topPosition;1213 /** Die maximale Laenge des Arrays. */14 private static final int MAX LAENGE = 10;15

20 KAPITEL 1. EINLEITUNG16 /** Konstruiert den leeren Stack mit maximaler Groesse MAX LAENGE. */17 public Stack( ) { Stack18 array = new Object[MAX LAENGE];19 topPosition = −1;20 }2122 /** Konstruiert den leeren Stack mit maximaler Groesse n. */23 public Stack( int n ) { Stack24 array = new Object[n];25 topPosition = −1;26 }2728 /** Test, ob der Stack leer ist. */29 public boolean isEmpty( ) { isEmpty30 return topPosition == −1;31 }3233 /** Macht den Stack leer. */34 public void makeEmpty( ) { makeEmpty35 topPosition = −1;36 }3738 /** Test, ob der Stack voll ist. */39 public boolean isFull( ) { isFull40 return topPosition == array.length−1;41 }4243 /** Fuegt ein neues Element oben in den Stack ein.44 * Ist der Stack voll, so wird eine Ausnahme ausgeloest.45 */46 public void push( Object inhalt ) { push47 if( isFull( ) )48 throw new IllegalStateException( "Stack ist voll." );49 topPosition++;50 array[ topPosition ] = inhalt;51 }5253 /** Gibt das oberste Element des Stacks zurueck, wenn vorhanden.54 * Ist der Stack leer, so wird eine Ausnahme ausgeloest.55 */56 public Object top( ) { top57 if( isEmpty( ) )58 throw new NoSuchElementException( "Stack ist leer." );59 return array[ topPosition ];60 }6162 /** Entfernt das oberste Element des Stacks, wenn vorhanden.63 * Ist der Stack leer, so wird eine Ausnahme ausgeloest.64 */65 public void pop( ) { pop66 if( isEmpty( ) )67 throw new NoSuchElementException( "Stack ist bereits leer." );68 topPosition−−;69 }

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 217071 /** Gibt das oberste Element des Stacks zurueck <strong>und</strong> entfernt es,72 * wenn vorhanden. Ist der Stack leer, so wird eine Ausnahme ausgeloest.73 */74 public Object topAndPop( ) { topAndPop75 if( isEmpty( ) )76 throw new NoSuchElementException( "Stack ist bereits leer." );77 Object topElement = array[ topPosition ];78 topPosition−−;79 return topElement;80 }8182 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen83 * der Stack-Elemente besteht, jeweils durch eine Leerzeile getrennt.84 * Die Reihenfolge ist von oben nach unten.85 */86 public String toString( ) { toString87 StringBuffer ausgabe = new StringBuffer( );88 for( int i = topPosition; i >= 0 ; i−− )89 ausgabe.append( array[i] + "\n" );90 return ausgabe.toString( );91 }9293 /** Eine kleine Testroutine, die ueber die Kommandozeile benutzt wird. */94 public static void main( String[ ] args ) throws IOException { main9596 System.out.println( "Ein Stack mit Eintraegen vom Typ String\n" +97 "kann ueber die Kommandozeile modifiziert werden.\n" +98 "\tVerfuegbare Kommandos:\n" +99 "\t\"e\" -- Stack leer machen (makeEmpty)\n" +100 "\t\"u\" -- Element oben einfuegen (push)\n" +101 "\t\"t\" -- Oberstes Element ausgeben (top)\n" +102 "\t\"o\" -- Oberstes Element loeschen (pop)\n" +103 "\t\"p\" -- Stack von oben nach unten ausgeben (print)\n" +104 "\t\"q\" -- beendet das Programm (quit)" );105 Stack stack = new Stack( );106 BufferedReader in = new BufferedReader( new InputStreamReader( System.in ) );107 char command = ’ ’;108 while( command != ’q’ ) {109 switch( command ) {110 case ’ ’ : { // Tue nichts111 break;112 }113 case ’e’ : { // Stack leer machen114 stack.makeEmpty( );115 break;116 }117 case ’u’ : { // String oben einfuegen118 System.out.println( "\tEinen String eingeben:" );119 stack.push( in.readLine( ) );120 break;121 }

22 KAPITEL 1. EINLEITUNG122 case ’t’ : { // Oberstes Element ausgeben123 try {124 System.out.println( "Oberstes Element: " + stack.top( ) );125 }126 catch( NoSuchElementException e ) { System.out.println( e ); }127 break;128 }129 case ’o’ : { // Oberstes Element loeschen130 try {131 stack.pop( );132 }133 catch( NoSuchElementException e ) { System.out.println( e ); }134 break;135 }136 case ’p’ : { // Stack von oben nach unten ausgeben137 System.out.println( "Stack:\n" + stack );138 break;139 }140 default :141 System.out.println( "Kommando " + command + " existiert nicht." );142 }143 System.out.println( "Bitte Kommando eingeben:" );144 try {145 // Kommando einlesen, Leerzeichen entfernen, erstes Zeichen auswaehlen:146 command = in.readLine( ).trim( ).charAt( 0 );147 }148 catch( IndexOutOfBo<strong>und</strong>sException e ) {149 System.out.println( "Keine leeren Kommandos eingeben!" );150 command = ’ ’;151 continue;152 }153 }154 } // main155156 } // class StackProblematisch ist bei dieser Implementierung, dass durch die Größe des benutztenFeldes eine maximale Größe für die realisierten Stacks vorgegeben wird. Dadurchweicht diese Implementierung von der Spezifikation des Datentyps Stackab. Abhilfe kann hier eine dynamisch expandierende Struktur schaffen, etwa diein Abschnitt 1.3.3 vorgestellten verketteten Listen.Beispiel 1.3.2. Als beispielhafte Anwendung von Stacks wird hier zuletzt einRechner“ implementiert, der arithmetische Ausdrücke in Postfix-Notation akzeptiert<strong>und</strong>”auswertet.1 import java.io.*; // main benutzt I/O-Klassen23 /** Die Klasse PostfixRechner implementiert einen Stack-basierten Rechner fuer4 * ganze Zahlen, der Ausdruecke in Postfix-Notation akzeptiert <strong>und</strong> auswertet.5 */6 public class PostfixRechner {

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 2378 public static void main( String[ ] args ) throws IOException { main910 System.out.println( "Der Rechner fuer ganze Zahlen ist bereit!\n" +11 "\tVerfuegbare Operationen:\n" +12 "\t+ -- Addition\n" +13 "\t- -- Subtraktion\n" +14 "\t* -- Multiplikation\n" +15 "\t/ -- Division\n" +16 "\t= -- Endergebnis ausgeben\n" +17 "Einen arithmetischen Ausdruck in Postfix-Notation eingeben,\n" +18 "dabei jede Zahl <strong>und</strong> jeden Operator mit Enter bestaetigen:\n" );1920 Stack stack = new Stack( ); // ein leerer Stack21 BufferedReader in = new BufferedReader( new InputStreamReader( System.in ) );22 String eingabeString;23 int eingabeZahl, erstesArgument, zweitesArgument, zwischenErgebnis;24 char operation;2526 while( true ) { // potentielle Endlosschleife27 eingabeString = in.readLine( );28 try { // Ist die Eingabe eine Zahl oder eine Operation?29 eingabeZahl = Integer.parseInt( eingabeString );30 // Die Eingabe war eine Zahl, also Zahl in den Stack einfuegen:31 stack.push( new Integer( eingabeZahl ) );32 continue;33 }34 catch( NumberFormatException e ) { // Die Eingabe war keine Zahl:35 if( eingabeString.length( ) != 0 ) { // Eingabe-String war nicht leer.36 // Leerzeichen entfernen, erstes Zeichen als Operationssymbol auswaehlen:37 operation = eingabeString.trim( ).charAt( 0 );38 }39 else continue;40 }41 if( operation == ’=’ ) {42 // Endergebnis ausgeben (0 bei leerem Stack) <strong>und</strong> terminieren:43 System.out.println( "Endergebnis: " +44 ( stack.isEmpty( ) ? "0" : stack.top( ) ) );45 return;46 }47 // Andernfalls die Operation auswerten:48 if( stack.isEmpty( ) ) { // Der Stack kann leer sein.49 System.out.println( "Bitte zuerst ein Argument eingeben!" );50 continue;51 }52 // Das zweite Argument aus dem Stack holen:53 zweitesArgument = ( (Integer)stack.topAndPop( ) ).intValue( );54 if( stack.isEmpty( ) ) { // Der Stack kann leer sein.55 System.out.println( "Bitte zuerst ein Argument eingeben!" );56 // Das zweite Argument wieder auf den Stack legen:57 stack.push( new Integer( zweitesArgument ) );58 continue;59 }

24 KAPITEL 1. EINLEITUNG60 // Das erste Argument aus dem Stack holen:61 erstesArgument = ( (Integer)stack.topAndPop( ) ).intValue( );62 switch( operation ) {63 case ’+’ : { // Addition ausfuehren64 zwischenErgebnis = erstesArgument + zweitesArgument;65 break;66 }67 case ’-’ : { // Subtraktion ausfuehren68 zwischenErgebnis = erstesArgument − zweitesArgument;69 break;70 }71 case ’*’ : { // Multiplikation ausfuehren72 zwischenErgebnis = erstesArgument * zweitesArgument;73 break;74 }75 case ’/’ : { // Division ausfuehren76 if( zweitesArgument == 0 ) // Division durch Null loest Ausnahme aus:77 throw new ArithmeticException( "Division durch Null verboten!" );78 zwischenErgebnis = erstesArgument / zweitesArgument;79 break;80 }81 default :82 System.out.println( "Operation " + operation + " existiert nicht." );83 continue;84 }85 stack.push( new Integer( zwischenErgebnis ) ); // Zwischenergebnis auf Stack86 System.out.println( "Zwischenergebnis: " + zwischenErgebnis );87 }8889 } // main90 } // class PostfixRechner1.3.2 Schlangen (Queues)Auch eine Queue besteht aus einer Folge a 1 , . . . , a m von Elementen einer DatenmengeItem. Wieder wird nur an einem Ende dieser Folge ( ”vorne“) gelesen <strong>und</strong>gelöscht, allerdings nun am anderen Ende ( ”hinten“) eingefügt. Queues werdendaher auch FIFO-Listen (F irst-I n-F irst-Out) genannt.Einige Anwendungen:a 1 a 2 . . . a m−1 a m↑↑ANFANGENDE• Betriebsmittelverwaltung (Warteschlangen für Prozessoren, Drucker, usw.)• Branch-and-Bo<strong>und</strong>-<strong>Algorithmen</strong> für Suchprobleme in Bäumen <strong>und</strong> Graphen

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 25Auch hierfür wollen wir eine algebraische Spezifikation angeben. Die Signaturmit den Sortensymbolen queue, boolean <strong>und</strong> item:Die Axiome:EMPTY : → queueENQUEUE : queue × item → queueISEMPTY : queue → booleanMAKEEMPTY : queue → queueFRONT : queue → itemDEQUEUE : queue → queueERROR1 : → itemERROR2 : → queueTRUE, FALSE : → booleanISEMPTY(EMPTY) = TRUEISEMPTY(ENQUEUE(q, i)) = FALSEMAKEEMPTY(q) = EMPTYFRONT(EMPTY) = ERROR1FRONT(ENQUEUE(EMPTY, i)) = iFRONT(ENQUEUE(ENQUEUE(q, i), j)) = FRONT(ENQUEUE(q, i))DEQUEUE(EMPTY) = ERROR2DEQUEUE(ENQUEUE(EMPTY, i)) = EMPTYDEQUEUE(ENQUEUE(ENQUEUE(q, i), j)) =ENQUEUE(DEQUEUE(ENQUEUE(q, i)), j)Programm 1.3.3. Eine Implementierung der Datenstruktur Queue durch dieDatenstruktur Array:0 1 2 3 n−3 n−2 n−1a 1 a 2 . . . a m↑ ↑ ↑head ANFANG ENDE (rear)1 import java.util.NoSuchElementException; // zur Fehlerbehandlung2 import java.io.*; // Testroutine main benutzt I/O-Klassen34 /** Die Klasse Queue implementiert Queues beschraenkter Groesse mittels Arrays. */5 public class Queue {67 /** Das Array. */8 private Object[ ] array;9

26 KAPITEL 1. EINLEITUNG10 /** Die Position vor dem vordersten Elements der Queue im Array.11 * Bei leerer Queue ist der Wert gleich dem Wert von rear.12 */13 private int head;1415 /** Die Position des hintersten Elements der Queue im Array.16 * Bei leerer Queue ist der Wert gleich dem Wert von head.17 */18 private int rear;1920 /** Die maximale Laenge des Arrays. */21 private static final int MAX LAENGE = 10;2223 /** Konstruiert die leere Queue mit maximaler Groesse MAX LAENGE. */24 public Queue( ) { Queue25 array = new Object[MAX LAENGE];26 head = rear = −1;27 }2829 /** Konstruiert die leere Queue mit maximaler Groesse n. */30 public Queue( int n ) { Queue31 array = new Object[n];32 head = rear = −1;33 }3435 /** Test, ob die Queue leer ist. */36 public boolean isEmpty( ) { isEmpty37 return head == rear;38 }3940 /** Macht die Queue leer. */41 public void makeEmpty( ) { makeEmpty42 head = rear = −1;43 }4445 /** Test, ob die Queue voll ist. */46 public boolean isFull( ) { isFull47 return head == −1 && rear == array.length−1;48 }4950 /** Fuegt ein neues Element hinten in die Queue ein. */51 public void enqueue( Object inhalt ) { enqueue52 if( isFull( ) )53 throw new IllegalStateException( "Queue ist voll." );54 int f = head+1; // Position des Front-Elements (wenn vorhanden)55 if( rear == array.length−1 ) { // rear hat bereits maximalen Wert56 // Die Queue so weit wie moeglich, also um f Positionen nach vorn schieben:57 for( int i = f; i

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 2763 else { // rear hat noch nicht maximalen Wert64 rear++;65 array[rear] = inhalt; // Element einfuegen66 }67 }6869 /** Gibt das vorderste Element der Queue zurueck, wenn vorhanden.70 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.71 */72 public Object front( ) { front73 if( isEmpty( ) )74 throw new NoSuchElementException( "Queue ist leer." );75 return array[head+1];76 }7778 /** Entfernt das vorderste Element der Queue, wenn vorhanden.79 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.80 */81 public void dequeue( ) { dequeue82 if( isEmpty( ) )83 throw new NoSuchElementException( "Queue ist bereits leer." );84 head++;85 }8687 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen88 * der Queue-Elemente besteht, jeweils durch eine Leerzeile getrennt.89 * Die Reihenfolge ist von vorne nach hinten.90 */91 public String toString( ) { toString92 StringBuffer ausgabe = new StringBuffer( );93 for( int i = head+1; i

28 KAPITEL 1. EINLEITUNG114 switch( command ) {115 case ’ ’ : { // Tue nichts116 break;117 }118 case ’e’ : { // Queue leer machen119 queue.makeEmpty( );120 break;121 }122 case ’n’ : { // String hinten einfuegen123 System.out.println( "\tEinen String eingeben:" );124 queue.enqueue( in.readLine( ) );125 break;126 }127 case ’f’ : { // Vorderstes Element ausgeben128 try {129 System.out.println( "Vorderstes Element: " + queue.front( ) );130 }131 catch( NoSuchElementException e ) { System.out.println( e ); }132 break;133 }134 case ’d’ : { // Vorderstes Element loeschen135 try {136 queue.dequeue( );137 }138 catch( NoSuchElementException e ) { System.out.println( e ); }139 break;140 }141 case ’p’ : { // Queue von vorn nach hinten ausgeben142 System.out.println( "Queue:\n" + queue );143 break;144 }145 default :146 System.out.println( "Kommando " + command + " existiert nicht." );147 }148 System.out.println( "Bitte Kommando eingeben:" );149 try {150 // Kommando einlesen, Leerzeichen entfernen, erstes Zeichen auswaehlen:151 command = in.readLine( ).trim( ).charAt( 0 );152 }153 catch( IndexOutOfBo<strong>und</strong>sException e ) {154 System.out.println( "Keine leeren Kommandos eingeben!" );155 command = ’ ’;156 continue;157 }158 }159 } // main160161 } // class QueueBemerkung 1.3.4. Eine effizientere Implementierung von Queues erhält man,wenn die Elemente des Arrays als kreisförmig angeordnet betrachtet werden,d.h. wenn modulo n gerechnet wird:

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 29Dazu müssen natürlich die Operationen entsprechend implementiert werden.Ein Problem dabei ist, die beiden Fälle ”Schlange ist leer“ <strong>und</strong> ”Schlange istvoll“ zu unterscheiden, da beide Mal ANFANG = ENDE wäre. Dafür brauchenwir entweder eine zusätzliche boolesche Variable (was zusätzlichen Aufwandbei jeder Operation mit sich bringt), oder aber wir erlauben nur, dass maximaln−1 Elemente abgespeichert werden, d.h. die Schlange wird als voll angesehen,wenn ENDE + 1 = ANFANG (mod n) gilt.1.3.3 Einfach verkettete ListenEine einfach verkettete Liste (engl. singly linked list) besteht aus einer Folgevon Knoten, wobei jeder Knoten neben einem Element a i einer DatenmengeItem noch einen Verweis auf den Nachfolgerknoten in der Folge speichert.❝ ❝ ❝ ✓a 1 a 2a 3· · · a m✓✓Diese Datenstruktur kann wie folgt spezifiziert werden. Die Signatur mit denSortensymbolen list, boolean <strong>und</strong> item:EMPTY : → listINS FIRST : list × item → listINS LAST : list × item → listISEMPTY : list → booleanMAKEEMPTY : list → listHEAD : list → itemTAIL : list → listCONCAT : list × list → listERROR1 : → itemERROR2 : → listTRUE, FALSE : → boolean

30 KAPITEL 1. EINLEITUNGDie Axiome:ISEMPTY(EMPTY) = TRUEISEMPTY(INS FIRST(l, i)) = FALSEMAKEEMPTY(l) = EMPTYINS LAST(EMPTY, i) = INS FIRST(EMPTY, i)INS LAST(INS FIRST(l, i), j) = INS FIRST(INS LAST(l, j), i)HEAD(EMPTY) = ERROR1HEAD(INS FIRST(l, i)) = iTAIL(EMPTY) = ERROR2TAIL(INS FIRST(l, i)) = lCONCAT(EMPTY, l) = lCONCAT(INS FIRST(l 1 , i), l 2 ) = INS FIRST(CONCAT(l 1 , l 2 ), i)Weitere mögliche Operationen (Spezifikation <strong>und</strong> Implementierung als Übung):EQUAL : list × list → boolean, LENGTH : list → int, REVERT : list → list.Natürlich kann man die Datenstruktur ”einfach verkettete Liste“ auch in derDatenstruktur Array implementieren. Dann muss man wieder eine maximaleGröße vorgeben, die die Länge der implementierten Listen beschränkt. Stattdessenbetrachten wir hier eine Implementierung durch Referenzen.Programm 1.3.5. Eine Implementierung einfach verketteter Listen mittelsReferenzen:1 import java.util.NoSuchElementException; // zur Fehlerbehandlung2 import java.io.*; // Testroutine main benutzt I/O-Klassen34 /** Die Klasse EinfachVerketteterKnoten implementiert5 * die Knoten einer einfach verketteten Listen.6 */7 class EinfachVerketteterKnoten {89 /** Das Feld inhalt referiert auf ein beliebiges Objekt. */10 private Object inhalt;1112 /** Das Feld next referiert auf den Nachfolgerknoten in einer linearen Liste.13 * Gibt es keinen Nachfolger, so ist der Wert null.14 */15 private EinfachVerketteterKnoten next;1617 /** Konstruiert einen Knoten mit Inhalt inhalt.18 * Das Feld next wird mit null belegt.19 */20 public EinfachVerketteterKnoten( Object inhalt ) { EinfachVerketteterKnoten21 this.inhalt = inhalt;22 }23

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 3124 /** Konstruiert einen Knoten mit Inhalt inhalt <strong>und</strong> Nachfolgerknoten next. */25 public EinfachVerketteterKnoten( Object inhalt, EinfachVerketteterKnoten next ) { EinfachVerketteterKnoten26 this.inhalt = inhalt;27 this.next = next;28 }2930 /** Gibt den Inhalt des Knotens zurueck. */31 public Object inhalt( ) { inhalt32 return inhalt;33 }3435 /** Gibt den Nachfolgerknoten zurueck, wenn vorhanden, sonst null. */36 public EinfachVerketteterKnoten next( ) { next37 return next;38 }3940 /** Aendert den Nachfolgerknoten auf next. */41 public void changeNext( EinfachVerketteterKnoten next ) { changeNext42 this.next = next;43 }4445 } // class EinfachVerketteterKnoten464748 /** Die Klasse EinfachVerketteteListe implementiert einfach verkettete49 * Listen mit Referenzen auf den ersten <strong>und</strong> den letzten Knoten.50 */51 public class EinfachVerketteteListe {5253 /** Das Feld first referiert auf den ersten Knoten der Liste. */54 private EinfachVerketteterKnoten first;5556 /** Das Feld last referiert auf den letzten Knoten der Liste. */57 private EinfachVerketteterKnoten last;5859 // Die Klasse hat den parameterlosen Standardkonstruktor60 // public EinfachVerketteteListe( ) { } zur Erzeugung der leeren Liste.6162 /** Test, ob die Liste leer ist. */63 public boolean isEmpty( ) { isEmpty64 return first == null;65 }6667 /** Macht die Liste leer. */68 public void makeEmpty( ) { makeEmpty69 first = last = null;70 }7172 /** Fuegt einen neuen Knoten mit Inhalt inhalt vorne in die Liste ein. */73 public void insertFirst( Object inhalt ) { insertFirst74 EinfachVerketteterKnoten k = new EinfachVerketteterKnoten( inhalt );75 if( isEmpty( ) )76 first = last = k;

32 KAPITEL 1. EINLEITUNG77 else {78 k.changeNext( first );79 first = k;80 }81 }8283 /** Fuegt einen neuen Knoten mit Inhalt inhalt hinten in die Liste ein. */84 public void insertLast( Object inhalt ) { insertLast85 EinfachVerketteterKnoten k = new EinfachVerketteterKnoten( inhalt );86 if( isEmpty( ) )87 first = last = k;88 else {89 last.changeNext( k );90 last = k;91 }92 }9394 /** Gibt den Inhalt des ersten Knotens der Liste zurueck, wenn vorhanden.95 * Ist die Liste leer, so wird eine Ausnahme ausgeloest.96 */97 public Object head( ) { head98 if( isEmpty( ) )99 throw new NoSuchElementException( "Liste ist leer." );100 return first.inhalt( );101 }102103 /** Entfernt den ersten Knoten der Liste, wenn vorhanden.104 * Ist die Liste leer, so wird eine Ausnahme ausgeloest.105 */106 public void tail( ) { tail107 if( isEmpty( ) )108 throw new NoSuchElementException( "Liste ist bereits leer." );109 first = first.next( );110 if( first == null ) // wenn die Liste leer geworden ist111 last = null;112 }113114 /** Haengt die Liste list hinten an. Die Argumentliste wird danach115 * leer sein. Wir fordern, dass die beiden Listen verschieden sind,116 * ausser sie sind leer; andernfalls wird eine Ausnahme ausgeloest.117 */118 public void concat( EinfachVerketteteListe list ) { concat119 if( !isEmpty( ) && first == list.first )120 throw new IllegalArgumentException( "Identische Listen verknuepft." );121 if( !list.isEmpty( ) ) {122 if( !isEmpty( ) )123 last.changeNext( list.first );124 else {125 first = list.first;126 }127 last = list.last;128 list.makeEmpty( );129 }130 }131

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 33132 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen133 * der Knoteninhalte besteht, jeweils durch eine Leerzeile getrennt.134 * Die Reihenfolge ist von first nach last.135 */136 public String toString( ) { toString137 StringBuffer ausgabe = new StringBuffer( );138 for( EinfachVerketteterKnoten k = first; k != null; k = k.next( ) )139 ausgabe.append( k.inhalt( ) + "\n" );140 return ausgabe.toString( );141 }142143 /** Eine kleine Testroutine, die ueber die Kommandozeile benutzt wird. */144 public static void main( String[ ] args ) throws IOException { main145146 System.out.println( "Liste1 <strong>und</strong> Liste2 koennen ueber die Kommandozeile" +147 " modifiziert\nwerden. Beide enthalten Eintraege vom Typ String.\n" +148 "\tVerfuegbare Kommandos:\n" +149 "\t\"e\" -- Liste1 leer machen (makeEmpty)\n" +150 "\t\"E\" -- Liste2 leer machen (makeEmpty)\n" +151 "\t\"i\" -- String vorn in Liste1 einfuegen (insertFirst)\n" +152 "\t\"I\" -- String vorn in Liste2 einfuegen (insertFirst)\n" +153 "\t\"h\" -- Erstes Element von Liste1 ausgeben (head)\n" +154 "\t\"H\" -- Erstes Element von Liste2 ausgeben (head)\n" +155 "\t\"t\" -- Erstes Element aus Liste1 loeschen (tail)\n" +156 "\t\"T\" -- Erstes Element aus Liste2 loeschen (tail)\n" +157 "\t\"c\" -- Liste2 hinten an Liste1 anhaengen (concat)\n" +158 "\t\"p\" -- Liste1 von first nach last ausgeben (print)\n" +159 "\t\"P\" -- Liste2 von first nach last ausgeben (print)\n" +160 "\t\"q\" -- beendet das Programm (quit)" );161 EinfachVerketteteListe list1 = new EinfachVerketteteListe( );162 EinfachVerketteteListe list2 = new EinfachVerketteteListe( );163 BufferedReader in = new BufferedReader( new InputStreamReader( System.in ) );164 char command = ’ ’;165 while( command != ’q’ ) {166 switch( command ) {167 case ’ ’ : { // Tue nichts168 break;169 }170 case ’e’ : { // Liste1 leer machen171 list1.makeEmpty( );172 break;173 }174 case ’E’ : { // Liste2 leer machen175 list2.makeEmpty( );176 break;177 }178 case ’i’ : { // String in Liste1 einfuegen179 System.out.println( "\tEinen String eingeben:" );180 list1.insertFirst( in.readLine( ) );181 break;182 }183 case ’I’ : { // String in Liste2 einfuegen184 System.out.println( "\tEinen String eingeben:" );

34 KAPITEL 1. EINLEITUNG185 list2.insertFirst( in.readLine( ) );186 break;187 }188 case ’h’ : { // Erstes Element von Liste1 ausgeben189 try {190 System.out.println( "Erster Eintrag von Liste1:" + list1.head( ) );191 }192 catch( NoSuchElementException e ) { System.out.println( e ); }193 break;194 }195 case ’H’ : { // Erstes Element von Liste2 ausgeben196 try {197 System.out.println( "Erster Eintrag von Liste2:" + list2.head( ) );198 }199 catch( NoSuchElementException e ) { System.out.println( e ); }200 break;201 }202 case ’t’ : { // Erstes Element aus Liste1 loeschen203 try {204 list1.tail( );205 }206 catch( NoSuchElementException e ) { System.out.println( e ); }207 break;208 }209 case ’T’ : { // Erstes Element aus Liste2 loeschen210 try {211 list2.tail( );212 }213 catch( NoSuchElementException e ) { System.out.println( e ); }214 break;215 }216 case ’c’ : { // Liste2 hinten an Liste1 anhaengen217 list1.concat( list2 );218 break;219 }220 case ’p’ : { // Liste1 von first nach last ausgeben221 System.out.println( "Liste1:\n" + list1 );222 break;223 }224 case ’P’ : { // Liste2 von first nach last ausgeben225 System.out.println( "Liste2:\n" + list2 );226 break;227 }228 default :229 System.out.println( "Kommando " + command + " existiert nicht." );230 }231 System.out.println( "Bitte Kommando eingeben:" );232 try {233 // Kommando einlesen, Leerzeichen entfernen, erstes Zeichen auswaehlen:234 command = in.readLine( ).trim( ).charAt( 0 );235 }

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 35236 catch( IndexOutOfBo<strong>und</strong>sException e ) {237 System.out.println( "Keine leeren Kommandos eingeben!" );238 command = ’ ’;239 continue;240 }241 }242 } // main243244 } // class EinfachVerketteteListeDie <strong>Datenstrukturen</strong> Stack <strong>und</strong> Queue können leicht durch einfach verketteteListen realisiert werden, wodurch dann die bei der Implementierung durchArrays erforderlichen Begrenzungen der Größe wegfallen.1.3.4 Stacks über Listen implementierenEin Stack der Forma m← topa m−1.a 1kann als Liste so realisiert werden:first❝ ❝ ✓a m a m−1· · · a 1✓✓Programm 1.3.6. Alle Stack-Operationen lassen sich nun einfach realisieren:1 import java.io.*; // Testroutine main benutzt I/O-Klassen23 /** Die Klasse Stack implementiert Stacks mittels einfach verketteter Listen. */4 public class Stack {56 /** Die einfach verkettete Liste. */7 private EinfachVerketteteListe list;89 /** Konstruiert den leeren Stack. */10 public Stack( ) { Stack11 list = new EinfachVerketteteListe( );12 }1314 /** Test, ob der Stack leer ist. */15 public boolean isEmpty( ) { isEmpty16 return list.isEmpty( );17 }18

36 KAPITEL 1. EINLEITUNG19 /** Macht den Stack leer. */20 public void makeEmpty( ) { makeEmpty21 list.makeEmpty( );22 }2324 /** Fuegt ein neues Element oben in den Stack ein. */25 public void push( Object inhalt ) { push26 list.insertFirst( inhalt );27 }2829 /** Gibt das oberste Element des Stacks zurueck, wenn vorhanden.30 * Ist der Stack leer, so wird eine Ausnahme ausgeloest.31 */32 public Object top( ) { top33 if( isEmpty( ) )34 throw new IllegalStateException( "Stack ist leer." );35 return list.head( );36 }3738 /** Entfernt das oberste Element des Stacks, wenn vorhanden.39 * Ist der Stack leer, so wird eine Ausnahme ausgeloest.40 */41 public void pop( ) { pop42 if( isEmpty( ) )43 throw new IllegalStateException( "Stack ist bereits leer." );44 list.tail( );45 }4647 /** Gibt das oberste Element des Stacks zurueck <strong>und</strong> entfernt es,48 * wenn vorhanden. Ist der Stack leer, so wird eine Ausnahme ausgeloest.49 */50 public Object topAndPop( ) { topAndPop51 if( isEmpty( ) )52 throw new IllegalStateException( "Stack ist bereits leer." );53 Object topElement = list.head( );54 list.tail( );55 return topElement;56 }5758 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen59 * der Stack-Elemente besteht, jeweils durch eine Leerzeile getrennt.60 * Die Reihenfolge ist von oben nach unten.61 */62 public String toString( ) { toString63 return list.toString( );64 }6566 /** Eine kleine Testroutine, die ueber die Kommandozeile benutzt wird. */67 public static void main( String[ ] args ) throws IOException { mainwie in Programm 1.3.1127 } // main128129 } // class Stack

1.3. EINIGE EINFACHE STRUKTURIERTE DATENTYPEN 371.3.5 Queues über Listen implementierenEine Queue der Forma 1 a 2 . . . a m−1 a m↑↑ANFANGENDEkann als Liste so realisiert werden:❝ ❝ ❝ ✓a 1 a 2· · · a m−1 a m✓✓firstlastProgramm 1.3.7. Auch alle Queue-Operationen lassen sich damit leicht realisieren:1 import java.util.NoSuchElementException; // zur Fehlerbehandlung2 import java.io.*; // Testroutine main benutzt I/O-Klassen34 /** Die Klasse Queue implementiert Queues mittels einfach verketteter Listen. */5 public class Queue {67 /** Die einfach verkettete Liste. */8 private EinfachVerketteteListe list;910 /** Konstuiert die leere Queue. */11 public Queue( ) { Queue12 list = new EinfachVerketteteListe( );13 }1415 /** Test, ob die Queue leer ist. */16 public boolean isEmpty( ) { isEmpty17 return list.isEmpty( );18 }1920 /** Macht die Queue leer. */21 public void makeEmpty( ) { makeEmpty22 list.makeEmpty( );23 }2425 /** Fuegt ein neues Element hinten in die Queue ein. */26 public void enqueue( Object inhalt ) { enqueue27 list.insertLast( inhalt );28 }2930 /** Gibt das vorderste Element der Queue zurueck, wenn vorhanden.31 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.32 */

38 KAPITEL 1. EINLEITUNG33 public Object front( ) { front34 if( isEmpty( ) )35 throw new NoSuchElementException( "Queue ist leer." );36 return list.head( );37 }3839 /** Entfernt das vorderste Element der Queue, wenn vorhanden.40 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.41 */42 public void dequeue( ) { dequeue43 if( isEmpty( ) )44 throw new NoSuchElementException( "Queue ist bereits leer." );45 list.tail( );46 }4748 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen49 * der Queue-Elemente besteht, jeweils durch eine Leerzeile getrennt.50 * Die Reihenfolge ist von vorne nach hinten.51 */52 public String toString( ) { toString53 return list.toString( );54 }5556 /** Eine kleine Testroutine, die ueber die Kommandozeile benutzt wird. */57 public static void main( String[ ] args ) throws IOException { mainwie in Programm 1.3.3117 } // main118119 } // class Queue1.3.6 Doppelt verkettete ListenBei doppelt verketteten Listen (engl. doubly linked lists) speichert jeder Knotenneben dem Verweis auf seinen Nachfolger auch einen Verweis auf seinenVorgänger:✪✪✪❝❝ ❝a 1 ❝ a · · ·2 · · · ❝ a m−1 ❝ a m✓✓✓firstlastDie zusätzlichen Verweise verbrauchen zwar zusätzlich Speicherplatz, dafürermöglichen sie es aber, gewisse Operationen effizienter zu implementieren.

1.4. RECHENZEIT- UND SPEICHERPLATZBEDARF VON ALGORITHMEN391.4 Rechenzeit- <strong>und</strong> Speicherplatzbedarf von <strong>Algorithmen</strong>Es gibt viele Kriterien zur Beurteilung von <strong>Algorithmen</strong> (Programmen), z.B.:• Korrektheit: Arbeitet der Algorithmus korrekt bzgl. der gegebenen Problemspezifikation?(Korrektheitsbeweis: Programmverifikation)• Dokumentation: Sind sowohl die Arbeitsweise als auch das Ein-/Ausgabeverhaltenhinreichend gut beschrieben?• Modularität: Werden in sich abgeschlossene Teilaufgaben als Methodenbereitgestellt?• Lesbarkeit: Ist der Code lesbar (Formatierung, Kommentare)?• Implementierbarkeit: Ist der Algorithmus leicht zu implementieren?Außer diesen statischen Eigenschaften gibt es natürlich auch solche, die sich aufdas Laufzeitverhalten beziehen.Definition 1.4.1. Sei A ein Algorithmus (Programm) zur Berechnung einerFunktion f : Σ ∗ → Σ ∗ , <strong>und</strong> für alle n ∈ N sei P n : Σ n → [0, 1] eine Wahrscheinlichkeitsverteilungauf der Menge Σ n der Eingaben der Länge n.a) Für w ∈ Σ ∗ sei t A (w) die Anzahl der Einzelschritte, die A bei Eingabew macht. Die Zeitkomplexität (Rechenzeitbedarf im schlechtesten Fall)T A : N → N von A ist definiert alsT A (n) = max{t A (w) | w ∈ Σ n }.Die mittlere Zeitkomplexität (Rechenzeitbedarf im Mittel) T (P )A: N → Nvon A ist definiert alsT (P )A (n) = E(t A(w) | w ∈ Σ n ),d.h. als der Erwartungswert für den Rechenzeitbedarf für Eingaben derLänge n; damit gilt T (P )A (n) = ∑ t A (w) · P n (w).w∈Σ n(b) Für w ∈ Σ ∗ sei s A (w) die Anzahl der Speicherplätze für Daten, die A beiEingabe w benutzt. Die Platzkomplexität (Speicherplatzbedarf im schlechtestenFall) S A : N → N von A ist definiert alsS A (n) = max{s A (w) | w ∈ Σ n }.Die mittlere Platzkomplexität (Speicherplatzbedarf im Mittel) S (P )A: N →N von A ist definiert alsS (P )A (n) = E(s A(w) | w ∈ Σ n ).

40 KAPITEL 1. EINLEITUNGDamit die Zeit- <strong>und</strong> die Platzkomplexität eines Algorithmus bestimmt werdenkann, muss genau festlegen werden, wie die Einzelschritte <strong>und</strong> Speicherplätzegezählt werden sollen. Dazu wird meist ein mehr oder weniger abstraktesMaschinenmodell festgelegt, das Schrittzahl <strong>und</strong> Platzverbrauch klar zu definierengestattet. In der Komplexitätstheorie sind beispielsweise Turing-Maschinen 2oder RAMs (Random access machines) gängige Modelle. Zur weiteren Vertiefungverweisen wir auf die Lehrveranstaltung ”Einführung in die <strong>Theoretische</strong>Informatik“.1.5 Asymptotisches WachstumsverhaltenDen Speicherplatz- <strong>und</strong> Rechenzeitbedarf eines Algorithmus kann man oft nichtexakt angeben, weil der genaue Zusammenhang zwischen der Eingabegröße <strong>und</strong>diesen Werten viel zu kompliziert ist. Wir werden uns daher meistens damitbegnügen, das asymptotische Wachstumsverhalten dieser Größen zu bestimmen.Dazu verwenden wir die folgenden Notationen.Definition 1.5.1. Sei f : N → N eine Funktion.• O(f) = {g : N → N | ∃c ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : g(n) ≤ c · f(n)}g ∈ O(f) : g wächst asymptotisch nicht schneller als f.• Ω(f) = {g : N → N | ∃c ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : g(n) ≥ c · f(n)}g ∈ Ω(f) : g wächst asymptotisch nicht langsamer als f.• Θ(f) = O(f) ∩ Ω(f), d.h. g ∈ Θ(f) gdw. g ∈ O(f) <strong>und</strong> g ∈ Ω(f).g ∈ Θ(f) : g wächst asymptotisch genauso schnell wie f.Lemma 1.5.2. Für Funktionen f, g : N → N gilt g ∈ Ω(f) gdw. f ∈ O(g).Beweis:g ∈ Ω(f) gdw. ∃c ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : g(n) ≥ c · f(n)gdw.gdw.gdw.∃c ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : 1 · g(n) ≥ f(n)c∃d ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : f(n) ≤ d · g(n)f ∈ O(g).Lemma 1.5.3. Für Funktionen f, g : N → N gilt g ∈ Θ(f) genau dann, wenn∃c, d ∈ R + ∃n 0 ∈ N ∀n ≥ n 0 : c · f(n) ≤ g(n) ≤ d · f(n).Beweis: Als Übung.2 Nach Alan Turing (1912-1954)

1.5. ASYMPTOTISCHES WACHSTUMSVERHALTEN 41Beispiel 1.5.4. Für f(n) = n 2 , g(n) = 1 2 · n · (n + 1) <strong>und</strong> h(n) = n3 gelten:g ∈ O(h),g ∈ O(f) <strong>und</strong> g ∈ Ω(f), d.h. g ∈ Θ(f),g ∉ Ω(h).Satz 1.5.5. Sei f(n) = a m·n m +a m−1·n m−1 +· · ·+a 1·n+a 0 mit a 0 , . . . , a m ∈ Zein Polynom mit a m > 0. Dann gilt f ∈ Θ(n m ).∑Beweis: Für alle n ≥ 1 gilt: f(n) = m a i · n i ≤ m (∑m∑)|a i | · n i ≤ |a i | · n m .i=0i=0i=0Also ist f ∈ O(n m ). Und wegen a m > 0 gibt es ein n 0 ∈ N mit der Eigenschaft∀n ≥ n 0 : a m · n m + 2a m−1 · n m−1 + · · · + 2a 1 · n + 2a 0 ≥ 0.Daraus folgt: ∀n ≥ n 0 : n m ≤ a m · n m ≤ 2f(n), d.h. n m ∈ O(f). Mit Lemma1.5.2 folgt: f ∈ Θ(n m ).Zum Schluss dieses Abschnitts wollen wir uns noch anschauen, wie sich dieverschiedenen Zeitkomplexitäten auswirken. Die erste Tabelle zeigt, wie sich fürdie verschiedenen Zeitschranken die Rechenzeit mit der Eingabegröße verändert.Zeitschranke Rechenzeit für Eingabegröße n bei 10 9 Operationen pro Sek<strong>und</strong>ef(n) n = 10 n = 20 n = 30 n = 40 n = 50f(n) = n 10 −8 s 2 · 10 −8 s 3 · 10 −8 s 4 · 10 −8 s 5 · 10 −8 sf(n) = n⌊log n⌋ 3 · 10 −8 s 8 · 10 −8 s 1, 5 · 10 −7 s 2, 2 · 10 −7 s 3 · 10 −7 sf(n) = n 2 1 · 10 −7 s 4 · 10 −7 s 9 · 10 −7 s 1, 6 · 10 −6 s 2, 5 · 10 −6 sf(n) = n 3 1 · 10 −6 s 8 · 10 −6 s 2, 7 · 10 −5 s 6, 4 · 10 −5 s 1, 2 · 10 −4 sf(n) = 2 √ n8 · 10 −9 s 2, 2 · 10 −8 s 4, 5 · 10 −8 s 7 · 10 −8 s 1, 3 · 10 −7 sf(n) = 2 n 1 · 10 −6 s 1 · 10 −3 s 1 sec 1000 sec 11 Tg. 13 Std.f(n) = n! 3, 6 · 10 −3 s 77 Jahre · · · · · · · · ·Die zweite Tabelle gibt für die verschiedenen Zeitschranken an, welche Eingabegrößennoch innerhalb einer gegebenen Zeit verarbeitet werden können.Zeitkomplexität Maximale Eingabegröße für Zeit tf(n) t = 1 sec. t = 1 min. t = 1 Std.f(n) = n 10 9 6 · 10 10 3, 6 · 10 12f(n) = n · ⌊log 2 n⌋ 6 · 10 7 2, 8 · 10 9 1, 3 · 10 11f(n) = n 2 3 · 10 4 2, 5 · 10 5 2 · 10 6f(n) = n 3 1000 4000 15000f(n) = 2 √ n900 1300 1400f(n) = 2 n 30 36 37f(n) = n! 12 14 15Wir sehen also:• Die Steigerung der Rechengeschwindigkeit wirkt sich am deutlichsten beischnellen <strong>Algorithmen</strong> aus.

42 KAPITEL 1. EINLEITUNG• Der Übergang zu einem schnelleren Algorithmus ist oft wirksamer als derzu einer schnelleren Maschine.• Für die Lösung von Problemen, die häufig auftreten, etwa als Teilproblemeanderer Probleme, lohnt sich der Aufwand, nach einem ”optimalenAlgorithmus“ zu suchen.1.6 Die Java-KlassenbibliothekViele objektorientierte Programmiersprachen bieten einen großen Vorrat an vordefinierten<strong>Datenstrukturen</strong>, entweder bereits als Teil der Kernsprache oderals mehr oder weniger standardisierte Erweiterungen (für C++ etwa durch dieStandard Template Library). Auch Java bringt viele für diese Lehrveranstaltungrelevanten Strukturen <strong>und</strong> <strong>Algorithmen</strong> mit.In diesem Abschnitt soll beispielhaft gezeigt werden, wie Queues über der Java-Klasse LinkedList implementiert werden können. Der Datentyp LinkedList entsprichtweitgehend den in Abschnitt 1.3.3 vorgestellten verketteten Listen. Hiereinige Ausschnitte aus dem Java-API (Application Programming Interface) (siehehttp://java.sun.com/j2se/1.3/docs/api/):Class LinkedListjava.lang.Objectjava.util.AbstractCollectionjava.util.AbstractListjava.util.AbstractSequentialListjava.util.LinkedListAll Implemented Interfaces: Cloneable, Collection, List, SerializableLinked list implementation of the List interface. Implements all optional listoperations, and permits all elements (including null). In addition to implementingthe List interface, the LinkedList class provides uniformly named methodsto get, remove and insert an element at the beginning and end of the list. Theseoperations allow linked lists to be used as a stack, queue, or double-endedqueue (deque). [ . . . ] All of the operations perform as could be expected for adoubly-linked list. [ . . . ]• public LinkedList() Constructs an empty list.• public Object getFirst() Returns the first element in this list.

1.6. DIE JAVA-KLASSENBIBLIOTHEK 43• public Object getLast() Returns the last element in this list. ThrowsNoSuchElementException if this list is empty.• public Object removeFirst() Removes and returns the first element fromthis list. Throws NoSuchElementException if this list is empty.• public Object removeLast() Removes and returns the last element fromthis list. Throws NoSuchElementException if this list is empty.• public void addFirst(Object o) Inserts the given element at the beginningof this list.• public void addLast(Object o) Appends the given element to the end ofthis list.• public boolean add(Object o) Appends the specified element to the endof this list. Returns true (as per the general contract of Collection.add 3 ).• public void clear() Removes all of the elements from this list.• public String toString() Returns a string representation of this collection.The string representation consists of a list of the collection’s elementsin the order they are returned by its iterator, enclosed in square brackets("[]"). Adjacent elements are separated by the characters ", " (commaand space). Elements are converted to strings as by String.valueOf(Object).Programm 1.6.1. Eine Implementierung von Queue über LinkedList:1 import java.util.LinkedList; // zur internen Darstellung der Queue2 import java.util.NoSuchElementException; // zur Fehlerbehandlung3 import java.io.*; // Testroutine main benutzt I/O-Klassen45 /** Die Klasse Queue implementiert Queues ueber der Java-Klasse LinkedList. */6 public class Queue {78 /** Die verkettete Liste. */9 private LinkedList list;1011 /** Konstuiert die leere Queue. */12 public Queue( ) { Queue13 list = new LinkedList( );14 }1516 /** Test, ob die Queue leer ist. */17 public boolean isEmpty( ) { isEmpty18 return list.isEmpty( );19 }203 In der Dokumentation des Interface Collection steht nämlich: Returns true if this collectionchanged as a result of the call.

44 KAPITEL 1. EINLEITUNG21 /** Macht die Queue leer. */22 public void makeEmpty( ) { makeEmpty23 list.clear( );24 }2526 /** Fuegt ein neues Element hinten in die Queue ein. */27 public void enqueue( Object inhalt ) { enqueue28 list.addLast( inhalt );29 }3031 /** Gibt das vorderste Element der Queue zurueck, wenn vorhanden.32 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.33 */34 public Object front( ) { front35 if( isEmpty( ) )36 throw new NoSuchElementException( "Queue ist leer." );37 return list.getFirst( );38 }3940 /** Entfernt das vorderste Element der Queue, wenn vorhanden.41 * Ist die Queue leer, so wird eine Ausnahme ausgeloest.42 */43 public void dequeue( ) { dequeue44 if( isEmpty( ) )45 throw new NoSuchElementException( "Queue ist bereits leer." );46 list.removeFirst( );47 }4849 /** Gibt den String zurueck, der aus der Folge der String-Darstellungen50 * der Queue-Elemente besteht, in eckigen Klammern <strong>und</strong> jeweils durch Komma getrennt.51 * Die Reihenfolge ist von vorne nach hinten.52 */53 public String toString( ) { toString54 return list.toString( );55 }5657 /** Eine kleine Testroutine, die ueber die Kommandozeile benutzt wird. */58 public static void main( String[ ] args ) throws IOException { mainwie in Programm 1.3.3118 } // main119120 } // class Queue

Kapitel 2Bäume <strong>und</strong> ihreImplementierungDie Datenstruktur ”Baum“ ist von großer Bedeutung, da man damit sehr einfachhierarchische Beziehungen zwischen Objekten darstellen kann. Solche Hierarchientreten in natürlicher Weise in vielen Anwendungen auf:• Gliederung eines Unternehmens in Bereiche, Abteilungen, Gruppen <strong>und</strong>Mitarbeiter• Gliederung eines Buches in Kapitel, Abschnitte <strong>und</strong> Unterabschnitte• Gliederung eines Programms in Methoden, Blöcke <strong>und</strong> EinzelanweisungenEin Baum besteht aus einer (endlichen) Menge von Knoten 1 V <strong>und</strong> einer (endlichen)Menge von gerichteten Kanten 2 E zwischen Knoten aus V . Führt eineKante von u ∈ V zu v ∈ V , dann heißt u der Elternknoten von v <strong>und</strong> v ein Kindvon u. Ist v in einem oder mehreren Schritten (d.h. durch eine Folge von Kanten)von u aus erreichbar, dann ist u ein Vorgänger von v <strong>und</strong> v ein Nachfolgervon u. Ein Baum hat einen ausgezeichneten Knoten, die Wurzel, der Vorgängerjedes anderen Knotens ist. Außerdem ist jeder Knoten auf nur genau eine Weisevon der Wurzel aus erreichbar.1 engl. vertices2 engl. edges45

46 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNGIm Allgemeinen stellen wir einen Baum graphisch wie folgt dar: 1 2 3 4 5 6 7 8 9 10 11 12 13Dieser Baum hat 13 Knoten <strong>und</strong> 12 Kanten. Knoten 1 ist die Wurzel. DieKnoten 2 , 3 <strong>und</strong> 4 sind die Kinder der Wurzel, sie sind also Geschwister.Die Knoten 12 , 6 bis 10 <strong>und</strong> 13 haben keine Kinder. Sie sind die Blätterdes Baums, während die anderen Knoten die inneren Knoten des Baums sind.Der Grad d(v) eines Knotens v ist die Anzahl seiner Kinder.2.1 Die Datenstruktur BaumBei Bäumen über einer Knotenmenge V unterscheiden wir zwei Arten, die ungeordneten<strong>und</strong> die geordneten. Bei der ersten Struktur kommt es auf die Reihenfolgeder Unterbäume nicht an, bei der zweiten aber sehr wohl. Wir formalisiereneinen ungeordneten Baum (oder einfach: Baum) als Paar aus seiner Wurzel<strong>und</strong> der Menge seiner direkten Unterbäume, einen geordneten Baum stattdessenals (geordnete) Folge seiner Wurzel gefolgt von der Folge seiner direktenUnterbäume. Beide Definitionen sind also rekursiv.Definition 2.1.1 ((Ungeordneter) Baum). Sei V eine Menge von Knoten.• Für v ∈ V ist (v, {}) ein Baum; er hat nur den Knoten v, seine Wurzel.• Sind B 1 , . . . , B m (m ≥ 1) Bäume mit paarweise disjunkten Knotenmengen,<strong>und</strong> ist v ∈ V ein weiterer Knoten, dann istB = (v, {B 1 , . . . , B m })ein Baum mit Wurzel v <strong>und</strong> direkten Unterbäumen (oder: Teilbäumen)B 1 , . . . , B m . Graphisch stellen wir B wie folgt dar, wobei {B i1 , . . . , B im } ={B 1 , . . . , B m } sei:✁✁✁✗✔v✖✕ ◗◗◗✑ ✑✑✑ ◗✁❆✁❆✁ ❆ . . . ✁ ❆B❆❆✁ ❆i1✁B im❆ ✁❆❆

2.1. DIE DATENSTRUKTUR BAUM 47Definition 2.1.2 (Geordneter Baum). Sei V wie oben.• Für v ∈ V ist (v) ein geordneter Baum; er hat nur den Knoten v, seineWurzel.• Sind B 1 , . . . , B m (m ≥ 1) geordnete Bäume mit paarweise disjunktenKnotenmengen, <strong>und</strong> ist v ∈ V ein weiterer Knoten, dann istB = (v, B 1 , . . . , B m )ein geordneter Baum mit Wurzel v, <strong>und</strong> für 1 ≤ i ≤ m ist B i der i-tedirekte Unterbaum (oder: Teilbaum) von B.Notationen:Die Tiefe (oder Stufe) eines Knotens v in einem Baum wird rekursiv definiert:Tiefe(v) = 0Tiefe(v) = 1 + Tiefe(v ′ )wenn v die Wurzel ist,wenn v ′ Elternknoten von v ist.Die Höhe eines Baumes B ist definiert alsHöhe(B) = max{Tiefe(v) | v ist Knoten von B}.Ein wichtiger Sonderfall der geordneten Bäume sind die binären Bäume. InAbweichung zu obiger Definition lässt man auch leere binäre Bäume zu, d.h.binäre Bäume ohne Knoten.Definition 2.1.3. Ein binärer Baum ist entweder leer, oder er ist ein geordneterBaum mit Knotenmenge V ≠ ∅, <strong>und</strong> es gilt d(v) ≤ 2 für alle v ∈ V .Wir unterscheiden bei einem Knoten eines binären Baumes zwischen dem linken<strong>und</strong> dem rechten Teilbaum.Beispiel 2.1.4. B 1 : 1 2B 2 : 1 2Als Bäume sind B 1 <strong>und</strong> B 2 identisch, nicht aber als binäre Bäume.Nachdem wir die Objekte ”Binäre Bäume“ definiert haben, können wir n<strong>und</strong>ie Datenstruktur ”Binäre Bäume über einer Menge Item“ einführen. Hier einemögliche algebraische Spezifikation dieses Datentyps:

48 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNGDie Signatur mit den Sortensymbolen btree, boolean <strong>und</strong> item:Die Axiome:EMPTY : → btreeTREE : btree × item × btree → btreeISEMPTY : btree → booleanLCHILD : btree → btreeITEM : btree → itemRCHILD : btree → btreeERROR1 : → itemERROR2 : → btreeTRUE, FALSE : → booleanISEMPTY(EMPTY) = TRUEISEMPTY(TREE(b 1 , i, b 2 )) = FALSELCHILD(EMPTY) = ERROR2LCHILD(TREE(b 1 , i, b 2 )) = b 1ITEM(EMPTY) = ERROR1ITEM(TREE(b 1 , i, b 2 )) = iRCHILD(EMPTY) = ERROR2RCHILD(TREE(b 1 , i, b 2 )) = b 2Lemma 2.1.5. Sei B ein nicht-leerer binärer Baum der Höhe h.(a) Für 0 ≤ i ≤ h gilt, dass B höchstens 2 i Knoten der Tiefe i enthält.(b) B enthält mindestens h + 1 <strong>und</strong> höchstens 2 h+1 − 1 Knoten.(c) Sei n die Anzahl der Knoten in B. Dann gilt⌈log(n + 1)⌉ − 1 ≤ h ≤ n − 1.Beweis: (a) Beweis durch Induktion nach i. (b) Offensichtlich gilt n ≥ h + 1.Andererseits gilt:n =h∑i=0Anzahl der Knoten der Tiefe i in B ≤(a)h∑2 i = 2 h+1 − 1.i=0(c) Nach (b) gilt h ≤ n − 1. Andererseits gilt nach (b) auch n ≤ 2 h+1 − 1, d.h.log(n + 1) ≤ h + 1. Da h ganzzahlig ist, bedeutet dies ⌈log(n + 1)⌉ − 1 ≤ h.Lemma 2.1.6. Sei B ein nicht-leerer binärer Baum. Ist n 0 die Anzahl derBlätter <strong>und</strong> n 2 die Anzahl der Knoten vom Grad 2 in B, so gilt n 0 = n 2 + 1.Beweis: Durch Induktion über den Aufbau von B.

2.2. IMPLEMENTIERUNG BINÄRER BÄUME 49Definition 2.1.7. Ein nicht-leerer binärer Baum der Höhe h ist voll, wenn er2 h+1 − 1 Knoten enthält.Definition 2.1.8. Sei B ein binärer Baum der Höhe h mit n > 0 Knoten<strong>und</strong> sei B ′ ein voller binärer Baum der Höhe h. In B ′ seien die Knoten stufenweisevon links nach rechts durchnummeriert (vgl. obiges Beispiel). B heißtvollständig, wenn er dem binären Baum B ′′ entspricht, der aus B ′ entsteht, indemdie Knoten mit den Nummern n + 1, n + 2, . . . , 2 h+1 − 1 gestrichen werden.Auch den leeren Baum wollen wir sowohl voll als auch vollständig nennen.Beispiel 2.1.9. Die Abbildung zeigt einen vollen binären Baum der Höhe 2.Werden die Knoten mit den Nummern 6 <strong>und</strong> 7 gestrichen, entsteht ein vollständigerbinärer Baum mit fünf Knoten.✗✔1✟✖✕✗✔ ✟✟❍ ❍❍ ✗✔2 3✖✕ ✖✕✗✔ ✗✔ ❅ ✗✔ ✗✔ ❅4 5 6 7✖✕ ✖✕ ✖✕ ✖✕Beachte: Für vollständige binäre Bäume mit n > 0 Knoten <strong>und</strong> Höhe h gilt2 h ≤ n < 2 h+1 .2.2 Implementierung binärer BäumeFür vollständige binäre Bäume (Definition 2.1.8) erhalten wir eine sehr einfache<strong>und</strong> effiziente Implementierung mittels eindimensionaler Felder.Sei B ein vollständiger binärer Baum mit n Knoten, wobei in den KnotenElemente der Menge Item gespeichert seien 3 . Wir implementieren B durch einFeld der Länge n; der Knoten mit Index i (1 ≤ i ≤ n) wird an der Positioni − 1 gespeichert. (Statt vom Knoten mit Index i sprechen wir auch kurz vomKnoten i.) Dabei ist uns die folgende Beobachtung von Nutzen.Lemma 2.2.1. Für vollständige binäre Bäume mit n Knoten gilt (1 ≤ i ≤ n):(a) Ist i > 1, so ist der Knoten ⌊i/2⌋ der Elternknoten des Knotens i.(b) Ist 2i ≤ n, so ist der Knoten 2i das linke Kind des Knotens i.(c) Ist 2i + 1 ≤ n, so ist der Knoten 2i + 1 das rechte Kind des Knotens i.3 Das in einem Knoten gespeicherte Datenelement nennen wir auch Schlüssel des Knoten.

50 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNGBeweis: (a) folgt aus (b) <strong>und</strong> (c).(b) Durch Induktion nach i: Der Fall i = 1 ist klar. Für Knoten j (1 ≤ j ≤ i−1)ist nach Induktionsannahme das linke Kind der Knoten 2j. Auf das linke Kindvon i − 1 folgt das rechte Kind von i − 1 <strong>und</strong> dann das linke Kind von i; daslinke Kind des Knoten i ist also der Knoten 2(i − 1) + 2 = 2i, falls 2i ≤ n ist.(c) Analog zu (b).Programm 2.2.2. Eine Implementierung vollständiger binärer Bäume:1 /**2 * Die Klasse VollstaendigerBinaererBaum implementiert3 * vollstaendige binaere Baeume mittels Arrays.4 *5 * Die Knoten des Baums haben einen Index i mit6 * 1

2.2. IMPLEMENTIERUNG BINÄRER BÄUME 5142 /** Gibt das im Knoten mit Index i gespeicherte Objekt zurueck.43 * Fuer die Zahl i muss 1

52 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNG96 /** Gibt den Index des Elternknotens des Knotens mit Index i zurueck,97 * falls einer vorhanden ist, sonst 0.98 * Fuer die Zahl i muss 1

2.2. IMPLEMENTIERUNG BINÄRER BÄUME 53149 System.out.println( );150151 int finda = b1.findeErstesVorkommen( new Character( ’a’ ) );152 System.out.println( "Das Zeichen ’a’ steht in " +153 ( finda != 0 ? "Knoten " + finda : "keinem Knoten" ) );154 int findh = b1.findeErstesVorkommen( new Character( ’h’ ) );155 System.out.println( "Das Zeichen ’h’ steht in " +156 ( findh != 0 ? "Knoten " + findh : "keinem Knoten" ) );157 int findi = b1.findeErstesVorkommen( new Character( ’i’ ) );158 System.out.println( "Das Zeichen ’i’ steht in " +159 ( findi != 0 ? "Knoten " + findi : "keinem Knoten" ) );160 System.out.println( );161162 b1.inhaltAendern( 6, new Character( ’z’ ) );163 System.out.print( b1 );164 } // main165166 } // class VollstaendigerBinaererBaumEin Testlauf:Stufe 0: aStufe 1: b cStufe 2: d e f gStufe 3: hDer Knoten 1 hat den Inhalt a,das linke Kind 2, das rechte Kind 3 <strong>und</strong> keinen ElternknotenDer Knoten 2 hat den Inhalt b,das linke Kind 4, das rechte Kind 5 <strong>und</strong> den Elternknoten 1Der Knoten 3 hat den Inhalt c,das linke Kind 6, das rechte Kind 7 <strong>und</strong> den Elternknoten 1Der Knoten 4 hat den Inhalt d,das linke Kind 8, kein rechtes Kind <strong>und</strong> den Elternknoten 2Der Knoten 5 hat den Inhalt e,kein linkes Kind, kein rechtes Kind <strong>und</strong> den Elternknoten 2Der Knoten 6 hat den Inhalt f,kein linkes Kind, kein rechtes Kind <strong>und</strong> den Elternknoten 3Der Knoten 7 hat den Inhalt g,kein linkes Kind, kein rechtes Kind <strong>und</strong> den Elternknoten 3Der Knoten 8 hat den Inhalt h,kein linkes Kind, kein rechtes Kind <strong>und</strong> den Elternknoten 4Das Zeichen ’a’ steht in Knoten 1Das Zeichen ’h’ steht in Knoten 8Das Zeichen ’i’ steht in keinem KnotenStufe 0: aStufe 1: b cStufe 2: d e z gStufe 3: h

54 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNGNatürlich könnte man diese Implementierung für alle binären Bäume verwenden,nicht nur für die vollständigen, wenn man im Feld an den Stellen, diekeinem Knoten entsprechen, einen speziellen Wert ”Knoten nicht vorhanden“speichert. Dies führt allerdings im allgemeinen zu einer erheblichen Platzverschwendung.Man betrachte etwa den binären Baum 1 2 nder ein Feld der Größe 2 n − 1 belegt. Dieser Nachteil kann durch eine dynamischeImplementierung vermieden werden. Im Folgenden geben wir zwei solcheImplementierungen der Datenstruktur ”Binärer Baum“ an.Definition 2.2.3. (a) Man verwendet drei Felder der Länge max zur Speicherungbinärer Bäume: inhalt, linkesKind <strong>und</strong> rechtesKind. Ein binärer Baum Bwird nun in diesen Feldern gespeichert, indem jedem Knoten die drei Plätzeinhalt[j], linkesKind[j] <strong>und</strong> rechtesKind[j] zur Verfügung gestellt werden fürein j mit 0 ≤ j ≤ max − 1:inhalt[j] = Inhalt des Knotens,linkesKind[j] = Position des linken Kindes,rechtesKind[j] = Position des rechten Kindes.Ferner brauchen wir eine Variable b, die die Position der Wurzel angibt.Beispiel: Für max = 12 wird ein Baum mit acht Knoten gespeichert (b = 4): w 1 w 2 w 3 w 4 w 5 w 6 w 7 w 8j inhalt linkesKind rechtesKind01 w 4 0 02 w 2 1 33 w 5 8 104 w 1 2 65 w 6 0 06 w 3 0 578 w 7 0 0910 w 8 0 011

2.2. IMPLEMENTIERUNG BINÄRER BÄUME 55(b) Man verwendet Knoten, die aus drei Komponenten bestehen:• dem gespeicherten Inhalt,• dem Verweis auf das linke Kind,• dem Verweis auf das rechte Kind.Ein Baum wird dann als eine Referenz auf eine durch Referenzen verb<strong>und</strong>eneStruktur von Knoten realisiert.Beispiel:w 1◗ ◗◗◗◗B✦ ✦✦✦✦✦✦✦w 2 w✟3-✟ ❧ ❧✟✟❧❧❧❧❧❧✟✟w 4- - w 5w✟6- -✟ ❧✟✟❧❧❧✟✟w 7- -w 8- -Programm 2.2.4. Die entsprechende Implementierung binärer Bäume:1 /** Die Klasse Binaerknoten implementiert Knoten eines binaeren Baums.2 * Jeder Knoten speichert ein beliebiges Objekt vom Typ Object,3 * zusaetzlich je eine Referenz auf das linke <strong>und</strong> das rechte Kind.4 */5 class Binaerknoten {67 /** Der Knoteninhalt. */8 private Object inhalt;910 /** Das linke <strong>und</strong> das rechte Kind. */11 private Binaerknoten linkesKind;12 private Binaerknoten rechtesKind;1314 /** Konstruiert einen Blattknoten mit Inhalt inhalt. */15 public Binaerknoten( Object inhalt ) { Binaerknoten16 this.inhalt = inhalt;17 }18

56 KAPITEL 2. BÄUME UND IHRE IMPLEMENTIERUNG19 /** Konstruiert einen Knoten mit Inhalt inhalt,20 * linkem Kind knoten1 <strong>und</strong> rechtem Kind knoten2.21 */22 public Binaerknoten( Object inhalt, Binaerknoten knoten1, Binaerknoten knoten2 ) { Binaerknoten23 this.inhalt = inhalt;24 linkesKind = knoten1;25 rechtesKind = knoten2;26 }2728 /** Gibt den Inhalt des Knotens zurueck. */29 public Object inhalt( ) { inhalt30 return inhalt;31 }3233 /** Gibt das linke Kind zurueck. */34 public Binaerknoten linkesKind( ) { linkesKind35 return linkesKind;36 }3738 /** Gibt das rechte Kind zurueck. */39 public Binaerknoten rechtesKind( ) { rechtesKind40 return rechtesKind;41 }4243 /** Der Inhalt wird zu inhalt. */44 public void inhaltAendern( Object inhalt ) { inhaltAendern45 this.inhalt = inhalt;46 }4748 /** Das linke Kind wird zu knoten. */49 public void linkesKindAendern( Binaerknoten knoten ) { linkesKindAendern50 linkesKind = knoten;51 }5253 /** Das rechte Kind wird zu knoten. */54 public void rechtesKindAendern( Binaerknoten knoten ) { rechtesKindAendern55 rechtesKind = knoten;56 }5758 /** Durchsucht den hier wurzelnden Baum in Vorordnung.59 * Gibt true zurueck, wenn es darin einen Knoten mit Inhalt inhalt gibt,60 * sonst false. Die Objekte werden mit equals verglichen.61 */62 public boolean suche( Object inhalt ) { suche63 return inhalt.equals( inhalt ) | |64 ( linkesKind == null ? false : linkesKind.suche( inhalt ) ) | |65 ( rechtesKind == null ? false : rechtesKind.suche( inhalt ) );66 }6768 /** Gibt eine String-Darstellung des Inhalts zurueck. */69 public String toString( ) { toString70 return inhalt.toString( );71 }