PT-Magazin 05 2018

Magazin für Wirtschaft und Gesellschaft. Offizielles Informationsmagazin des Wettbewerbs "Großer Preis des Mittelstandes" der Oskar-Patzelt-Stiftung

Magazin für Wirtschaft und Gesellschaft. Offizielles Informationsmagazin des Wettbewerbs "Großer Preis des Mittelstandes" der Oskar-Patzelt-Stiftung

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

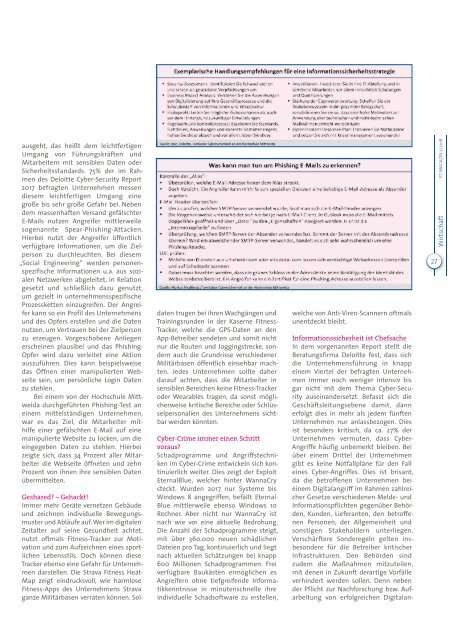

ausgeht, das heißt dem leichtfertigen<br />

Umgang von Führungskräften und<br />

Mitarbeitern mit sensiblen Daten oder<br />

Sicherheitsstandards. 75% der im Rahmen<br />

des Deloitte Cyber-Security Report<br />

2017 befragten Unternehmen messen<br />

diesem leichtfertigen Umgang eine<br />

große bis sehr große Gefahr bei. Neben<br />

dem massenhaften Versand gefälschter<br />

E-Mails nutzen Angreifer mittlerweile<br />

sogenannte Spear-Phishing-Attacken.<br />

Hierbei nutzt der Angreifer öffentlich<br />

verfügbare Informationen, um die Zielperson<br />

zu durchleuchten. Bei diesem<br />

„Social Engineering“ werden personenspezifische<br />

Informationen u.a. aus sozialen<br />

Netzwerken abgeleitet, in Relation<br />

gesetzt und schließlich dazu genutzt,<br />

um gezielt in unternehmensspezifische<br />

Prozessketten einzugreifen. Der Angreifer<br />

kann so ein Profil des Unternehmens<br />

und des Opfers erstellen und die Daten<br />

nutzen, um Vertrauen bei der Zielperson<br />

zu erzeugen. Vorgeschobene Anliegen<br />

erscheinen plausibel und das Phishing-<br />

Opfer wird dazu verleitet eine Aktion<br />

auszuführen. Dies kann beispielsweise<br />

das Öffnen einer manipulierten Webseite<br />

sein, um persönliche Login Daten<br />

zu stehlen.<br />

Bei einem von der Hochschule Mittweida<br />

durchgeführten Phishing-Test an<br />

einem mittelständigen Unternehmen,<br />

war es das Ziel, die Mitarbeiter mithilfe<br />

einer gefälschten E-Mail auf eine<br />

manipulierte Website zu locken, um die<br />

eingegeben Daten zu stehlen. Hierbei<br />

zeigte sich, dass 34 Prozent aller Mitarbeiter<br />

die Webseite öffneten und zehn<br />

Prozent von ihnen ihre sensiblen Daten<br />

übermittelten.<br />

Geshared? – Gehackt!<br />

Immer mehr Geräte vernetzen Gebäude<br />

und zeichnen individuelle Bewegungsmuster<br />

und Abläufe auf. Wer im digitalen<br />

Zeitalter auf seine Gesundheit achtet,<br />

nutzt oftmals Fitness-Tracker zur Motivation<br />

und zum Aufzeichnen eines sportlichen<br />

Lebensstils. Doch können diese<br />

Tracker ebenso eine Gefahr für Unternehmen<br />

darstellen. Die Strava Fitness Heat-<br />

Map zeigt eindrucksvoll, wie harmlose<br />

Fitness-Apps des Unternehmens Strava<br />

ganze Militärbasen verraten können. Soldaten<br />

trugen bei ihren Wachgängen und<br />

Trainingsrunden in der Kaserne Fitness-<br />

Tracker, welche die GPS-Daten an den<br />

App-Betreiber sendeten und somit nicht<br />

nur die Routen und Joggingstrecke, sondern<br />

auch die Grundrisse verschiedener<br />

Militärbasen öffentlich einsehbar machten.<br />

Jedes Unternehmen sollte daher<br />

darauf achten, dass die Mitarbeiter in<br />

sensiblen Bereichen keine Fitness-Tracker<br />

oder Wearables tragen, da sonst möglicherweise<br />

kritische Bereiche oder Schlüsselpersonalien<br />

des Unternehmens sichtbar<br />

werden könnten.<br />

Cyber-Crime immer einen Schritt<br />

voraus?<br />

Schadprogramme und Angriffstechniken<br />

im Cyber-Crime entwickeln sich kontinuierlich<br />

weiter. Dies zeigt der Exploit<br />

EternalBlue, welcher hinter WannaCry<br />

steckt. Wurden 2017 nur Systeme bis<br />

Windows 8 angegriffen, befällt Eternal-<br />

Blue mittlerweile ebenso Windows 10<br />

Rechner. Aber nicht nur WannaCry ist<br />

nach wie vor eine aktuelle Bedrohung.<br />

Die Anzahl der Schadprogramme steigt,<br />

mit über 360.000 neuen schädlichen<br />

Dateien pro Tag, kontinuierlich und liegt<br />

nach aktuellen Schätzungen bei knapp<br />

600 Millionen Schadprogrammen. Frei<br />

verfügbare Baukästen ermöglichen es<br />

Angreifern ohne tiefgreifende Informatikkenntnisse<br />

in minutenschnelle ihre<br />

individuelle Schadsoftware zu erstellen,<br />

welche von Anti-Viren-Scannern oftmals<br />

unentdeckt bleibt.<br />

Informationssicherheit ist Chefsache<br />

In dem vorgenannten Report stellt die<br />

Beratungsfirma Deloitte fest, dass sich<br />

die Unternehmensführung in knapp<br />

einem Viertel der befragten Unternehmen<br />

immer noch weniger intensiv bis<br />

gar nicht mit dem Thema Cyber-Security<br />

auseinandersetzt. Befasst sich die<br />

Geschäftsleitungsebene damit, dann<br />

erfolgt dies in mehr als jedem fünften<br />

Unternehmen nur anlassbezogen. Dies<br />

ist besonders kritisch, da ca. 27% der<br />

Unternehmen vermuten, dass Cyber-<br />

Angriffe häufig unbemerkt bleiben. Bei<br />

über einem Drittel der Unternehmen<br />

gibt es keine Notfallpläne für den Fall<br />

eines Cyber-Angriffes. Dies ist brisant,<br />

da die betroffenen Unternehmen bei<br />

einem Digitalangriff im Rahmen zahlreicher<br />

Gesetze verschiedenen Melde- und<br />

Informationspflichten gegenüber Behörden,<br />

Kunden, Lieferanten, den betroffenen<br />

Personen, der Allgemeinheit und<br />

sonstigen Stakeholdern unterliegen.<br />

Verschärftere Sonderegeln gelten insbesondere<br />

für die Betreiber kritischer<br />

Infrastrukturen. Den Behörden sind<br />

zudem die Maßnahmen mitzuteilen,<br />

mit denen in Zukunft derartige Vorfälle<br />

verhindert werden sollen. Denn neben<br />

der Pflicht zur Nachforschung bzw. Aufarbeitung<br />

von erfolgreichen Digitalan-<br />

27<br />

<strong>PT</strong>-MAGAZIN 5/<strong>2018</strong><br />

Wirtschaft