Leitfaden über Internet- und E-Mail-Überwachung am Arbeitsplatz

Leitfaden über Internet- und E-Mail-Überwachung am Arbeitsplatz

Leitfaden über Internet- und E-Mail-Überwachung am Arbeitsplatz

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

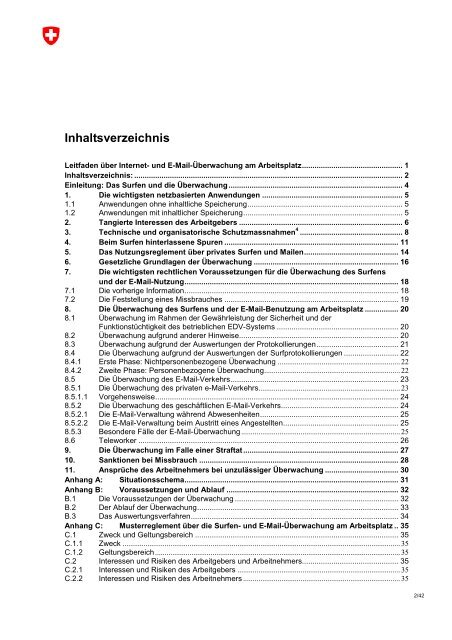

Inhaltsverzeichnis<br />

<strong>Leitfaden</strong> <strong>über</strong> <strong>Internet</strong>- <strong>und</strong> E-<strong>Mail</strong>-<strong>Überwachung</strong> <strong>am</strong> <strong>Arbeitsplatz</strong>................................................ 1<br />

Inhaltsverzeichnis: ................................................................................................................................ 2<br />

Einleitung: Das Surfen <strong>und</strong> die <strong>Überwachung</strong>................................................................................... 4<br />

1. Die wichtigsten netzbasierten Anwendungen ................................................................... 5<br />

1.1 Anwendungen ohne inhaltliche Speicherung.......................................................................... 5<br />

1.2 Anwendungen mit inhaltlicher Speicherung............................................................................ 5<br />

2. Tangierte Interessen des Arbeitgebers .............................................................................. 6<br />

3. Technische <strong>und</strong> organisatorische Schutzmassnahmen 4 ................................................. 8<br />

4. Beim Surfen hinterlassene Spuren ................................................................................... 11<br />

5. Das Nutzungsreglement <strong>über</strong> privates Surfen <strong>und</strong> <strong>Mail</strong>en............................................. 14<br />

6. Gesetzliche Gr<strong>und</strong>lagen der <strong>Überwachung</strong> ..................................................................... 16<br />

7. Die wichtigsten rechtlichen Voraussetzungen für die <strong>Überwachung</strong> des Surfens<br />

<strong>und</strong> der E-<strong>Mail</strong>-Nutzung...................................................................................................... 18<br />

7.1 Die vorherige Information...................................................................................................... 18<br />

7.2 Die Feststellung eines Missbrauches ................................................................................... 19<br />

8. Die <strong>Überwachung</strong> des Surfens <strong>und</strong> der E-<strong>Mail</strong>-Benutzung <strong>am</strong> <strong>Arbeitsplatz</strong> ................ 20<br />

8.1 <strong>Überwachung</strong> im Rahmen der Gewährleistung der Sicherheit <strong>und</strong> der<br />

Funktionstüchtigkeit des betrieblichen EDV-Systems .......................................................... 20<br />

8.2 <strong>Überwachung</strong> aufgr<strong>und</strong> anderer Hinweise............................................................................ 20<br />

8.3 <strong>Überwachung</strong> aufgr<strong>und</strong> der Auswertungen der Protokollierungen....................................... 21<br />

8.4 Die <strong>Überwachung</strong> aufgr<strong>und</strong> der Auswertungen der Surfprotokollierungen .......................... 22<br />

8.4.1 Erste Phase: Nichtpersonenbezogene <strong>Überwachung</strong> ................................................................ 22<br />

8.4.2 Zweite Phase: Personenbezogene <strong>Überwachung</strong>....................................................................... 22<br />

8.5 Die <strong>Überwachung</strong> des E-<strong>Mail</strong>-Verkehrs................................................................................ 23<br />

8.5.1 Die <strong>Überwachung</strong> des privaten e-<strong>Mail</strong>-Verkehrs.......................................................................... 23<br />

8.5.1.1 Vorgehensweise.................................................................................................................... 24<br />

8.5.2 Die <strong>Überwachung</strong> des geschäftlichen E-<strong>Mail</strong>-Verkehrs........................................................ 24<br />

8.5.2.1 Die E-<strong>Mail</strong>-Verwaltung während Abwesenheiten.................................................................. 25<br />

8.5.2.2 Die E-<strong>Mail</strong>-Verwaltung beim Austritt eines Angestellten....................................................... 25<br />

8.5.3 Besondere Fälle der E-<strong>Mail</strong>-<strong>Überwachung</strong> ................................................................................... 25<br />

8.6 Teleworker ............................................................................................................................ 26<br />

9. Die <strong>Überwachung</strong> im Falle einer Straftat .......................................................................... 27<br />

10. Sanktionen bei Missbrauch ............................................................................................... 28<br />

11. Ansprüche des Arbeitnehmers bei unzulässiger <strong>Überwachung</strong> ................................... 30<br />

Anhang A: Situationsschema...................................................................................................... 31<br />

Anhang B: Voraussetzungen <strong>und</strong> Ablauf .................................................................................. 32<br />

B.1 Die Voraussetzungen der <strong>Überwachung</strong> .............................................................................. 32<br />

B.2 Der Ablauf der <strong>Überwachung</strong>................................................................................................ 33<br />

B.3 Das Auswertungsverfahren................................................................................................... 34<br />

Anhang C: Musterreglement <strong>über</strong> die Surfen- <strong>und</strong> E-<strong>Mail</strong>-<strong>Überwachung</strong> <strong>am</strong> <strong>Arbeitsplatz</strong> .. 35<br />

C.1 Zweck <strong>und</strong> Geltungsbereich ................................................................................................. 35<br />

C.1.1 Zweck ................................................................................................................................................. 35<br />

C.1.2 Geltungsbereich ................................................................................................................................ 35<br />

C.2 Interessen <strong>und</strong> Risiken des Arbeitgebers <strong>und</strong> Arbeitnehmers.............................................. 35<br />

C.2.1 Interessen <strong>und</strong> Risiken des Arbeitgebers ..................................................................................... 35<br />

C.2.2 Interessen <strong>und</strong> Risiken des Arbeitnehmers .................................................................................. 35<br />

2/42