IT Security Januar / Februar 2024

Effiziente Cybersicherheit – Ökosysteme aus Menschen, Expertise, Services und Technologie Im Visier der Cyberkriminellen – Effektive Abwehr durch sichere Authentifizierung Von wegen Drahtseilakt! So gelingt Unternehmen der sichere Einsatz von KI-Lösungen Fein-granulare Autorisierung – Warum der Hype?

Effiziente Cybersicherheit – Ökosysteme aus Menschen, Expertise, Services und Technologie

Im Visier der Cyberkriminellen – Effektive Abwehr durch sichere Authentifizierung

Von wegen Drahtseilakt! So gelingt Unternehmen der sichere Einsatz von KI-Lösungen

Fein-granulare Autorisierung – Warum der Hype?

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>IT</strong> SECUR<strong>IT</strong>Y | 15<br />

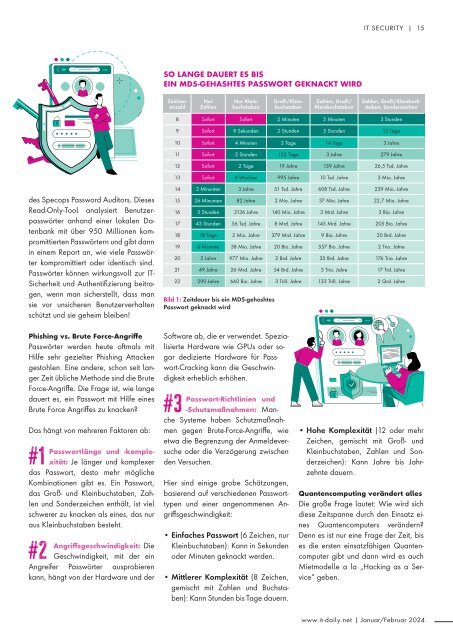

SO LANGE DAUERT ES BIS<br />

EIN MD5-GEHASHTES PASSWORT GEKNACKT WIRD<br />

Zeichenanzahl<br />

Nur<br />

Zahlen<br />

Nur Kleinbuchstaben<br />

Groß-/Kleinbuchstaben<br />

Zahlen, Groß-/<br />

Kleinbuchstaben<br />

Zahlen, Groß-/Kleinbuchstaben,<br />

Sonderzeichen<br />

8 Sofort Sofort 2 Minuten 5 Minuten 3 Stunden<br />

9 Sofort 9 Sekunden 2 Stunden 5 Stunden 12 Tage<br />

10 Sofort 4 Minuten 2 Tage 14 Tage 3 Jahre<br />

11 Sofort 2 Stunden 132 Tage 3 Jahre 279 Jahre<br />

12 Sofort 2 Tage 19 Jahre 159 Jahre 26,5 Tsd. Jahre<br />

13 Sofort 6 Wochen 995 Jahre 10 Tsd. Jahre 3 Mio. Jahre<br />

des Specops Password Auditors. Dieses<br />

Read-Only-Tool analysiert Benutzerpasswörter<br />

anhand einer lokalen Datenbank<br />

mit über 950 Millionen kompromittierten<br />

Passwörtern und gibt dann<br />

in einem Report an, wie viele Passwörter<br />

kompromittiert oder identisch sind.<br />

Passwörter können wirkungsvoll zur <strong>IT</strong>-<br />

Sicherheit und Authentifizierung beitragen,<br />

wenn man sicherstellt, dass man<br />

sie vor unsicheren Benutzerverhalten<br />

schützt und sie geheim bleiben!<br />

14 3 Minunten 3 Jahre 51 Tsd. Jahre 608 Tsd. Jahre 239 Mio. Jahre<br />

15 26 Minunten 82 Jahre 2 Mio. Jahre 37 Mio. Jahre 22,7 Mio. Jahre<br />

16 5 Stunden 2136 Jahre 140 Mio. Jahre 3 Mrd. Jahre 3 Bio. Jahre<br />

17 43 Stunden 56 Tsd. Jahre 8 Mrd. Jahre 145 Mrd. Jahre 205 Bio. Jahre<br />

18 18 Tage 2 Mio. Jahre 379 Mrd. Jahre 9 Bio. Jahre 20 Brd. Jahre<br />

19 6 Monate 38 Mio. Jahre 20 Bio. Jahre 557 Bio. Jahre 2 Trio. Jahre<br />

20 5 Jahre 977 Mio. Jahre 2 Brd. Jahre 35 Brd. Jahre 176 Trio. Jahre<br />

21 49 Jahre 26 Mrd. Jahre 54 Brd. Jahre 3 Trio. Jahre 17 Trd. Jahre<br />

22 290 Jahre 660 Bio. Jahre 3 Trill. Jahre 133 Trill. Jahre 2 Qrd. Jahre<br />

Bild 1: Zeitdauer bis ein MD5-gehashtes<br />

Passwort geknackt wird<br />

Phishing vs. Brute Force-Angriffe<br />

Passwörter werden heute oftmals mit<br />

Hilfe sehr gezielter Phishing Attacken<br />

gestohlen. Eine andere, schon seit langer<br />

Zeit übliche Methode sind die Brute<br />

Force-Angriffe. Die Frage ist, wie lange<br />

dauert es, ein Passwort mit Hilfe eines<br />

Brute Force Angriffes zu knacken?<br />

Das hängt von mehreren Faktoren ab:<br />

#1<br />

Passwortlänge und -komplexität:<br />

Je länger und komplexer<br />

das Passwort, desto mehr mögliche<br />

Kombinationen gibt es. Ein Passwort,<br />

das Groß- und Kleinbuchstaben, Zahlen<br />

und Sonderzeichen enthält, ist viel<br />

schwerer zu knacken als eines, das nur<br />

aus Kleinbuchstaben besteht.<br />

#2<br />

Angriffsgeschwindigkeit: Die<br />

Geschwindigkeit, mit der ein<br />

Angreifer Passwörter ausprobieren<br />

kann, hängt von der Hardware und der<br />

Software ab, die er verwendet. Spezialisierte<br />

Hardware wie GPUs oder sogar<br />

dedizierte Hardware für Passwort-Cracking<br />

kann die Geschwindigkeit<br />

erheblich erhöhen.<br />

#3<br />

Passwort-Richtlinien und<br />

-Schutzmaßnahmen: Manche<br />

Systeme haben Schutzmaßnahmen<br />

gegen Brute-Force-Angriffe, wie<br />

etwa die Begrenzung der Anmeldeversuche<br />

oder die Verzögerung zwischen<br />

den Versuchen.<br />

Hier sind einige grobe Schätzungen,<br />

basierend auf verschiedenen Passworttypen<br />

und einer angenommenen Angriffsgeschwindigkeit:<br />

• Einfaches Passwort (6 Zeichen, nur<br />

Kleinbuchstaben): Kann in Sekunden<br />

oder Minuten geknackt werden.<br />

• Mittlerer Komplexität (8 Zeichen,<br />

gemischt mit Zahlen und Buchstaben):<br />

Kann Stunden bis Tage dauern.<br />

• Hohe Komplexität (12 oder mehr<br />

Zeichen, gemischt mit Groß- und<br />

Kleinbuchstaben, Zahlen und Sonderzeichen):<br />

Kann Jahre bis Jahrzehnte<br />

dauern.<br />

Quantencomputing verändert alles<br />

Die große Frage lautet: Wie wird sich<br />

diese Zeitspanne durch den Einsatz eines<br />

Quantencomputers verändern?<br />

Denn es ist nur eine Frage der Zeit, bis<br />

es die ersten einsatzfähigen Quantencomputer<br />

gibt und dann wird es auch<br />

Mietmodelle a la „Hacking as a Service“<br />

geben.<br />

www.it-daily.net | <strong>Januar</strong>/<strong>Februar</strong> <strong>2024</strong>