IT Security Januar / Februar 2024

Effiziente Cybersicherheit – Ökosysteme aus Menschen, Expertise, Services und Technologie Im Visier der Cyberkriminellen – Effektive Abwehr durch sichere Authentifizierung Von wegen Drahtseilakt! So gelingt Unternehmen der sichere Einsatz von KI-Lösungen Fein-granulare Autorisierung – Warum der Hype?

Effiziente Cybersicherheit – Ökosysteme aus Menschen, Expertise, Services und Technologie

Im Visier der Cyberkriminellen – Effektive Abwehr durch sichere Authentifizierung

Von wegen Drahtseilakt! So gelingt Unternehmen der sichere Einsatz von KI-Lösungen

Fein-granulare Autorisierung – Warum der Hype?

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

42 | <strong>IT</strong> SECUR<strong>IT</strong>Y<br />

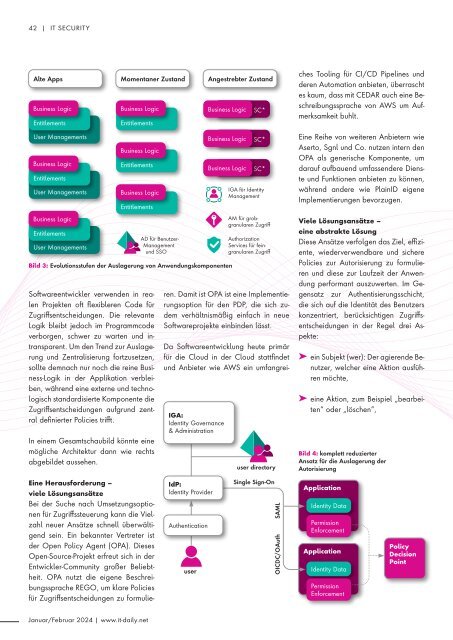

Alte Apps<br />

Business Logic<br />

Entitlements<br />

Momentaner Zustand<br />

Business Logic<br />

Entitlements<br />

Angestrebter Zustand<br />

Business Logic<br />

SC*<br />

ches Tooling für CI/CD Pipelines und<br />

deren Automation anbieten, überrascht<br />

es kaum, dass mit CEDAR auch eine Beschreibungssprache<br />

von AWS um Aufmerksamkeit<br />

buhlt.<br />

User Managements<br />

Business Logic<br />

Entitlements<br />

User Managements<br />

Business Logic<br />

Entitlements<br />

User Managements<br />

Business Logic<br />

Entitlements<br />

Business Logic<br />

Entitlements<br />

Softwareentwickler verwenden in realen<br />

Projekten oft flexibleren Code für<br />

Zugriffsentscheidungen. Die relevante<br />

Logik bleibt jedoch im Programmcode<br />

verborgen, schwer zu warten und intransparent.<br />

Um den Trend zur Auslagerung<br />

und Zentralisierung fortzusetzen,<br />

sollte demnach nur noch die reine Business-Logik<br />

in der Applikation verbleiben,<br />

während eine externe und technologisch<br />

standardisierte Komponente die<br />

Zugriffsentscheidungen aufgrund zentral<br />

definierter Policies trifft.<br />

In einem Gesamtschaubild könnte eine<br />

mögliche Architektur dann wie rechts<br />

abgebildet aussehen.<br />

AD für Benutzer-<br />

Management<br />

und SSO<br />

Business Logic<br />

Business Logic<br />

Bild 3: Evolutionsstufen der Auslagerung von Anwendungskomponenten<br />

SC*<br />

SC*<br />

ren. Damit ist OPA ist eine Implementierungsoption<br />

für den PDP, die sich zudem<br />

verhältnismäßig einfach in neue<br />

Softwareprojekte einbinden lässt.<br />

Da Softwareentwicklung heute primär<br />

für die Cloud in der Cloud stattfindet<br />

und Anbieter wie AWS ein umfangrei-<br />

IGA:<br />

Identity Governance<br />

& Administration<br />

IGA für Identity<br />

Management<br />

AM für grobgranularen<br />

Zugriff<br />

Authorization<br />

Services für feingranularen<br />

Zugriff<br />

user directory<br />

Eine Reihe von weiteren Anbietern wie<br />

Aserto, Sgnl und Co. nutzen intern den<br />

OPA als generische Komponente, um<br />

darauf aufbauend umfassendere Dienste<br />

und Funktionen anbieten zu können,<br />

während andere wie PlainID eigene<br />

Implementierungen bevorzugen.<br />

Viele Lösungsansätze –<br />

eine abstrakte Lösung<br />

Diese Ansätze verfolgen das Ziel, effiziente,<br />

wiederverwendbare und sichere<br />

Policies zur Autorisierung zu formulieren<br />

und diese zur Laufzeit der Anwendung<br />

performant auszuwerten. Im Gegensatz<br />

zur Authentisierungsschicht,<br />

die sich auf die Identität des Benutzers<br />

konzentriert, berücksichtigen Zugriffsentscheidungen<br />

in der Regel drei Aspekte:<br />

➤ ein Subjekt (wer): Der agierende Benutzer,<br />

welcher eine Aktion ausführen<br />

möchte,<br />

➤ eine Aktion, zum Beispiel „bearbeiten“<br />

oder „löschen“,<br />

Bild 4: komplett reduzierter<br />

Ansatz für die Auslagerung der<br />

Autorisierung<br />

Eine Herausforderung –<br />

viele Lösungsansätze<br />

Bei der Suche nach Umsetzungsoptionen<br />

für Zugriffssteuerung kann die Vielzahl<br />

neuer Ansätze schnell überwältigend<br />

sein. Ein bekannter Vertreter ist<br />

der Open Policy Agent (OPA). Dieses<br />

Open-Source-Projekt erfreut sich in der<br />

Entwickler-Community großer Beliebtheit.<br />

OPA nutzt die eigene Beschreibungssprache<br />

REGO, um klare Policies<br />

für Zugriffsentscheidungen zu formulie-<br />

IdP:<br />

Identity Provider<br />

Authentication<br />

user<br />

Single Sign-On<br />

SAML<br />

OICDC/OAuth<br />

Application<br />

Identity Data<br />

Permission<br />

Enforcement<br />

Application<br />

Identity Data<br />

Permission<br />

Enforcement<br />

Policy<br />

Decision<br />

Point<br />

<strong>Januar</strong>/<strong>Februar</strong> <strong>2024</strong> | www.it-daily.net