Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

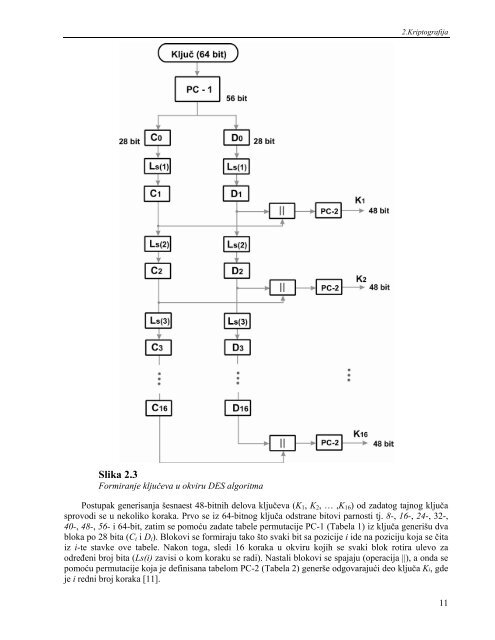

Slika 2.3<br />

Formiranje ključeva u okviru DES algoritma<br />

2.Kriptografija<br />

Postupak generisanja šesnaest 48-bitnih delova ključeva (K1, K2, … ,K16) od zadatog tajnog ključa<br />

sprovodi se u nekoliko koraka. Prvo se iz 64-bitnog ključa odstrane bitovi parnosti tj. 8-, 16-, 24-, 32-,<br />

40-, 48-, 56- i 64-bit, zatim se pomoću zadate tabele permutacije PC-1 (Tabela 1) iz ključa generišu dva<br />

bloka po 28 bita (Ci i Di). Blokovi se formiraju tako što svaki bit sa pozicije i ide na poziciju koja se čita<br />

iz i-te stavke ove tabele. Nakon toga, sledi 16 koraka u okviru kojih se svaki blok rotira ulevo za<br />

određeni broj bita (Ls(i) zavisi o kom koraku se radi). Nastali blokovi se spajaju (operacija ||), a onda se<br />

pomoću permutacije koja je definisana tabelom PC-2 (Tabela 2) generše odgovarajući deo ključa Ki, gde<br />

je i redni broj koraka [11].<br />

11