Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

4 Autentifikacija entiteta<br />

Autentifikacija predstavlja proceduru pomoću koje se vrši uzajamna verifikacija identiteta dva<br />

entiteta. Kada se govori o entitetu misli se na neku osobu, proces, klijenta ili server. U nastavku će se,<br />

radi jednostavnijeg objašnjenja procedura, pojam entiteta odnositi na neku osobu. Autentifikacija<br />

entiteta se može obavljati korišćenjem simetričnog ili asimetričnog kriptovanja.<br />

4.1 Autentifikacija entiteta pomoću simetričnog kriptovanja<br />

Kada se radi o tehnikama digitalnog potpisivanja, diskutovano je o autentifikaciji poruke odnosno<br />

njenog sadržaja, što nikako ne treba poistovetiti sa autentifikacijom osoba. Osnovna razlika između ova<br />

dva pojma je ta što se kod autentifikacije poruka verifikacija i provera identiteta obavljaju prilikom<br />

slanja svake poruke, dok kod autentifikacije osoba, verifikacija obavlja samo jednom, na početku sesije.<br />

Autentifikacija entiteta pomoću simetričnog kriptovanja se javlja u tri vida [10].<br />

4.1.1 Prvi vid autentifikacije entiteta<br />

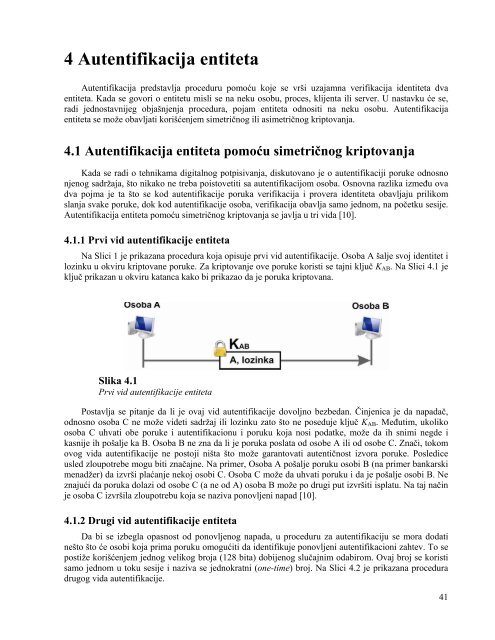

Na Slici 1 je prikazana procedura koja opisuje prvi vid autentifikacije. Osoba A šalje svoj identitet i<br />

lozinku u okviru kriptovane poruke. Za kriptovanje ove poruke koristi se tajni ključ KAB. Na Slici 4.1 je<br />

ključ prikazan u okviru katanca kako bi prikazao da je poruka kriptovana.<br />

Slika 4.1<br />

Prvi vid autentifikacije entiteta<br />

Postavlja se pitanje da li je ovaj vid autentifikacije dovoljno bezbedan. Činjenica je da napadač,<br />

odnosno osoba C ne može videti sadržaj ili lozinku zato što ne poseduje ključ KAB. Međutim, ukoliko<br />

osoba C uhvati obe poruke i autentifikacionu i poruku koja nosi podatke, može da ih snimi negde i<br />

kasnije ih pošalje ka B. Osoba B ne zna da li je poruka poslata od osobe A ili od osobe C. Znači, tokom<br />

ovog vida autentifikacije ne postoji ništa što može garantovati autentičnost izvora poruke. Posledice<br />

usled zloupotrebe mogu biti značajne. Na primer, Osoba A pošalje poruku osobi B (na primer bankarski<br />

menadžer) da izvrši plaćanje nekoj osobi C. Osoba C može da uhvati poruku i da je pošalje osobi B. Ne<br />

znajući da poruka dolazi od osobe C (a ne od A) osoba B može po drugi put izvršiti isplatu. Na taj način<br />

je osoba C izvršila zloupotrebu koja se naziva ponovljeni napad [10].<br />

4.1.2 Drugi vid autentifikacije entiteta<br />

Da bi se izbegla opasnost od ponovljenog napada, u proceduru za autentifikaciju se mora dodati<br />

nešto što će osobi koja prima poruku omogućiti da identifikuje ponovljeni autentifikacioni zahtev. To se<br />

postiže korišćenjem jednog velikog broja (128 bita) dobijenog slučajnim odabirom. Ovaj broj se koristi<br />

samo jednom u toku sesije i naziva se jednokratni (one-time) broj. Na Slici 4.2 je prikazana procedura<br />

drugog vida autentifikacije.<br />

41