Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Zaštita podataka primenom kriptografskih metoda - Univerzitet u Nišu

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

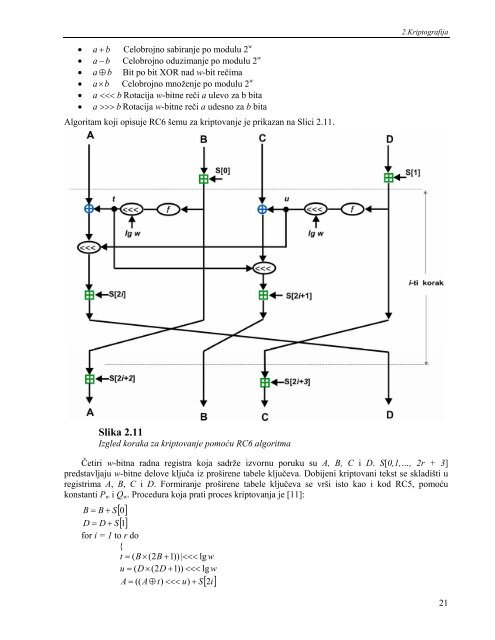

• a + b Celobrojno sabiranje po modulu 2 w<br />

• a − b Celobrojno oduzimanje po modulu 2 w<br />

• a ⊕ b Bit po bit XOR nad w-bit rečima<br />

• a × b Celobrojno množenje po modulu 2 w<br />

• a > b Rotacija w-bitne reči a udesno za b bita<br />

Algoritam koji opisuje RC6 šemu za kriptovanje je prikazan na Slici 2.11.<br />

Slika 2.11<br />

Izgled koraka za kriptovanje pomoću RC6 algoritma<br />

2.Kriptografija<br />

Četiri w-bitna radna registra koja sadrže izvornu poruku su A, B, C i D. S[0,1,…, 2r + 3]<br />

predstavljaju w-bitne delove ključa iz proširene tabele ključeva. Dobijeni kriptovani tekst se skladišti u<br />

registrima A, B, C i D. Formiranje proširene tabele ključeva se vrši isto kao i kod RC5, pomoću<br />

konstanti Pw i Qw. Procedura koja prati proces kriptovanja je [11]:<br />

B = B + S[]<br />

0<br />

D = D + S[]<br />

1<br />

for i = 1 to r do<br />

{<br />

t = ( B×<br />

( 2B<br />

+ 1))<br />

|