Ãœðù - Xakep Online

Ãœðù - Xakep Online

Ãœðù - Xakep Online

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

ХАКЕР.PRO<br />

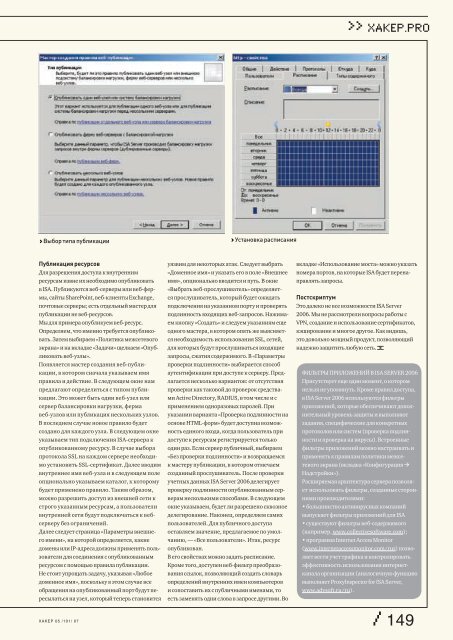

Выбор типа публикации Установка расписания<br />

Публикация ресурсов<br />

Для разрешения доступа к внутренним<br />

ресурсам извне их необходимо опубликовать<br />

в ISA. Публикуются веб-серверы или веб-фермы,<br />

сайты SharePoint, веб-клиенты Exchange,<br />

почтовые серверы; есть отдельный мастер для<br />

публикации не веб-ресурсов.<br />

Мы для примера опубликуем веб-ресурс.<br />

Определяем, что именно требуется опубликовать.<br />

Затем выбираем «Политика межсетевого<br />

экрана» и на вкладке «Задачи» щелкаем «Опубликовать<br />

веб-узлы».<br />

Появляется мастер создания веб-публикации,<br />

в котором сначала указываем имя<br />

правила и действие. В следующем окне нам<br />

предлагают определиться с типом публикации.<br />

Это может быть один веб-узел или<br />

сервер балансировки нагрузки, ферма<br />

веб-узлов или публикация нескольких узлов.<br />

В последнем случае новое правило будет<br />

создано для каждого узла. В следующем окне<br />

указываем тип подключения ISA-сервера к<br />

опубликованному ресурсу. В случае выбора<br />

протокола SSL на каждом сервере необходимо<br />

установить SSL-сертификат. Далее вводим<br />

внутреннее имя веб-узла и в следующем поле<br />

опционально указываем каталог, к которому<br />

будет применено правило. Таким образом,<br />

можно разрешить доступ из внешней сети к<br />

строго указанным ресурсам, а пользователи<br />

внутренней сети будут подключаться к вебсерверу<br />

без ограничений.<br />

Далее следует страница «Параметры внешнего<br />

имени», на которой определяется, какие<br />

домены или IP-адреса должны применять пользователи<br />

для соединения с опубликованным<br />

ресурсом с помощью правила публикации.<br />

Не стоит упрощать задачу, указывая «Любое<br />

доменное имя», поскольку в этом случае все<br />

обращения на опубликованный порт будут пересылаться<br />

на узел, который теперь становится<br />

уязвим для некоторых атак. Следует выбрать<br />

«Доменное имя» и указать его в поле «Внешнее<br />

имя», опционально вводится и путь. В окне<br />

«Выбрать веб-прослушиватель» определяется<br />

прослушиватель, который будет ожидать<br />

подключения на указанном порту и проверять<br />

подлинность входящих веб-запросов. Нажимаем<br />

кнопку «Создать» и следуем указаниям еще<br />

одного мастера, в котором опять же выясняется<br />

необходимость использования SSL, сетей,<br />

для которых будут прослушиваться входящие<br />

запросы, сжатия содержимого. В «Параметры<br />

проверки подлинности» выбирается способ<br />

аутентификации при доступе к серверу. Предлагается<br />

несколько вариантов: от отсутствия<br />

проверки как таковой до проверок средствами<br />

Active Directory, RADIUS, в том числе и с<br />

применением одноразовых паролей. При<br />

указании варианта «Проверка подлинности на<br />

основе HTML-форм» будет доступна возможность<br />

единого входа, когда пользователь при<br />

доступе к ресурсам регистрируется только<br />

один раз. Если сервер публичный, выбираем<br />

«Без проверки подлинности» и возвращаемся<br />

к мастеру публикации, в котором отмечаем<br />

созданный прослушиватель. После проверки<br />

учетных данных ISA Server 2006 делегирует<br />

проверку подлинности опубликованным серверам<br />

несколькими способами. В следующем<br />

окне указываем, будет ли разрешено сквозное<br />

делегирование. Наконец, определяем самих<br />

пользователей. Для публичного доступа<br />

оставляем значение, предлагаемое по умолчанию,<br />

— «Все пользователи». Итак, ресурс<br />

опубликован.<br />

В его свойствах можно задать расписание.<br />

Кроме того, доступен веб-фильтр преобразования<br />

ссылок, позволяющий создать словарь<br />

определений внутренних имен компьютеров<br />

и сопоставить их с публичными именами, то<br />

есть заменять одни слова в запросе другими. Во<br />

вкладке «Использование моста» можно указать<br />

номера портов, на которые ISA будет перенаправлять<br />

запросы.<br />

Постскриптум<br />

Это далеко не все возможности ISA Server<br />

2006. Мы не рассмотрели вопросы работы с<br />

VPN, создание и использование сертификатов,<br />

кэширование и многое другое. Как видишь,<br />

это довольно мощный продукт, позволяющий<br />

надежно защитить любую сеть. z<br />

Фильтры приложений в ISA Server 2006<br />

Присутствует еще один момент, о котором<br />

нельзя не упомянуть. Кроме правил доступа,<br />

в ISA Server 2006 используются фильтры<br />

приложений, которые обеспечивают дополнительный<br />

уровень защиты и выполняют<br />

задания, специфические для конкретных<br />

протоколов или систем (проверка подлинности<br />

и проверка на вирусы). Встроенные<br />

фильтры приложений можно настраивать и<br />

применять к правилам политики межсетевого<br />

экрана (вкладка «Конфигурация <br />

Надстройки»).<br />

Расширяемая архитектура сервера позволяет<br />

использовать фильтры, созданные сторонними<br />

производителями:<br />

• большинство антивирусных компаний<br />

выпускает фильтры приложений для ISA<br />

• существуют фильтры веб-содержимого<br />

(например, www.collectivesoftware.com);<br />

• программа Internet Access Monitor<br />

(www.internetaccessmonitor.com/rus) позволяет<br />

вести учет трафика и контролировать<br />

эффективность использования интернетканала<br />

организации (аналогичную функцию<br />

выполняет ProxyInspector for ISA Server,<br />

www.advsoft.ru/ru).<br />

xàêåð 05 /101/ 07<br />

/<br />

149