Ãœðù - Xakep Online

Ãœðù - Xakep Online

Ãœðù - Xakep Online

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

взлом<br />

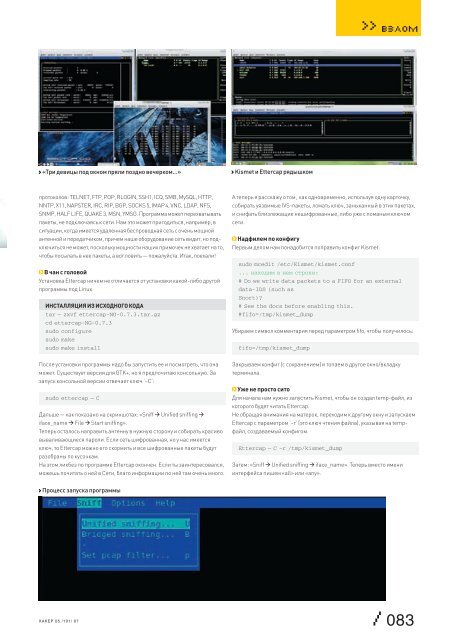

«Три девицы под окном пряли поздно вечерком…» Kismet и Ettercap рядышком<br />

протоколов: TELNET, FTP, POP, RLOGIN, SSH1, ICQ, SMB, MySQL, HTTP,<br />

NNTP, X11, NAPSTER, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS,<br />

SNMP, HALF LIFE, QUAKE 3, MSN, YMSG. Программа может перехватывать<br />

пакеты, не подключаясь к сети. Нам это может пригодиться, например, в<br />

ситуации, когда имеется удаленная беспроводная сеть с очень мощной<br />

антенной и передатчиком, причем наше оборудование сеть видит, но подключиться<br />

не может, поскольку мощности наших примочек не хватает на то,<br />

чтобы посылать в нее пакеты, а вот ловить — пожалуйста. Итак, поехали!<br />

В чан с головой<br />

Установка Ettercap ничем не отличается от установки какой-либо другой<br />

программы под Linux:<br />

иНСтАЛЛЯциЯ иЗ иСХОДНОГО КОДА<br />

tar — zxvf ettercap-NG-0.7.3.tar.gz<br />

cd ettercap-NG-0.7.3<br />

sudo configure<br />

sudo make<br />

sudo make install<br />

После установки программы надо бы запустить ее и посмотреть, что она<br />

может. Существует версия для GTK+, но я предпочитаю консольную. За<br />

запуск консольной версии отвечает ключ ‘–С’:<br />

sudo ettercap — C<br />

Дальше — как показано на скриншотах: «Sniff Unified sniffing <br />

iface_name File Start sniffing».<br />

Теперь осталось направить антенну в нужную сторону и собирать красиво<br />

вываливающиеся пароли. Если сеть шифрованная, но у нас имеется<br />

ключ, то Ettercap можно его скормить и все шифрованные пакеты будут<br />

разобраны по кусочкам.<br />

На этом ликбез по программе Ettercap окончен. Если ты заинтересовался,<br />

можешь почитать о ней в Сети, благо информации по ней там очень много.<br />

А теперь я расскажу о том, как одновременно, используя одну карточку,<br />

собирать уязвимые IVS-пакеты, ломать ключ, заныканный в этих пакетах,<br />

и снифать близлежащие нешифрованные, либо уже с ломаным ключом<br />

сети.<br />

Надфилем по конфигу<br />

Первым делом нам понадобится поправить конфиг Kismet.<br />

sudo mcedit /etc/Kismet/kismet.conf<br />

... находим в нем строки:<br />

# Do we write data packets to a FIFO for an external<br />

data-IDS (such as<br />

Snort)?<br />

# See the docs before enabling this.<br />

#fifo=/tmp/kismet_dump<br />

Убираем символ комментария перед параметром fifo, чтобы получилось:<br />

fifo=/tmp/kismet_dump<br />

Закрываем конфиг (с сохранением) и топаем в другое окно/вкладку<br />

терминала.<br />

Уже не просто сито<br />

Для начала нам нужно запустить Kismet, чтобы он создал temp-файл, из<br />

которого будет читать Ettercap.<br />

Не обращая внимания на матерок, переходим к другому окну и запускаем<br />

Ettercap с параметром ‘–r’ (это ключ чтения файла), указывая на tempфайл,<br />

создаваемый конфигом.<br />

Ettercap — C –r /tmp/kismet_dump<br />

Затем: «Sniff Unified sniffing iface_name». Теперь вместо имени<br />

интерфейса пишем «all» или «any».<br />

Процесс запуска программы<br />

xàêåð 05 /101/ 07<br />

/<br />

083