You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Dll soubor „ws2_32“ před napadením.<br />

Po napadení můžete vidět přesměrování na rootkit.<br />

Zde je funkce volání přesměrována.<br />

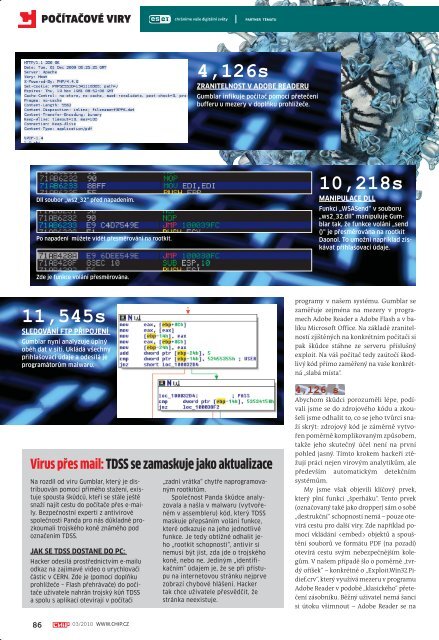

11,545s<br />

SLEDOVÁNÍ FTP PŘIPOJENÍ<br />

Gumblar nyní analyzuje úplný<br />

oběh dat v síti. Ukládá všechny<br />

přihlašovací údaje a odesílá je<br />

programátorům malwaru.<br />

Virus přes mail: TDSS se zamaskuje jako aktualizace<br />

Na rozdíl od viru Gumblar, který je distribuován<br />

pomocí přímého stažení, existuje<br />

spousta škůdců, kteří se stále ještě<br />

snaží najít cestu do počítače přes e-maily.<br />

Bezpečnostní experti z antivirové<br />

společnosti Panda pro nás důkladně prozkoumali<br />

trojského koně známého pod<br />

označením TDSS.<br />

JAK SE TDSS DOSTANE DO PC:<br />

Hacker odesílá prostřednictvím e-mailu<br />

odkaz na zajímavé video o urychlovači<br />

částic v CERN. Zde je (pomocí doplňku<br />

prohlížeče – Flash přehrávače) do počítače<br />

uživatele nahrán trojský kůň TDSS<br />

a spolu s aplikací otevírají v počítači<br />

86<br />

POČÍTAČOVÉ VIRY<br />

03/2010 WWW.CHIP.CZ<br />

PARTNER TÉMATU<br />

4,126s<br />

ZRANITELNOST V ADOBE READERU<br />

Gumblar infikuje počítač pomocí přetečení<br />

bufferu u mezery v doplňku prohlížeče.<br />

„zadní vrátka“ chytře naprogramovaným<br />

rootkitům.<br />

Společnost Panda škůdce analyzovala<br />

a našla v malwaru (vytvořeném<br />

v assembleru) kód, který TDSS<br />

maskuje přepsáním volání funkce,<br />

které odkazuje na jeho jednotlivé<br />

funkce. Je tedy obtížné odhalit jeho<br />

„rootkit schopnosti“, antivir si<br />

nemusí být jist, zda jde o trojského<br />

koně, nebo ne. Jediným „identifikačním“<br />

údajem je, že se při přístupu<br />

na internetovou stránku nejprve<br />

zobrazí chybové hlášení. Hacker<br />

tak chce uživatele přesvědčit, že<br />

stránka neexistuje.<br />

10,218s<br />

MANIPULACE DLL<br />

Funkci „WSASend“ v souboru<br />

„ws2_32.dll“ manipuluje Gumblar<br />

tak, že funkce volání „send<br />

()“ je přesměrována na rootkit<br />

Daonol. To umožní například získávat<br />

přihlašovací údaje.<br />

programy v našem systému. Gumblar se<br />

zaměřuje zejména na mezery v programech<br />

Adobe Reader a Adobe Flash a v balíku<br />

Microsoft Office. Na základě zranitelností<br />

zjištěných na konkrétním počítači si<br />

pak škůdce stáhne ze serveru příslušný<br />

exploit. Na váš počítač tedy zaútočí škodlivý<br />

kód přímo zaměřený na vaše konkrétná<br />

„slabá místa“.<br />

4,126 s<br />

Abychom škůdci porozuměli lépe, podívali<br />

jsme se do zdrojového kódu a zkoušeli<br />

jsme odhalit to, co se jeho tvůrci snaží<br />

skrýt: zdrojový kód je záměrně vytvořen<br />

poměrně komplikovaným způsobem,<br />

takže jeho skutečný účel není na první<br />

pohled jasný. Tímto krokem hackeři ztěžují<br />

práci nejen virovým analytikům, ale<br />

především automatickým detekčním<br />

systémům.<br />

My jsme však objevili klíčový prvek,<br />

který plní funkci „šperháku“. Tento prvek<br />

(označovaný také jako dropper) sám o sobě<br />

„destrukční“ schopnosti nemá – pouze otevírá<br />

cestu pro další viry. Zde například pomocí<br />

vkládání objektů a spouštění<br />

souborů ve formátu PDF (na pozadí)<br />

otevírá cestu svým nebezpečnějším kolegům.<br />

V našem případě šlo o poměrně „tvrdý<br />

oříšek“ – konkrétně o „Exploit.Win32.Pidief.crv“,<br />

který využívá mezeru v programu<br />

Adobe Reader v podobě „klasického“ přetečení<br />

zásobníku. Běžný uživatel nemá šanci<br />

si útoku všimnout – Adobe Reader se na