Systemanalyse - Prof. Thomas Müller

Systemanalyse - Prof. Thomas Müller

Systemanalyse - Prof. Thomas Müller

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

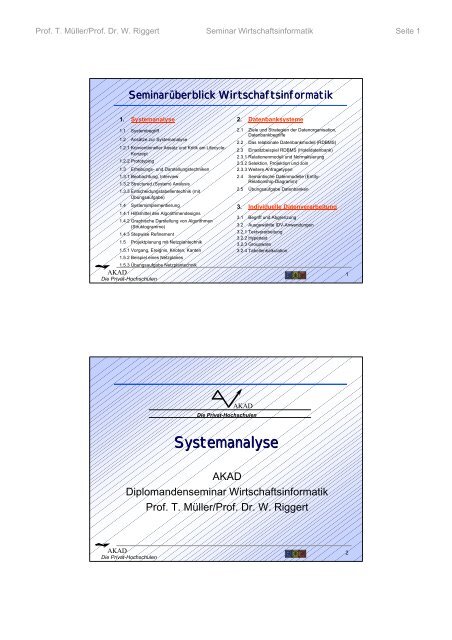

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 1<br />

Seminarüberblick Wirtschaftsinformatik<br />

1. <strong>Systemanalyse</strong><br />

1.1 Systembegriff<br />

1.2 Ansätze zur <strong>Systemanalyse</strong><br />

1.2.1 Konventioneller Ansatz und Kritik am Lifecycle-<br />

Konzept<br />

1.2.2 Prototyping<br />

1.3 Erhebungs- und Darstellungstechniken<br />

1.3.1 Beobachtung, Interview<br />

1.3.2 Structured (System) Analysis<br />

1.3.3 Entscheidungstabellentechnik (mit<br />

Übungsaufgabe)<br />

1.4 Systemimplementierung<br />

1.4.1 Hilfsmittel des Algorithmendesigns<br />

1.4.2 Graphische Darstellung von Algorithmen<br />

(Struktogramme)<br />

1.4.3 Stepwise Refinement<br />

1.5 Projektplanung mit Netzplantechnik<br />

1.5.1 Vorgang, Ereignis, Knoten, Kanten<br />

1.5.2 Beispiel eines Netzplanes<br />

1.5.3 Übungsaufgabe Netzplantechnik<br />

AKAD<br />

Die Privat-Hochschulen<br />

2. Datenbanksysteme<br />

2.1 Ziele und Strategien der Datenorganisation,<br />

Datenbankbegriffe<br />

2.2 Das relationale Datenbankmodell (RDBMS)<br />

2.3 Einsatzbeispiel RDBMS (Hoteldatenbank)<br />

2.3.1 Relationenmodell und Normalisierung<br />

2.3.2 Selektion, Projektion und Join<br />

2.3.3 Weitere Anfragetypen<br />

2.4 Semantische Datenmodelle (Entity-<br />

Relationship-Diagramm)<br />

2.5 Übungsaufgabe Datenbanken<br />

3. Individuelle Datenverarbeitung<br />

3.1 Begriff und Abgrenzung<br />

3.2 Ausgewählte IDV-Anwendungen<br />

3.2.1 Textverarbeitung<br />

3.2.2 Hypertext<br />

3.2.3 Groupware<br />

3.2.4 Tabellenkalkulation<br />

1<br />

AKAD<br />

Die Privat-Hochschulen<br />

<strong>Systemanalyse</strong><br />

AKAD<br />

Diplomandenseminar Wirtschaftsinformatik<br />

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert<br />

AKAD<br />

Die Privat-Hochschulen<br />

2

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 2<br />

Inhaltsverzeichnis<br />

❐ Phasenkonzept<br />

❐ Prototyping<br />

❐ Erhebungstechniken<br />

❐ Structured System Analysis<br />

❐ Entscheidungstabellentechnik<br />

❐ Systemimplementierung<br />

❐ Schrittweise Verfeinerung<br />

❐ Netzplantechnik<br />

AKAD<br />

Die Privat-Hochschulen<br />

3<br />

<strong>Systemanalyse</strong><br />

„Zielorientierte Bereitstellung und systematische<br />

Verwendung von Prinzipien, Methoden und<br />

Werkzeugen für die arbeitsteilige,<br />

ingenieurmäßige Entwicklung und Anwendung<br />

von umfangreichen Software-Systemen.<br />

Zielorientiert bedeutet die Berücksichtigung von<br />

Kosten, Zeit, Qualität.“<br />

vgl. H. Balzert: Lehrbuch der Software-Technik, 2000<br />

AKAD<br />

Die Privat-Hochschulen<br />

4

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 3<br />

Life-Cycle<br />

Konzept<br />

❐<br />

❐<br />

Der Gesamtprozess der Entwicklung besteht aus<br />

mehreren zeitlich aufeinander aufbauenden Stufen,<br />

die die verschiedenen Stadien einer Softwareentstehung<br />

von<br />

der Initiierung bis zum Ende der Verwendung beschreiben<br />

= Software Life Cycle. Die gedankliche<br />

Umsetzung entspricht der Analogie eines<br />

Wasserfalls<br />

AKAD<br />

Die Privat-Hochschulen<br />

5<br />

Life-Cycle<br />

Konzept<br />

Quelle : Stahlknecht<br />

AKAD<br />

Die Privat-Hochschulen<br />

6

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 4<br />

Phaseninhalte<br />

Quelle : Stahlknecht<br />

AKAD<br />

Die Privat-Hochschulen<br />

7<br />

Entwicklung Entwicklung<br />

Wasserfallmodell<br />

Analyse<br />

Projektbegründung<br />

Systementwurf<br />

Realisierung<br />

Installation<br />

&Abnahme<br />

Pflege &<br />

Wartung<br />

AKAD<br />

Die Privat-Hochschulen<br />

8

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 5<br />

Basiskonzepte<br />

Programmablaufplan<br />

Geschäftsprozesse<br />

SSAdiagramm<br />

Entscheidungstabellen<br />

Entity-<br />

Relationship<br />

Struktogramm<br />

Pseudocode<br />

AKAD<br />

Die Privat-Hochschulen<br />

Analysephase<br />

Klassendiagramm<br />

Realisierungsphase<br />

Entwurfsphase<br />

Data Dictonary<br />

9<br />

Projektbegründung<br />

❐<br />

❐<br />

❐<br />

Projektanstoß durch:<br />

❐ Unternehmensleitung oder Fachabteilungen<br />

❐ Softwareberater oder Hardwarehersteller<br />

❐ Wirtschaftsverbänden<br />

❐ Messebesuche und Präsentationen<br />

Projektvorschläge entwickeln durch:<br />

❐ Brainstorming<br />

❐ Szenario-Technik<br />

Projekterwartungen formulieren:<br />

❐ Personaleinsparungen<br />

❐ Straffung von Arbeitsabläufen<br />

❐ Verkürzung von Bearbeitungszeiten<br />

❐ Erhöhung der Datenaktualität<br />

❐ Verbesserung der Auskunftsbereitschaft<br />

AKAD<br />

Die Privat-Hochschulen<br />

10

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 6<br />

Istanalyse<br />

❐<br />

❐<br />

Ziel: Sammeln von Daten und Informationen eines abgegrenzten<br />

Organisations- und Aufgabenbereichs, d.h. Erfassung<br />

des Status Quo, um<br />

❍ Schwachstellen der bestehenden Ablauforganisation herauszuarbeiten<br />

❍ Voraussetzungen für die Entwicklung und Einführung eines<br />

neuen Anwendungssystems zu schaffen<br />

Erhebungsgegenstand<br />

❍ Geschäftsprozesse mit ihrem zeitlichen Verlauf und den<br />

beteiligten Organisationseinheiten<br />

❍ Entstehung, Verwendung und Mengengerüst aller relevanten<br />

Daten<br />

❍ Schnittstellen zu internen und externen Stellen<br />

❍ Probleme und Engpässe<br />

AKAD<br />

Die Privat-Hochschulen<br />

11<br />

Istanalyse<br />

W-Frage<br />

Gegenstand<br />

W-Frage<br />

Gegenstand<br />

Was ?<br />

Objekt<br />

Wann ?<br />

Zeitpunkt<br />

Wie ?<br />

Verrichtung<br />

Wie lange ?<br />

Zeitdauer<br />

Wer ?<br />

Subjekt<br />

Wie oft ?<br />

Häufigkeit<br />

Womit ?<br />

Sachmittel<br />

Wie teuer ?<br />

Kosten<br />

Wo ?<br />

Ort<br />

Warum ?<br />

Ursache<br />

Wie viele ?<br />

Menge<br />

Wozu ?<br />

Zweck<br />

AKAD<br />

Die Privat-Hochschulen<br />

12

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 7<br />

Istanalyse<br />

❐<br />

❐<br />

Erhebungstechniken<br />

❍ Unterlagenstudium<br />

❍ Interview<br />

❍ Fragebogen<br />

❍ Beobachtung<br />

❍ Entscheidungstabellen<br />

❍ Geschäftsprozessanalyse<br />

Darstellungstechniken<br />

❍ graphisch ( SSA-Diagramme, Datenflusspläne, Balkendiagramme)<br />

❍ tabellarisch ( Entity-Relationship-Modelle, Entscheidungstabellen)<br />

❍ textlich<br />

AKAD<br />

Die Privat-Hochschulen<br />

13<br />

Istanalyse - Schwachstellenanalyse<br />

❐<br />

❐<br />

❐<br />

quantifizierbare Mängel<br />

❍ Überstunden<br />

❍ entgangene Aufträge<br />

❍ Reklamationen<br />

❍ Stillstandszeiten<br />

qualitative Mängel<br />

❍ unvollständige Datenbestände<br />

❍ hohe Durchlaufzeiten<br />

❍ Fehlende Führungsinformation<br />

❍ ungenügende Kostenkontrolle<br />

Ursachen der Mängel<br />

❍ Aufbauorganisation des Unternehmens<br />

❍ Ablauforganisation der Geschäftsprozesse<br />

❍ Informationsbeschaffung und -bereitstellung<br />

AKAD<br />

Die Privat-Hochschulen<br />

14

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 8<br />

Sollkonzeption<br />

❐<br />

❐<br />

Ziel<br />

❍ Erfassung der Benutzeranforderungen an das neue<br />

Anwendungssystem ohne Aussagen über deren<br />

programmtechnische Realisierung. Gleichzeitiger Vorschlag<br />

ob und wie die Mängel der Istanalyse beseitigt werden<br />

sollen.<br />

Gliederung<br />

❍ fachinhaltlicher Entwurf : Erhebung der Benutzeranforderungen<br />

bezüglich der Funktionen mit dem<br />

Leistungsumfang und den Kommunikationsschnittstellen<br />

❍ DV-technischer Entwurf : Erhebung der späteren DV-<br />

Infrastruktur mit eingesetzter Hardware, dem<br />

Entwicklungsaufwand, den Schulungskosten,den<br />

Umstellungs- und laufenden Betriebskosten<br />

AKAD<br />

Die Privat-Hochschulen<br />

15<br />

Sollkonzept: Pflichtenheft<br />

❐<br />

❐<br />

Die Erhebung, Formulierung und Analyse der Anforderungen<br />

und Funktionen mündet in einen schriftlichen Katalog, dem<br />

Pflichtenheft. Der Umfang kann durch die Bestimmung sog.<br />

KO-Kriterien eingeschränkt werden, die Prioritäten der<br />

Realisierung bezeichnen<br />

Ein ideales Pflichtenheft enthält Angaben zu<br />

❍ Grundfunktionen<br />

❍ Benutzeroberfläche<br />

❍ Berichtswesen<br />

❍ Kommunikationsanforderungen<br />

❍ Hard- und Softwarevoraussetzungen<br />

❍ zeitliche Vorgaben<br />

AKAD<br />

Die Privat-Hochschulen<br />

16

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 9<br />

Systementwurf<br />

❐<br />

❐<br />

Ziel<br />

❍ Ableitung eines detaillierten DV-technischen Systems mit<br />

Datenstrukturen und Arbeitsabläufen<br />

❍ Erstellung von Vorgaben für eine Programmspezifikation<br />

Grundprinzipien<br />

❍ top-down-Entwicklung – schrittweise Verfeinerung<br />

❍ bottom-up-Entwicklung – Generalisierung oder<br />

schrittweise Verallgemeinerung<br />

❍ Beide Prinzipien basieren auf einem dritten Prinzip, dem<br />

der Modularisierung. Ein Modul bildet dabei eine<br />

geschlossenen Aufgabe in Form eines Einzelbausteins<br />

oder einer Funktion und bildet die unterste Ebene der<br />

Teilsysteme, mit der die Zerlegung endet.<br />

AKAD<br />

Die Privat-Hochschulen<br />

17<br />

Systementwurf: Ziele der Modularisierung<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

Modulare Verständlichkeit<br />

❍ die Problemlösung verständlich und ihre Korrektheit<br />

nachvollziehbar machen<br />

Modulare Zerlegbarkeit<br />

❍ Module können unabhängig voneinander entwickelt<br />

werden<br />

Modulare Kombinierbarkeit<br />

❍ jedes Modul kann durch ein anderes gleicher<br />

Funktionalität ersetzt werden<br />

Modulare Beständigkeit<br />

❍ Module beeinflussen sich nicht gegenseitig<br />

Modulare Geschütztheit<br />

❍ Module besitzen möglichst wenig Schnittstellen nach<br />

außen<br />

AKAD<br />

Die Privat-Hochschulen<br />

18

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 10<br />

Top-Down vs. Bottom-Up<br />

Up-Entwicklung<br />

❐<br />

❐<br />

Top-Down<br />

Down-Entwicklung<br />

❍ Die Verbindung dieses Prinzips mit der Modularisierung führt zu<br />

folgenden Eigenschaften<br />

£ die Gesamtfunktionen des Anwendungssystems werden “von<br />

oben nach unten” in Teilfunktionen zerlegt<br />

£ jedes entstandene Modul kann in gleicher Weise weiter zerlegt<br />

werden<br />

£ das Verfahren endet, wenn keine weitere Zerlegung möglich oder<br />

erforderlich ist - stepwise Refinement<br />

❍ Das Ergebnis ist ein vertikal strukturierter Systembaum.<br />

Bottom-Up<br />

Up-Entwicklung<br />

❍ Dies ist das Gegenteil der Top-Down-Entwicklung, indem zunächst<br />

Teilsysteme gebildet werden, die anschließend zu einem<br />

Gesamtsystem verbunden werden.<br />

❍ Dazu werden einzelne Probleme abstrahiert, deren Gemeinsamkeiten<br />

heraus gearbeitet und auf höherer Ebene zu abstrakten<br />

Einheiten zusammengefügt<br />

AKAD<br />

Die Privat-Hochschulen<br />

19<br />

Systementwurf<br />

❐<br />

❐<br />

In der Praxis hat sich eine Kombination beider Entwicklungsprinzipien<br />

bewährt (Gegenstromverfahren)<br />

❍ zunächst der Systementwurf Top-Down<br />

❍ anschließend die schrittweise Realisierung Bottom-Up<br />

Softwarequalitätsmerkmale für den Entwurf<br />

❍ Benutzerfreundlichkeit durch Softwareergonomie<br />

❍ Zuverlässigkeit in Form eines stabilen Laufzeitverhaltens<br />

❍ Fehlerfreiheit der implementierten Funktionen<br />

❍ Verständlichkeit der Benutzerführung und der verfügbaren<br />

Hilfefunktionen<br />

❍ Sicherheit durch einen ausgeprägten Zugriffsschutz auf<br />

Programme und Daten<br />

❍ Wartungsfreundlichkeit bei notwendigen Anpassungen<br />

❍ Portabilität, d.h. leichte Übertragbarkeit auf andere<br />

Systemplattformen<br />

AKAD<br />

Die Privat-Hochschulen<br />

20

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 11<br />

Implementierung<br />

❐<br />

❐<br />

Ziel<br />

❍ Erstellung eines lauffähigen Programms, das in seinem<br />

Ein-/Ausgabeverhalten der Spezifikation bzw. dem<br />

Pflichtenheft entspricht<br />

Gestaltungsprinzipien<br />

❍ strukturierte Programmierung: Zerlegung der Funktionen<br />

in programmiersprachlich unabhängige Blöcke, um die<br />

Programmentwicklung zu systematisieren, insbesondere<br />

im Hinblick auf die Wartbarkeit<br />

❍ Verwendung weitverbreiteter Sprachelemente<br />

❍ klare Schnittstellendefinitionen - vielfach existieren sog.<br />

APIs<br />

❍ Benutzung aussagekräftiger Bezeichner<br />

❍ gute Programmdokumentation<br />

AKAD<br />

Die Privat-Hochschulen<br />

21<br />

Installation und Abnahme<br />

❐<br />

❐<br />

❐<br />

❐<br />

Einbettung des neuen Anwendungssystems in die<br />

Systemumgebung durch Anpassung an die speziellen<br />

Eigenschaften der Rechenanlage<br />

Plattenkapazität und - verteilung, unterschiedliche<br />

Softwareversionen, divergierende Client-/Serveraufteilung<br />

etc.<br />

Anschließend erfolgt eine Überprüfung der Programme<br />

gegenüber dem im Pflichtenheft festgelegten<br />

Leistungsumfang.<br />

Nach der Systemabnahme ist die Wartungs- und<br />

Pflegephase erreicht.<br />

AKAD<br />

Die Privat-Hochschulen<br />

22

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 12<br />

Bewertung des Phasenkonzeptes<br />

❐<br />

❐<br />

❐<br />

Die Phaseneinteilung verringert die Komplexität<br />

durch eine Zerlegung in zeitlich<br />

aufeinanderfolgende Stufen<br />

Es besteht die Möglichkeit, innerhalb der<br />

Phasen Fehler zu erkennen und zu be-seitigen<br />

Im Rahmen des Projektmanagements kann die<br />

Einhaltung der zeitlichen Vorga-ben und des<br />

Entwicklungsaufwandes in Form des<br />

Ressourcenverbrauchs über-wacht werden.<br />

AKAD<br />

Die Privat-Hochschulen<br />

23<br />

Kritik am Phasenmodell<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

mit jeder Phase des Entwicklungsprozesses darf erst<br />

begonnen werden, wenn die vorangehende vollständig<br />

abgeschlossen ist.<br />

die endgültigen Systemanforderungen kristallisieren sich mit<br />

wachsendem Erkenntnisstand erst im Verlauf des Entwicklungsprozesses<br />

heraus.<br />

äußere Einflüsse - organisator. Maßnahmen, Umfeldbedingungen<br />

- erfordern schon während des Systementwicklung<br />

wiederholt Änderungen des Ursprungskonzeptes.<br />

vom Anwender wird erwartet, dass er mit Projektbeginn alle<br />

Anforderungen artikulieren kann.<br />

Benutzern steht erst relativ spät eine prüffähige Version des<br />

Anwendungssystems zur Verfügung.<br />

weder Anwender noch Management können sich ein Bild von<br />

der Qualität des Systems machen, bevor es fertiggestellt ist.<br />

AKAD<br />

Die Privat-Hochschulen<br />

24

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 13<br />

Prototyping<br />

❐<br />

❐<br />

Das Phasenkonzept ist streng linear und erlaubt<br />

keine Rückkoppelungen und Iterationen einzelner<br />

Phasen. Die Modellierung in der Praxis gestaltet<br />

sich aber eher iterativ. Aus diesem Grunde wurde<br />

das ursprüngliche Phasenkonzept vielfach<br />

abgewandelt - Entstehung eines Spiralmodells der<br />

Softwareentwicklung<br />

Definition: Entwicklung eines ablauffähigen Musters<br />

des Anwendungssystems mit eingegrenztem<br />

Funktionsumfang für experimentelle Zwecke.<br />

AKAD<br />

Die Privat-Hochschulen<br />

25<br />

Prototyparten (1)<br />

❐<br />

❐<br />

❐<br />

❐<br />

Wegwerfprototypen dienen lediglich zur Sammlung<br />

von Erfahrungen, anhand derer das endgültige<br />

System völlig neu erstellt wird<br />

Wiederverwendbare Prototypen werden schrittweise<br />

verbessert, indem schon entwickelte Teilsysteme<br />

weiter ausgebaut werden.<br />

exploratives Prototyping: basiert auf dem Fachentwurf,<br />

indem verschiedene Lösungsansätze die Anforderungen<br />

an das DV-System verifizieren sollen -<br />

Konzentration auf die Funktionalität<br />

experimentelles Prototyping: befasst sich mit Alternativen<br />

der informationstechnischen Realisierung -<br />

Konzentration auf die Programmstruktur, Benutzeroberfläche<br />

und Schnittstellen<br />

AKAD<br />

Die Privat-Hochschulen<br />

26

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 14<br />

Bewertung Prototyping<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

Zum Erkennen objektiver Anforderungen ist das Prototyping<br />

nur bedingt geeignet, weil leicht subjektive Wertungen der<br />

Anwender eingehen.<br />

Die mit der Analyse und dem Entwurf befassten Phasen<br />

werden nicht sorgfältig ausgeführt und folglich zu schnell mit<br />

der Realisierung begonnen.<br />

Das Projektmanagement wird erschwert, weil die während des<br />

iterativen Vorgehen auftauchenden Anforderungen, noch<br />

unklar sind<br />

Prototyping präjudiziert Lösungsansätze, die nicht die beste,<br />

aber die schnellste Realisierungsmöglichkeit darstellen.<br />

Es besteht schnell der Wunsch, Prototypen übergangsweise<br />

einzusetzen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

27<br />

Erhebungstechniken in der <strong>Systemanalyse</strong><br />

AKAD<br />

Die Privat-Hochschulen<br />

28

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 15<br />

Interview<br />

❐<br />

❐<br />

Ziel: Sammlung von Fakten eines Aufgabengebietes durch ein<br />

Gespräch. Ist die vorherrschende und ergiebigste<br />

Erhebungstechnik. Allerdings besteht die Gefahr, dass die<br />

Befragten die Istsituation unter subjektiven Gesichtspunkten<br />

darstellen.<br />

Interviewarten:<br />

❍ standardisiert: die Fragen basieren auf einem vollständig<br />

vorgefertigten Gerüst<br />

❍ teilstandardisiert: den Fragen liegt nur ein Leitfaden zugrunde,<br />

so dass auch offene Probleme und Antworten<br />

berücksichtigt werden können.<br />

❍ frei: es liegt lediglich der Untersuchungsgegenstand fest.<br />

Welche Fragen gestellt werden, legt der Interviewer<br />

situationsabhängig fest<br />

AKAD<br />

Die Privat-Hochschulen<br />

29<br />

Weitere Erhebungstechniken<br />

❐<br />

❐<br />

❐<br />

Unterlagenstudium<br />

❍ Findet zu Beginn der Istanalyse statt. Es hat den Vorteil eine<br />

breite Informationsbasis zu liefern, gibt aber selten ausreichende<br />

Auskünfte bzgl. des Projektes.<br />

Fragebogen<br />

❍ Entspricht dem Interview ohne persönliche Kontaktauf-nahme. Im<br />

wesentlichen gelten die gleichen Merkmale wie beim Interview.<br />

Bei mangelnder Akzeptanz der Frage-stellung kann es auch hier<br />

zu subjektiver Beeinflussung kommen, indem ganze Gruppen<br />

bewusst die Antworten ver-fälschen (z.B. bei erwarteter Gefahr für<br />

den Arbeitsplatz)<br />

Beobachtung<br />

❍ Bezeichnet die optische Aufnahme und Interpretation von<br />

Arbeitsabläufen durch eine unmittelbare Kenntnisnahme der<br />

Fakten. Dabei handelt es sich um einen Schnappschuss des<br />

Geschehens, der nicht repräsentativ sein muss<br />

AKAD<br />

Die Privat-Hochschulen<br />

30

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 16<br />

Fragetechnik<br />

Regel<br />

Kurze Fragen stellen<br />

Redundante Fragen<br />

vermeiden<br />

Offene Fragen stellen<br />

Konkrete Fragen<br />

formulieren<br />

Kettenfragen vermeiden<br />

Suggestivfragen<br />

unterlassen<br />

Bedeutung<br />

Befragten nicht überfordern; kurze Frage<br />

bedingt kurze Antwort<br />

Gesprächstruktur bleibt besser erkennbar<br />

W-Fragen; keine Manipulationsmöglichkeit,<br />

da Antwort offen ist<br />

Förderung des Verständnisses<br />

Vermeidet Verwirrung; Fragen werden<br />

vollständig beantwortet<br />

Antwort entspricht der Meinung des<br />

Befragten, nicht des Fragenden<br />

AKAD<br />

Die Privat-Hochschulen<br />

31<br />

Arten der Beobachtung<br />

❐<br />

❐<br />

❐<br />

offen vs. verdeckt: Bei offener Beobachtung gibt sich der<br />

Beobachter zu erkennen, erklärt Gegenstand und Grund der<br />

Beobachtung. Bei verdeckter Beobachtung bleibt die Identität<br />

des Beobachters unbekannt.<br />

direkt vs. indirekt: die direkte Beobachtung entspricht einer<br />

Echtzeitaufnahme des Geschehens. Die indirekte Beobachtung<br />

ist eine zeitversetzte Analyse, da Ergebnisse von Dokumenten,<br />

Protokollen oder Berichten ausgewertet werden.<br />

strukturiert vs. unstrukturiert: bei strukturierter Beobachtung<br />

werden nur vorgemerkte Merkmale und Kriterien und keine<br />

weiteren Einflussfaktoren aufgenommen, bei unstrukturierter<br />

Beobachtung werden alle Fakten, die dem Beobachter<br />

bedeutsam erscheinen, notiert.<br />

AKAD<br />

Die Privat-Hochschulen<br />

32

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 17<br />

Geschäftsprozesse<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

der Geschäftsprozess beschreibt eine betriebliche Wertschöpfung<br />

- Definition<br />

der Geschäftsprozess besteht aus einer Folge von Bearbeitungsschritten,<br />

die in einem logischen und zeitlichen Zusammenhang<br />

stehen - Ablaufmodell<br />

ein interner oder externer Auslöser stößt den<br />

Geschäftsprozess an, wobei der Ursprungsprozess selbst als<br />

Initiator weiterer Prozesse fungieren kann - Ablaufmodell<br />

der Geschäftsprozess ist von gewisser Dauer, kann aber<br />

unterbrochen werden und ist beendet, falls ein definiertes<br />

Ergebnis vorliegt - Informationsmodell<br />

die Kommunikation der Prozessbeteiligten und ihre Zuordnung<br />

zu Organisationseinheiten begleitet die Ausführung -<br />

Aufbauorganisation<br />

Geschäftsprozesse sind in die betriebliche und externe Umwelt<br />

eingebettet - Aufbauorganisation<br />

AKAD<br />

Die Privat-Hochschulen<br />

33<br />

Structured System Analysis (SSA)<br />

AKAD<br />

Die Privat-Hochschulen<br />

34

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 18<br />

Structured System Analysis<br />

❐ Ziel: Entwicklung einer graphischen Darstellungstechnik zur<br />

Visualisierung der Anforderungen an ein zu entwickelndes<br />

(Datenverarbeitungs-)System.<br />

❐ Kern: Analyse der Datenflüsse hinsichtlich ihrer Entstehung,<br />

Verwendung und Veränderung. Unberücksichtigt bleiben dabei<br />

alle Implementierungsdetails sowie die Umsetzung von<br />

Lösungen durch Algorithmen und Steuerflüsse, aber auch die<br />

benötigten Daten(bank)strukturen.<br />

❐ Wert: Zurverfügungstellung einer einfachen, vom künftigen<br />

Anwender leicht zu durchschauenden Definitions- und<br />

Darstellungssprache mit wenigen Symbolen.<br />

❐ Vorgehen: Ereignisorientierte Zerlegung eines<br />

Gesamtsystems<br />

❐ Entwickelt von DeMarco, 1979<br />

AKAD<br />

Die Privat-Hochschulen<br />

35<br />

Darstellungsmittel<br />

❐ Data Flow Diagramms<br />

❍ DFDs, Datenflussdiagramme<br />

❐ Data Dictionary<br />

❍ DDs, Datenwörterbuch<br />

❐ Minispecifications<br />

❍ MSPs,<br />

Transformationsbeschreibungen<br />

AKAD<br />

Die Privat-Hochschulen<br />

36

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 19<br />

Datenflussdiagramme<br />

❐<br />

❐<br />

❐<br />

Datenflussdiagramme bestehen aus vier<br />

Grundelementen :<br />

❍ Datenflüsse (DF),<br />

❍ Transformationen/Prozesse,<br />

❍ Anfangs-/Endknoten,<br />

❍ Datenspeicher (DS)<br />

Datenflüsse sind "Kanäle", durch die Daten mit<br />

bekanntem Aufbau fließen.<br />

Grafisch werden sie als benannter Pfeil dargestellt<br />

AKAD<br />

Die Privat-Hochschulen<br />

37<br />

Datenflüsse<br />

❐ Pfeil zeigt Flussrichtung der Information an<br />

❐ Es existieren externe und interne Datenflüsse<br />

❐ Datenflüsse sind verfeinerbar<br />

Gast<br />

AKAD<br />

Die Privat-Hochschulen<br />

38

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 20<br />

Prozesse/Transformationen<br />

❐<br />

❐<br />

❐<br />

verändern eingehende Datenflüsse und erzeugen<br />

ausgehende Datenflüsse<br />

Darstellung als benannte Kreise (Knoten)<br />

Beschreibung in der Minispezifikation<br />

Gast<br />

Vermietung<br />

Rechnung<br />

erstellen<br />

Rechnung<br />

AKAD<br />

Die Privat-Hochschulen<br />

39<br />

Anfangs-/Endknoten<br />

❐<br />

❐<br />

❐<br />

Quelle<br />

Rechnungskopie<br />

Buchhaltung<br />

Bilden Schnittstellen des Systems<br />

Datenquellen und Datensenken<br />

Grenze zur Umwelt bzw. zu anderen Anwendungssystemen<br />

Anmeldeformular<br />

Gast<br />

Senke<br />

AKAD<br />

Die Privat-Hochschulen<br />

40

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 21<br />

Datenspeicher<br />

❐<br />

❐<br />

❐<br />

Benötigt, wenn die Entstehung und Verwendung der<br />

Daten zeitlich auseinander fällt<br />

Dargestellt durch Doppelbalken<br />

Schreibender und lesender Zugriff<br />

Schreibender Zugriff<br />

Lesender Zugriff<br />

Zimmer<br />

AKAD<br />

Die Privat-Hochschulen<br />

41<br />

Datenwörterbuch<br />

❐ Nachweis für alle Datenflüsse und Datenspeicher<br />

❐ Erläuterung der Bezeichner im Datenflussdiagramm<br />

❐ Fest vorgegebene Syntax<br />

AKAD<br />

Die Privat-Hochschulen<br />

42

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 22<br />

Syntaktische Regeln DD<br />

Einleitung Eintrag<br />

Aufzählung von Datenelementen<br />

Wiederholung<br />

Auswahlalternativen<br />

Optionale Angaben<br />

Kommentare<br />

Name des DF bzw. DS, gefolgt<br />

von = oder STRUCT<br />

Trennung durch Zeichen +<br />

in {wiederholende Elemente}<br />

durch | voneinander getrennt<br />

durch (Klammern) gekennzeichnet<br />

durch @ eingeschlossen @<br />

AKAD<br />

Die Privat-Hochschulen<br />

43<br />

Beispiel DD-Eintrag<br />

RECHNUNG STRUCT<br />

+ Nummer @ eindeutige Nummer @<br />

+ KKurz @ Gastkurzbezeichnung @<br />

+ KondA|KondB @ Konditionen für den Gast @<br />

+ ( Zusatz ) @ Adelstitel, wenn vorhanden @<br />

+ Adresse @ Verweis DD-Eintrag @<br />

+ { Rechnungspositionen<br />

} @ eine oder mehrere @<br />

+ Nettosumme @ excl. MWSt @<br />

AKAD<br />

Die Privat-Hochschulen<br />

44

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 23<br />

Transformationsbeschreibungen<br />

❐<br />

❐<br />

❐<br />

umgangssprachliche Beschreibung durch Texte<br />

Beschrieben wird die Veränderung der Eingangs- zu<br />

den Ausgangsdaten<br />

Beispiel : MSP Rechnung erstellen<br />

„Zweck ist die Erstellung einer steuerlich anerkannten<br />

Rechnung. Es ist zu wählen, welcher Gast mit<br />

welchem Abrechnungszeitraum abzurechnen ist….“<br />

u.s.w.<br />

AKAD<br />

Die Privat-Hochschulen<br />

45<br />

Diagrammhierarchie<br />

❐<br />

Diagramme lassen sich in unterschiedlicher<br />

Verfeinerung darstellen<br />

❐ Oberste Ebene: Kontextdiagramm oder Diagramm 0<br />

❐ Kontextdiagramm zeigt Gesamtsystem und dessen<br />

Umwelt<br />

❐ Verfeinerung einzelner Datenflüsse und Prozesse<br />

❐ Prinzip der Erhaltung der äußeren Daten-flüsse<br />

AKAD<br />

Die Privat-Hochschulen<br />

46

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 24<br />

Beispiel Diagrammhierarchie<br />

3. Lagerverwaltung<br />

1. Planungsabteilung 2. Einkaufsabteilung<br />

2.1 2.2<br />

1.1<br />

1.2<br />

2.3 2.4<br />

AKAD<br />

Die Privat-Hochschulen<br />

47<br />

Vorteile der SSA<br />

❐ Formalisierung zwingt zur einheitlichen<br />

und präzisen Darstellung<br />

❐ Basis zur Kommunikation mit dem<br />

Anwender, da leicht überschaubar<br />

(kein Experten-Chinesisch)<br />

❐ Konsistenzregeln (z.B. Erhaltung der<br />

Datenflüsse) vermeiden Fehler<br />

AKAD<br />

Die Privat-Hochschulen<br />

48

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 25<br />

Beispiele (1)<br />

Quelle<br />

DF1<br />

P1<br />

DF2<br />

P2<br />

DF3<br />

Senke<br />

Speicher<br />

Datenflussdiagramm mit allen Elementen<br />

AKAD<br />

Die Privat-Hochschulen<br />

49<br />

Beispiele (2)<br />

Student<br />

Zu-/Absage<br />

Talon C<br />

Prüfung<br />

Teilnahme DS<br />

Zulassung KL<br />

Dozent<br />

KPlan<br />

Fein-<br />

Planung<br />

KlAuff<br />

KListe<br />

Studien-<br />

Zentrum<br />

AKAD<br />

Die Privat-Hochschulen<br />

50

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 26<br />

Beispiele (3)<br />

AKAD<br />

Die Privat-Hochschulen<br />

51<br />

Entscheidungstabellentechnik<br />

AKAD<br />

Die Privat-Hochschulen<br />

52

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 27<br />

Grundlagen der ET<br />

❐ Entscheidungstabelle (ET) =<br />

Sprachkonstrukt zur Darstellung<br />

verschachtelter bedingter Anweisungen.<br />

❐ Ziel: übersichtliche, unmissverständliche, widerspruchsfreie<br />

und überprüfbare<br />

Darstellung bzw. Dokumentation einfacher<br />

und komplexer Entscheidungssituationen<br />

und deren Folgen.<br />

❐ Erste Veröffentlichung 1961<br />

AKAD<br />

Die Privat-Hochschulen<br />

53<br />

Aufbau einer ET<br />

❐<br />

ET sind prinzipiell als Vier-Felder-Tafel mit den<br />

Feldern<br />

❍ Bedingungen Bedingungsanzeigern<br />

❍ Aktionen Aktionsanzeigern<br />

aufgebaut.<br />

Bedingung(Wenn) Bedingungsanzeiger (J|N)<br />

Aktion(Dann)<br />

Aktionsanzeiger(X)<br />

AKAD<br />

Die Privat-Hochschulen<br />

54

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 28<br />

Aufbau einer ET<br />

❐ Bedingungen und Aktionen stehen in einer<br />

"wenn-dann"-Beziehung zueinander.<br />

❐ Verschiedene Bedingungen und Aktionen<br />

sind durch ein logisches UND verknüpft.<br />

❐ Die einzelnen Entscheidungsregeln sind<br />

untereinander durch ein exklusives ODER<br />

verknüpft, so dass für jede Bedingungskonstellation<br />

nur eine Regel zutrifft.<br />

AKAD<br />

Die Privat-Hochschulen<br />

55<br />

Aufbau einer ET<br />

❐ Es ist möglich, ETs maschinell durch<br />

spezielle ET-Programme zu erzeugen.<br />

❐ Durch den Einsatz dieser Programme<br />

kann die Vollständigkeit und Korrektheit<br />

der Modellierung einer Entscheidungssituation<br />

getestet werden.<br />

Widersprüche und Redundanzen<br />

können so leichter eliminiert werden.<br />

AKAD<br />

Die Privat-Hochschulen<br />

56

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 29<br />

ET: Beispiel 1<br />

❐<br />

Entscheidungen bei der Auftragsbearbeitung<br />

Auftragsbearbeitung Regel 1 Regel 2 Regel 3 Regel 4<br />

Artikel lieferbar J J N N<br />

Kundenbonität o.k. J N J N<br />

per Rechnung liefern<br />

X<br />

per Nachnahme liefern<br />

X<br />

Artikel nachbestellen X X<br />

telefonischer Zwischenbescheid<br />

X<br />

schriftlicher Zwischenbescheid<br />

X<br />

AKAD<br />

Die Privat-Hochschulen<br />

57<br />

Interpretation der ET Beispiel 1<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

Ist Artikel lieferbar und Bonität o.k., wird per Rechnung<br />

geliefert<br />

Ist Artikel lieferbar und Bonität nicht o.k., wird per<br />

Nachnahme geliefert<br />

Ist Artikel nicht lieferbar und Bonität o.k., erfolgt eine<br />

Nachbestellung und der Kunde erhält einen telefonischen<br />

Zwischenbescheid<br />

Ist Artikel nicht lieferbar und Bonität nicht o.k., erfolgt<br />

eine Nachbestellung und der Kunde erhält einen<br />

schriftlichen Zwischenbescheid<br />

Bei n binären Bedingungen (Ja/Nein-Entscheidung)<br />

gibt es theoretisch 2 hoch n Regeln; Praktisch sind<br />

jedoch meistens Verdichtungen möglich.<br />

AKAD<br />

Die Privat-Hochschulen<br />

58

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 30<br />

ET: Beispiel 2<br />

❐ Erstellung einer Zahlungsvorschlagsliste<br />

durch die Kreditorenbuchhaltung für die<br />

Finanzabteilung, die die zur Finanzdisposition<br />

erforderlichen Summen aufweist.<br />

❐ Es gelten die folgenden Bedingungen:<br />

❍ Ist die Rechnung fällig?<br />

❍ Ist der Rechnungssteller Stammlieferant?<br />

❍ Ist der Rechnungsbetrag > 5.000,- €?<br />

❐ Theoretisch wären 2 3 = 8 Regeln zu erwarten<br />

AKAD<br />

Die Privat-Hochschulen<br />

59<br />

ET: Beispiel 2<br />

Ausgleich von Rechnungen R1 R2 R3 R4 R5 R6 R7 R8<br />

Fälligkeit J J J J N N N N<br />

Stammlieferant J J N N J J N N<br />

Betrag > 5000 J N J N J N J N<br />

❐<br />

Folgende Aktionen sind vorstellbar:<br />

❍ Bezahle mit Wechsel, d.h., summiere Betrag zur<br />

Wechselsumme<br />

❍ Bezahle mit Verrechnungsscheck, d.h., summiere Betrag<br />

zur Verrechnungsschecksumme<br />

❍ Bezahle durch Überweisung, d.h., summiere Betrag zur<br />

Überweisungssumme<br />

❍ Bezahle nicht, d.h., summiere Betrag zur Summe der<br />

offenen Posten<br />

❍ Bilde die Summe aller Zahlungen<br />

AKAD<br />

Die Privat-Hochschulen<br />

60

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 31<br />

ET: Beispiel 2<br />

Ausgleich von Rechnungen<br />

R1 R2 R3 R4 R5 R6 R7 R8<br />

Fälligkeit J J J J N N N N<br />

Stammlieferant J J N N J J N N<br />

Betrag > 5000 J N J N J N J N<br />

Addiere zur Wechselsumme X X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen X X X X<br />

Bilde Zahlungssumme X X X X<br />

AKAD<br />

Die Privat-Hochschulen<br />

61<br />

Verdichtung<br />

❐<br />

❐<br />

❐<br />

Durch Regelzusammenfassung lässt sich eine ET<br />

verdichten. Die verdichtete ET enthält dann weniger<br />

Regeln als die vollständige ET.<br />

Regeln lassen sich zusammenfassen, wenn sie die<br />

gleiche(n) Aktion(en) auslösen und in allen<br />

Bedingungen außer einer übereinstimmen.<br />

Die neue stimmt mit der alten Regel in allen Zeilen<br />

überein bis auf die Zeile mit den unterschiedlichen<br />

Bedingungszeigern. Dort ist der Irrelevanzzeiger "-"<br />

einzusetzen. Die alte Regel ist zu löschen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

62

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 32<br />

Verdichtung<br />

Ausgleich von Rechnungen<br />

R1 R2 R3 R4 R5 R6 R7 R8<br />

Fälligkeit J J J J N N N N<br />

Stammlieferant J J N N J J N N<br />

Betrag > 5000 J N J N J N J N<br />

Addiere zur Wechselsumme X X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen X X X X<br />

Bilde Zahlungssumme X X X X<br />

❐<br />

Unabhängig von Rechnungshöhe > 5 T€ wird bei Stammlieferanteneigenschaft<br />

und Fälligkeit zu Wechselbeträgen und zur<br />

Zahlungssumme addiert; d.h. Regel 1 und 2 können (zur neuen<br />

Regel 1) zusammengefasst werden, die bezüglich der Betragshöhe<br />

einen Irrelevanzzeiger erhält. Regel 2 ist zu löschen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

63<br />

Verdichtung<br />

Ausgleich von Rechnungen<br />

R1 R3 R4 R5 R6 R7 R8<br />

Fälligkeit J J J N N N N<br />

Stammlieferant J N N J J N N<br />

Betrag > 5000 - J N J N J N<br />

Addiere zur Wechselsumme<br />

X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen X X X X<br />

Bilde Zahlungssumme X X X<br />

❐<br />

Unabhängig von Rechnungshöhe > 5 T€ wird bei Stammliefe--<br />

ranteneigenschaft und Nicht-Fälligkeit zu offenen Posten<br />

addiert; d.h. Regel 5 und 6 können (zur neuen Regel 5)<br />

zusammengefasst werden, die Rechnungshöhe erhält einen<br />

Irrelevanzzeiger. Regel 6 ist zu löschen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

64

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 33<br />

Verdichtung<br />

Ausgleich von Rechnungen<br />

R1 R3 R4 R5 R7 R8<br />

Fälligkeit J J J N N N<br />

Stammlieferant J N N J N N<br />

Betrag > 5000 - J N - J N<br />

Addiere zur Wechselsumme<br />

X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen X X X<br />

Bilde Zahlungssumme X X X<br />

❐<br />

Unabhängig von der Höhe des Rechnungsbetrages wird bei<br />

Nicht-Fälligkeit und Nicht-Stammlieferanteigenschaft zu offenen<br />

Posten addiert; d.h. Regel 7 und 8 können (zur neuen Regel 7)<br />

zusammengefasst werden. Die Betragshöhe erhält wiederum<br />

einen Irrelevanzzeiger. Regel 8 ist zu löschen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

65<br />

Verdichtung<br />

Ausgleich von Rechnungen<br />

R1 R3 R4 R5 R7<br />

Fälligkeit J J J N N<br />

Stammlieferant J N N J N<br />

Betrag > 5000 - J N - -<br />

Addiere zur Wechselsumme<br />

X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen X X<br />

Bilde Zahlungssumme X X X<br />

❐<br />

Unabhängig von der Stammlieferanteneigenschaft wird bei<br />

Nicht-Fälligkeit des Betrages der Rechnungs-betrag zu den<br />

offenen Posten addiert; d.h. Regel 5 und 7 können (zur neuen<br />

Regel 5) zusammengefasst werden, Regel 7 ist zu löschen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

66

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 34<br />

Verdichtung<br />

Ausgleich von Rechnungen<br />

R1 R3 R4 R5<br />

Fälligkeit J J J N<br />

Stammlieferant J N N -<br />

Betrag > 5000 - J N -<br />

Addiere zur Wechselsumme<br />

X<br />

Addiere zur Verrechnungsschecksumme X<br />

Addiere zur Überweisungssumme<br />

X<br />

Addiere zu offenen Beträgen<br />

X<br />

Bilde Zahlungssumme X X X<br />

❐<br />

❐<br />

keine weiteren Verdichtungen mehr möglich<br />

aus ursprünglich 8 sind nun 4 Regeln geworden<br />

AKAD<br />

Die Privat-Hochschulen<br />

67<br />

Übungsaufgabe<br />

Bearbeiten Sie bitte die Übungsaufgabe zur Entscheidungstabellentechnik<br />

Microsoft<br />

Word-Dokument<br />

Microsoft<br />

Word-Dokument<br />

AKAD<br />

Die Privat-Hochschulen<br />

68

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 35<br />

Systemimplementierung:<br />

Realisierung von<br />

Anwendungssystemen<br />

AKAD<br />

Die Privat-Hochschulen<br />

69<br />

Hilfsmittel<br />

❐<br />

❐<br />

❐<br />

Hilfsmittel zur Darstellung von Algorithmen<br />

unabhängig von einer Programmiersprache<br />

❍ Programmablaufplan<br />

❍ Struktogramm<br />

❍ Pseudocode<br />

❍ Entscheidungstabellen<br />

Ziel: Verbesserung des Dialogs mit dem Anwender<br />

Probleme:<br />

❍ Zwang auf Entwickler fehlt<br />

❍ Oft nur nachträgliches Dokumentationsmittel<br />

AKAD<br />

Die Privat-Hochschulen<br />

70

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 36<br />

Sinnbilder Datenflusspläne<br />

Bearbeiten<br />

Schriftstück<br />

Anzeige<br />

Optisch/<br />

Akkustisch<br />

Eingabe<br />

von Hand<br />

Plattenspeicher<br />

Datenübertragung<br />

Ein-/<br />

Ausgabe<br />

Datenträger<br />

Datenfluß<br />

Achtung Datenflussplan Datenflussdiagramm<br />

Konnektor<br />

AKAD<br />

Die Privat-Hochschulen<br />

71<br />

Sinnbilder Programmablaufpläne<br />

Operation<br />

Grenzstelle<br />

Start|Stop<br />

Ein-/<br />

Ausgabe<br />

Unterprogramm<br />

Anfang Zählschleife<br />

Ende Zählschleife<br />

Entscheidung<br />

Ja<br />

Zusammenführung<br />

Nein<br />

Ablauflinie<br />

Konnektor<br />

AKAD<br />

Die Privat-Hochschulen<br />

72

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 37<br />

Sinnbilder Struktogramme<br />

Einfacher Strukturblock<br />

Name<br />

Solange wie<br />

Unterprogrammblock<br />

Wiederholstrukturblock (abweisend)<br />

Ja<br />

Bedingung<br />

Nein<br />

Auswahlstrukturblock (einseitig, zweiseitig)<br />

Fall<br />

1<br />

2<br />

3<br />

Sonst<br />

AKAD<br />

Die Privat-Hochschulen<br />

Fallunterscheidung<br />

Solange bis<br />

Wiederholstrukturblock (nicht abweisend)<br />

73<br />

Struktogramm<br />

❐<br />

Ein Strukturblock wird an<br />

einen anderen gereiht, indem<br />

seine gesamte<br />

Eingangskante mit der<br />

gesamten Ausgangskante<br />

des Vorgängers<br />

deckungsgleich<br />

zusammengelegt wird.<br />

Bedingung<br />

Ja<br />

Solange wie<br />

bis Bedingung wahr<br />

Nein<br />

U-Prog.<br />

AKAD<br />

Die Privat-Hochschulen<br />

74

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 38<br />

Kontrollstrukturen auf einen Blick<br />

Struktogramm Pseudocode Programmablaufplan<br />

A<br />

B<br />

C<br />

A<br />

J N<br />

B ./.<br />

C<br />

A<br />

J ? N<br />

B C<br />

D<br />

A<br />

falls<br />

1 2 3 Sonst<br />

B1 B2 B3 C<br />

D<br />

Sequenz<br />

Führe A aus<br />

Führe B aus<br />

Führe C aus<br />

Einseitige Auswahl<br />

Führe A aus<br />

WENN TRUE<br />

DANN Führe B aus<br />

Führe C aus<br />

Zweiseitige Auswahl<br />

Führe A aus<br />

WENN TRUE<br />

DANN Führe B aus<br />

SONST Führe C aus<br />

Führe D aus<br />

Mehrseitige Auswahl<br />

Führe A aus<br />

FALLS Wert<br />

1: Führe B1 aus<br />

2: Führe B2 aus<br />

3: Führe B3 aus<br />

SONST Führe C aus<br />

Führe D aus<br />

A<br />

B<br />

C<br />

A<br />

J<br />

?<br />

N<br />

C<br />

A<br />

J<br />

?<br />

N<br />

C<br />

D<br />

A<br />

falls<br />

1 2 3<br />

B1 B2 B3<br />

D<br />

B<br />

B<br />

C<br />

A<br />

Solange wie<br />

B<br />

C<br />

D<br />

A<br />

B<br />

C<br />

Solange bis<br />

D<br />

Abweisende Schleife<br />

Führe A aus<br />

SOLANGE WAHR<br />

Führe B aus und<br />

Führe C aus<br />

Führe D aus<br />

Nicht Abweisende<br />

Schleife<br />

Führe A aus<br />

WIEDERHOLE<br />

Führe B aus<br />

Führe C aus<br />

BIS Falsch<br />

Führe D aus<br />

N<br />

A<br />

True?<br />

J<br />

B<br />

C<br />

D<br />

A<br />

B<br />

C<br />

True?<br />

J<br />

D<br />

N<br />

AKAD<br />

Die Privat-Hochschulen<br />

75<br />

Netzplantechnik<br />

AKAD<br />

Die Privat-Hochschulen<br />

76

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 39<br />

Ziele und Methoden<br />

❐ Unter Einsatz der Netzplantechnik können die Aspekte :<br />

❍ Zeitabläufe von Projekten – Terminmanagement<br />

❍ Ressourcenplanung<br />

❍ Kostenüberwachung<br />

verdeutlicht werden.<br />

❐ Die Berechnung des frühesten Endzeitpunktes so-wie die<br />

Darstellung des kritischen Weges sind we-sentliche Merkmale.<br />

❐ Die wichtigsten Techniken sind<br />

❍ Critical Path Method (CPM)<br />

❍ Metrapotentialmethode (MPM)<br />

❍ Program Evaluation and Review Technique (PERT)<br />

AKAD<br />

Die Privat-Hochschulen<br />

77<br />

Netzplantechniken (CPM)<br />

❐<br />

❐<br />

CPM ist eine vorgangspfeilorientierte, MPM dagegen eine<br />

vorgangsknotenorientierte Methode, PERT beschreibt<br />

ereignisknotenorientierte Netze mit Bewertungen durch<br />

Wahrscheinlichkeiten.<br />

CPM stellt Tätigkeiten mit Pfeilen dar, Ereignisse werden durch<br />

Knoten abgebildet.<br />

Vorgang bei CPM<br />

Ereignis bei CPM<br />

❐<br />

CPM-Netzpläne lassen sich sowohl grafisch als auch tabellarisch<br />

darstellen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

78

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 40<br />

CPM-Begriffe<br />

Ereignisbezogene<br />

Größen<br />

Vorgangsbezogene<br />

Größen<br />

FZi frühest möglicher Zeitpunkt für den Eintritt des Ereignisses<br />

i<br />

FZa = 0 (erstes Ereignis [Projektstart] zum Zeitpunkt 0)<br />

SZi spätest möglicher Zeitpunkt für den Eintritt des<br />

Ereignisses i<br />

SZe spätester Eintrittszeitpunt des Endeereignisses =<br />

frühester Eintrittszeitpunkt des letzten Ereignisses<br />

(Projektende)<br />

FAZij frühest möglicher Anfangszeitpunkt von Vorgang i,j<br />

FEZi,j frühest möglicher Endezeitpunkt von Vorgang i,j<br />

SAZij spätest möglicher Anfangszeitpunkt Vorgang i,j<br />

SEZij spätest möglicher Endezeitpunkt Vorgang i,j<br />

GPij gesamte Pufferzeit, max. Zeitspanne, um die der Anfang<br />

von i,j bzw. die Dauer von i,j verschoben werden kann,<br />

ohne daß sich der Projektendtermin verschiebt<br />

AKAD<br />

Die Privat-Hochschulen<br />

79<br />

Beispiel Netzplantechnik nach CPM<br />

Tätigkeit Vorgänger Dauer<br />

A B, C 7<br />

B - 5<br />

C - 3<br />

D B, C 4<br />

E A, I 2<br />

F D, G, H 8<br />

G B 2<br />

H B 3<br />

I D, G 4<br />

AKAD<br />

Die Privat-Hochschulen<br />

80

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 41<br />

Lösungsplan<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7<br />

B - 5<br />

C - 3<br />

D B, C 4<br />

E A, I 2<br />

F D, G, H 8<br />

G B 2<br />

H B 3<br />

I D, G 4<br />

AKAD<br />

Die Privat-Hochschulen<br />

81<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4<br />

E A, I 2<br />

F D, G, H 8<br />

G B 2<br />

H B 3<br />

I D, G 4<br />

AKAD<br />

Die Privat-Hochschulen<br />

82

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 42<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9<br />

E A, I 2<br />

F D, G, H 8<br />

G B 2 5 7<br />

H B 3 5 8<br />

I D, G 4<br />

AKAD<br />

Die Privat-Hochschulen<br />

83<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9<br />

E A, I 2<br />

F D, G, H 8 9 17<br />

G B 2 5 7<br />

H B 3 5 8<br />

I D, G 4 9 13<br />

AKAD<br />

Die Privat-Hochschulen<br />

84

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 43<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9<br />

E A, I 2 13 15<br />

F D, G, H 8 9 17<br />

G B 2 5 7<br />

H B 3 5 8<br />

I D, G 4 9 13<br />

AKAD<br />

Die Privat-Hochschulen<br />

85<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9<br />

E A, I 2 13 15<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7<br />

H B 3 5 8<br />

I D, G 4 9 13<br />

AKAD<br />

Die Privat-Hochschulen<br />

86

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 44<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9 5 9 0<br />

E A, I 2 13 15<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7 7 9 2<br />

H B 3 5 8 6 9 1<br />

I D, G 4 9 13<br />

AKAD<br />

Die Privat-Hochschulen<br />

87<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9 5 9 0<br />

E A, I 2 13 15 15 17 2<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7 7 9 2<br />

H B 3 5 8 6 9 1<br />

I D, G 4 9 13<br />

AKAD<br />

Die Privat-Hochschulen<br />

88

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 45<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12 8 15 3<br />

B - 5 0 5<br />

C - 3 0 3<br />

D B, C 4 5 9 5 9 0<br />

E A, I 2 13 15 15 17 2<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7 7 9 2<br />

H B 3 5 8 6 9 1<br />

I D, G 4 9 13 11 15 2<br />

AKAD<br />

Die Privat-Hochschulen<br />

89<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12 8 15 3<br />

B - 5 0 5 0 5 0<br />

C - 3 0 3<br />

D B, C 4 5 9 5 9 0<br />

E A, I 2 13 15 15 17 2<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7 7 9 2<br />

H B 3 5 8 6 9 1<br />

I D, G 4 9 13 11 15 2<br />

AKAD<br />

Die Privat-Hochschulen<br />

90

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 46<br />

Lösung<br />

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP<br />

A B, C 7 5 12 8 15 3<br />

B - 5 0 5 0 5 0<br />

C - 3 0 3 2 5 2<br />

D B, C 4 5 9 5 9 0<br />

E A, I 2 13 15 15 17 2<br />

F D, G, H 8 9 17 9 17 0<br />

G B 2 5 7 7 9 2<br />

H B 3 5 8 6 9 1<br />

I D, G 4 9 13 11 15 2<br />

AKAD<br />

Die Privat-Hochschulen<br />

91<br />

Lösung Beispielnetzplan<br />

1<br />

B<br />

C<br />

2<br />

B'<br />

3<br />

G<br />

D<br />

H<br />

A<br />

4<br />

D'<br />

I<br />

G'<br />

5<br />

6<br />

F<br />

E<br />

7<br />

Vorgang<br />

Scheinvorgang (zugleich Kritischer Weg)<br />

kritischer Weg<br />

AKAD<br />

Die Privat-Hochschulen<br />

92

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 47<br />

AKAD<br />

Die Privat-Hochschulen<br />

Datenbanksysteme<br />

AKAD<br />

Diplomandenseminar Wirtschaftsinformatik<br />

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert<br />

AKAD<br />

Die Privat-Hochschulen<br />

93<br />

Inhaltsverzeichnis<br />

❐ Ziele und Strategien der Datenorganisation<br />

❐ Logische Datenmodelle<br />

❐ Relationale Datenbanken<br />

❐ Normalisierung<br />

❐ Referentielle Integrität<br />

❐ Implementierung des Schemas<br />

❐ Structured Query Language (SQL)<br />

❐ ER-Diagramm Hotel<br />

AKAD<br />

Die Privat-Hochschulen<br />

94

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 48<br />

Datenorganisation<br />

❐<br />

❐<br />

Unter Datenorganisation versteht man Verfahren, um<br />

Daten<br />

❍ hinsichtlich ihrer logischen Zusammenhänge zu<br />

analysieren, zu strukturieren und zu ordnen - logische<br />

Datenorganisation<br />

❍ auf Medien abzulegen und für den Zugriff verfügbar zu<br />

halten - physische Datenorganisation<br />

Ziele<br />

❍ schneller Datenzugriff<br />

❍ leichte Aktualisierbarkeit<br />

❍ beliebige Auswertbarkeit<br />

❍ flexible Verknüpfung<br />

❍ wirtschaftliche Speicherausnutzung<br />

❍ Vermeidung von Redundanzen<br />

AKAD<br />

Die Privat-Hochschulen<br />

95<br />

Logische Datenorganisation<br />

❐<br />

❐<br />

❐<br />

Hierarchischer Aufbau/ Gliederung<br />

❍ Datenelement<br />

❍ Datensatz<br />

❍ Datei<br />

❍ Datenbank<br />

Datenelement<br />

❍ kleinste nicht weiter zerlegbare logische Einheit<br />

❍ entspricht einem Datenfeld einer Bildschirmmaske<br />

Datensatz<br />

❍ Zusammenfassung von Datenelementen<br />

❍ entspricht einer Gruppe logisch zusammengehöriger<br />

Datenfelder<br />

❍ wie z.B. einer Adressangabe oder einer Bankverbindung<br />

AKAD<br />

Die Privat-Hochschulen<br />

96

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 49<br />

Strategien der Datenorganisation<br />

❐<br />

Programmabhängige Organisation<br />

❍ Die verwendeten Ein- und Ausgabedaten sind in Form<br />

und Inhalt genau auf die beteiligten Programme<br />

abgestimmt.<br />

❐ Probleme :<br />

❍ Änderungen der Datenstruktur verlangen Anpassungen in<br />

jedem Programm, das die Daten verwendet<br />

❍ Mechanismen des Zugriffsschutzes lassen sich nur<br />

schwer realisieren<br />

❍ Greifen mehrere Programme auf gemeinsame Daten zu,<br />

entstehen Probleme der Datenabhängigkeit und der Integrität,<br />

besitzt jedes Programm hingegen seinen eigenen<br />

Datenpool führt dies zwangsläufig zu Redundanzen und<br />

häufig zu Dateninkonsistenzen.<br />

AKAD<br />

Die Privat-Hochschulen<br />

99<br />

Programmunabhängige Datenorganisation<br />

❐ Programme und Daten werden getrennt<br />

betrachtet<br />

❐ Voraussetzungen<br />

1. Benötigt werden dazu Datenbankverwaltungssysteme (DBMS),<br />

die die Speicherung und Organisation der Daten in den Vordergrund<br />

stellen. Die datenverarbeitenden Programme sind<br />

erst in zweiter Linie zu berücksichtigen<br />

2. Den Zugriff auf den Datenbestand regelt dabei das DBMS,<br />

über das die verschiedenen Anwendungsprogramme ihre<br />

Daten erhalten<br />

AKAD<br />

Die Privat-Hochschulen<br />

100

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 50<br />

Vorteile programmunabhängiger Organ.<br />

❐ Benutzer und Programme verwenden die<br />

gleiche Datenbasis<br />

❐ Aktualisierungen, Änderungen und Löschungen<br />

geschehen zentral an einer Stelle<br />

❐ Da nur ein Datenpool existiert, verringert sich<br />

der Speicherbedarf<br />

AKAD<br />

Die Privat-Hochschulen<br />

101<br />

Vorteile von Datenbanken<br />

❐<br />

❐<br />

❐<br />

❐<br />

❐<br />

Daten und Programme sind voneinander unabhängig, d.h., auf<br />

eine Datenbank können beliebig viele Anwendungen aufgesetzt<br />

werden<br />

Daten werden nur dann mehrfach gespeichert, wenn es aus<br />

Effizienzgründen unerlässlich ist (geringe Redundanz)<br />

Datenintegrität: Durch die zentrale Verwaltung können die<br />

Daten leichter auf inhaltliche Korrektheit geprüft werden<br />

Flexible Verknüpfung und Auswertung der Daten: Die SQL-<br />

Sprache erlaubt eine Datenausgabe nach den Bedürfnissen<br />

des Benutzers<br />

Datenunabhängigkeit: Der Benutzer einer Datenbank benötigt<br />

keine Kenntnisse über die physische Datenablage<br />

AKAD<br />

Die Privat-Hochschulen<br />

102

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 51<br />

Vorteile von Datenbanken<br />

❐<br />

❐<br />

❐<br />

❐<br />

Der Benutzer bekommt via Zugriffsberechtigung nur die von<br />

ihm benötigten Daten zur Verfügung gestellt; dadurch keine<br />

Gefahr des Information overload, Möglichkeit des information<br />

hiding.<br />

Konkurrierender Zugriff: Datenbanken regeln den Mehrfachzugriff<br />

auf ihre Daten von mehreren Rechnern aus.<br />

Zugriffsschutz: Während Dateisysteme nur den Schutz ganzer<br />

Dateien kennen, erlauben Datenbanken den Schutz bis auf<br />

Feldebene, zusätzlich in Abhängigkeit der Operationen Einfügen,<br />

Ändern und Löschen (Datensicherheit)<br />

Ausfallsicherheit: Datenbanken beinhalten geeignete Mechanismen<br />

zur Rekonstruktion zerstörter Daten oder zum Wiederanlauf<br />

in Fehlersituationen<br />

AKAD<br />

Die Privat-Hochschulen<br />

103<br />

Nachteile von Datenbanken<br />

❐<br />

❐<br />

❐<br />

Die hohen Anforderungen bezüglich Sicherheit und<br />

Zuverlässigkeit sind zeit- und kostenintensiv<br />

Zugriffe können über mehrere Tabellen erfolgen,<br />

was längere Laufzeiten verbunden mit vielen Einund<br />

Ausgaben und einer hohen Rechenleistung zur<br />

Folge hat.<br />

Datenbanken sind in den meisten Fällen nicht portabel,<br />

was Hardwareänderungen oder Softwareanpassungen<br />

- z.B. aufgrund unterschiedlicher SQL-<br />

Dialekte - erforderlich macht.<br />

AKAD<br />

Die Privat-Hochschulen<br />

104

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 52<br />

Datei- vs. Datenbankorganisation<br />

Dateisysteme<br />

❐<br />

❐<br />

❐<br />

❐<br />

Keine Trennung von Programmen<br />

und Daten<br />

Zugriff nur über Programme,<br />

interne Datenstruktur ist "geheim"<br />

Viele identische, physikalisch voneinander<br />

getrennte Daten<br />

Jeder Programminhaber ist<br />

zugriffs-berechtigt auf alle Daten.<br />

Programm 1 Datei 1<br />

❐<br />

❐<br />

❐<br />

❐<br />

Datenbanksysteme<br />

Trennung von Programmen und Daten<br />

Zugriff nur über DBMS-Schnittstellen<br />

in Anwendungsprogrammen und<br />

zusätzlich über DBMS-Anfragesprachen<br />

(wie z.B. SQL, QBE).<br />

Redundanz- und Anomalieprobleme<br />

durch Normalisierung behebbar<br />

Verwaltung der Zugriffsrechte durch<br />

DBMS, Zugriffsrechte teilbar.<br />

Programm 1<br />

Programm 2 Datei 2<br />

Programm 2<br />

Datenbank<br />

Programm 3 Datei 3<br />

Programm 3<br />

AKAD<br />

Die Privat-Hochschulen<br />

105<br />

Logische Datenmodelle<br />

❐ Für die semantische Datensicht, die die Daten<br />

und ihre Beziehungen zueinander beschreibt,<br />

haben sich im Laufe der Zeit drei<br />

Modellvorstellungen herausgeprägt:<br />

Hierarchisch Netzwerk Relational<br />

AKAD<br />

Die Privat-Hochschulen<br />

106

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 53<br />

Relationale Datenbanken<br />

❐ Daten und ihre Beziehungen werden in Tabellenform dargestellt,<br />

wobei jede Zeile der Tabelle einen eindeutigen Sachverhalt<br />

repräsentiert, auf den durch ein eindeutiges Attribut<br />

oder eine Attributkombination zugegriffen werden kann.<br />

❐ Vorteile :<br />

❍ leichte Änderbarkeit des Datenbankaufbaus bei leicht<br />

verständlicher Struktur<br />

❍ mathematisch fundiertes Konzept, mit dem alle Arten von<br />

Beziehungen darstellbar sind<br />

❐ Nachteile :<br />

❍ Attribute, die logisch aus mehreren Komponenten bestehen,<br />

können nicht abgebildet werden<br />

❍ Rekursionen sind nicht darstellbar, z.B. alle Einzelteile, die zu<br />

einem Fahrrad gehören<br />

AKAD<br />

Die Privat-Hochschulen<br />

109<br />

Begriffe des Relationenmodells<br />

Entitytyp<br />

Attribute<br />

KdNr Name Wohnort<br />

Attributwerte<br />

100<br />

<strong>Müller</strong><br />

Hagen<br />

101<br />

Paessens<br />

Husby<br />

102<br />

Meier<br />

Flensburg<br />

Entities<br />

103 Schmidt<br />

Kiel<br />

Domänen<br />

z.B.:<br />

KdNr: 1000..9999<br />

Name: Zeichenkette mit 40 Zeichen<br />

AKAD<br />

Die Privat-Hochschulen<br />

112

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 54<br />

Daten in unnormalisierter Form<br />

Name Wohnort Strasse ZiNr Art Ausstg Miete Dauer<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17 102 EZ DBR 55 12<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17 101 EZ DBT 52 10<br />

Paessens Husby Am Polldamm 1A 100 EZ DBF 60 3<br />

Dr. Schmidt Schleswig Landberg 18 102 EZ DBR 55 5<br />

<strong>Müller</strong>-Lüdenscheid Hagen Am Waldesrand 3A 210 DZ DBT 80 5<br />

AKAD Pinneberg Am Bahnhof 10 205 DZ DBFT 100 10<br />

FH Flensburg Flensburg Kanzleistrasse 91-92 102 EZ DBR 55 2<br />

Meier Schleswig Wikingturm 243 101 EZ DBT 52 5<br />

Meier Hagen Vomestrasse 12 215 DZ DT 75 1<br />

Timm Kiel Ostufer 93 210 DZ DBT 80 3<br />

❐ Alle Daten in einer Relation Vermietung<br />

❐ Löschung der Daten nach Bezahlung einer<br />

Rechnung<br />

AKAD<br />

Die Privat-Hochschulen<br />

113<br />

Probleme von Daten in unnormalisierter Form<br />

❐ Redundanzprobleme<br />

❍ Mehrfachspeicherung identischer Sachverhalte<br />

❍ Verbrauch unnötigen Speicherplatzes<br />

❐ Anomalieprobleme<br />

❍<br />

Inkonsistenz kann bei redundanter<br />

Datenhaltung entstehen durch<br />

£ Einfügungen<br />

£ Änderungen<br />

£ Löschungen<br />

❐ Nullwertprobleme<br />

❍<br />

unbestimmte Werte, da Wert unbekannt ist<br />

AKAD<br />

Die Privat-Hochschulen<br />

114

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 55<br />

Granularität von DB-Operationen<br />

❐ Einfügungen<br />

❍ kleinste Menge: Tupel<br />

❐ Löschungen<br />

❍ kleinste Menge: Tupel<br />

❐ Änderungen<br />

❍ kleinste Menge: Attributwert<br />

AKAD<br />

Die Privat-Hochschulen<br />

115<br />

Einfüge- und Änderungsanomalien<br />

Name Wohnort Strasse ZiNr Art Ausstg Miete Dauer<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17 102 EZ DBR 55 12<br />

<strong>Müller</strong> Grundhof Aukjerstrasse 17 101 EZ DBT 52 10<br />

Paessens Husby Am Polldamm 1A 100 EZ DBF 60 3<br />

Dr. Schmidt Schleswig Landberg 18 102 EZ DBR 55 5<br />

<strong>Müller</strong>-Lüdenscheid Hagen Am Waldesrand 3A 210 DZ DBT 80 5<br />

AKAD Pinneberg Am Bahnhof 10 205 DZ DBFT 100 10<br />

FH Flensburg Flensburg Kanzleistrasse 91-92 102 EZ DBR 75 2<br />

Meier Schleswig Wikingturm 243 101 EZ DBFT 52 5<br />

Meier Hagen Vomestrasse 12 215 DZ DT 75 1<br />

Timm Kiel Ostufer 93 210 DZ DBT 80 3<br />

❐<br />

❐<br />

Beim Einfügen und Ändern können widersprüchliche Daten<br />

entstehen<br />

Keine eindeutigen Aussagen mehr zu realen Sachverhalten<br />

❍ Was kostet ein EZ mit DBR?<br />

❍ Wie ist Zimmer 101 ausgestattet?<br />

❍ Wo wohnt der Gast <strong>Müller</strong>?<br />

❍ etc.<br />

AKAD<br />

Die Privat-Hochschulen<br />

116

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 56<br />

Löschanomalien<br />

Name Wohnort Strasse ZiNr Art Ausstg Miete Dauer<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17 102 EZ DBR 55 12<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17 101 EZ DBT 52 10<br />

Paessens Husby Am Polldamm 1A 100 EZ DBF 60 3<br />

Dr. Schmidt Schleswig Landberg 18 102 EZ DBR 55 5<br />

<strong>Müller</strong>-Lüdenscheid Hagen Am Waldesrand 3A 210 DZ DBT 80 5<br />

AKAD Pinneberg Am Bahnhof 10 205 DZ DBFT 100 10<br />

FH Flensburg Flensburg Kanzleistrasse 91-92 102 EZ DBR 55 2<br />

Meier Schleswig Wikingturm 243 101 EZ DBT 52 5<br />

Meier Hagen Vomestrasse 12 215 DZ DT 75 1<br />

Timm Kiel Ostufer 93 210 DZ DBT 80 3<br />

❐<br />

❐<br />

Beim Löschen gehen alle (!) Daten verloren, obwohl nur Vermietungen<br />

(off. Posten) gelöscht werden sollte<br />

keine eindeutigen Aussagen mehr zu realen Sachverhalten<br />

❍ Welche Gäste waren da?<br />

❍ Welche Zimmer haben wir?<br />

❍ Was kostet ein DZ mit DBFT?<br />

AKAD<br />

Die Privat-Hochschulen<br />

117<br />

Nullwert-Probleme<br />

Name Wohnort Strasse ZiNr Art Ausstg Miete Dauer<br />

IBM Stuttgart Watsonstrasse 23 Null Null Null Null Null<br />

Null Null Null 101 EZ DBT 52 Null<br />

❐ Nullwerte sind unbestimmte Werte<br />

❐ Sie erlauben keine Aussage<br />

❐ Beispiele:<br />

❍ Gast ohne Zimmer (Entity 1)<br />

❍ Zimmer ohne Gast (Entity 2)<br />

AKAD<br />

Die Privat-Hochschulen<br />

118

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 57<br />

Normalisierung<br />

❐ Ziele<br />

❍ Verminderung der Redundanz und dadurch...<br />

❍ Verhinderung von Anomalie- und Nullwertproblemen<br />

❐ Vorgehen<br />

❍<br />

❍<br />

schrittweise Aufspaltung der Relationen in neue<br />

Relationen<br />

Aufspaltung muss verlustfrei sein<br />

£ Ursprungsrelation muss durch entsprechende<br />

Abfrageformulierung in Form eines Joins jederzeit<br />

wieder darstellbar sein<br />

AKAD<br />

Die Privat-Hochschulen<br />

119<br />

1. Aufspaltung: Ausgliederung Gastdaten<br />

❐<br />

❐<br />

R.Vermietung<br />

ZiNr Art Ausstattung Miete Dauer<br />

102 EZ DBR 55 12<br />

100 EZ DBF 60 3<br />

102 EZ DBR 55 5<br />

210 DZ DBT 80 5<br />

205 DZ DBFT 100 10<br />

102 EZ DBR 55 2<br />

101 EZ DBT 52 5<br />

215 DZ DT 75 1<br />

210 DZ DBT 80 3<br />

R.Gast<br />

Name Wohnort Strasse<br />

<strong>Müller</strong> Grundhof Aukjer Strasse 17<br />

Paessens Husby Am Polldamm 1A<br />

Dr. Schmidt Schleswig Landberg 18<br />

<strong>Müller</strong>-Lüdenscheid Hagen Am Waldesrand 3A<br />

AKAD Pinneberg Am Bahnhof 10<br />

FH Flensburg Flensburg Kanzleistrasse 91-92<br />

Meier Schleswig Wikingturm 243<br />

Meier Hagen Vomestrasse 12<br />

Timm Kiel Ostufer 93<br />

Problem: Zerlegung nicht verlustfrei<br />

❍ welcher Gast hatte welches Zimmer gemietet?<br />

Aufnahme von Gastattributen in Vermietung nötig<br />

❍ Eindeutigkeit des Attributwertes in Gast, da es Stellvertreterfunktion<br />

in Vermietung übernehmen muss<br />

❍ Name, Name+Wohnort, Name+Wohnort+Strasse nicht eindeutig<br />

❍ Künstliches, eindeutiges Attribut nötig: Kundennummer (KDNR)<br />

AKAD<br />

Die Privat-Hochschulen<br />

120

<strong>Prof</strong>. T. <strong>Müller</strong>/<strong>Prof</strong>. Dr. W. Riggert Seminar Wirtschaftsinformatik Seite 58<br />

1. Aufspaltung: Ausgliederung Gastdaten<br />

R.Vermietung<br />

R.Gast<br />

KdNr ZiNr Art Ausstattung Miete Dauer<br />

100 102 EZ DBR 55 12<br />

100 101 EZ DBT 52 10<br />

101 100 EZ DBF 60 3<br />

102 102 EZ DBR 55 5<br />

103 210 DZ DBT 80 5<br />

104 205 DZ DBFT 100 10<br />

106 102 EZ DBR 55 2<br />

107 101 EZ DBT 52 5<br />

108 215 DZ DT 75 1<br />

109 210 DZ DBT 80 3<br />

❐<br />

❐<br />

KdNr Name Wohnort Strasse<br />

100 <strong>Müller</strong> Grundhof Aukjer Strasse 17<br />

101 Paessens Husby Am Polldamm 1A<br />

102 Dr. Schmidt Schleswig Landberg 18<br />

103 <strong>Müller</strong>-Lüdenscheid Hagen Am Waldesrand 3A<br />

104 AKAD Pinneberg Am Bahnhof 10<br />

105 IBM Stuttgart Watsonstrasse 23<br />

106 FH Flensburg Flensburg Kanzleistrasse 91-92<br />