Kurze Einführung in die Informatik

Kurze Einführung in die Informatik

Kurze Einführung in die Informatik

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

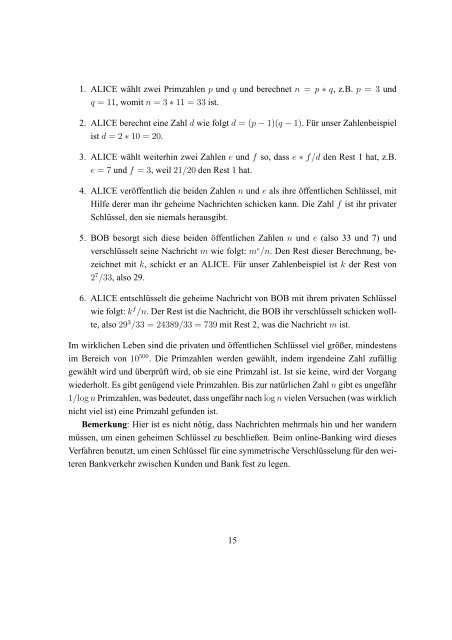

1. ALICE wählt zwei Primzahlen p und q und berechnet n = p ∗ q, z.B. p = 3 und<br />

q = 11, womit n = 3 ∗ 11 = 33 ist.<br />

2. ALICE berechnt e<strong>in</strong>e Zahl d wie folgt d = (p − 1)(q − 1). Für unser Zahlenbeispiel<br />

ist d = 2 ∗ 10 = 20.<br />

3. ALICE wählt weiterh<strong>in</strong> zwei Zahlen e und f so, dass e ∗ f/d den Rest 1 hat, z.B.<br />

e = 7 und f = 3, weil 21/20 den Rest 1 hat.<br />

4. ALICE veröffentlich <strong>die</strong> beiden Zahlen n und e als ihre öffentlichen Schlüssel, mit<br />

Hilfe derer man ihr geheime Nachrichten schicken kann. Die Zahl f ist ihr privater<br />

Schlüssel, den sie niemals herausgibt.<br />

5. BOB besorgt sich <strong>die</strong>se beiden öffentlichen Zahlen n und e (also 33 und 7) und<br />

verschlüsselt se<strong>in</strong>e Nachricht m wie folgt: m e /n. Den Rest <strong>die</strong>ser Berechnung, bezeichnet<br />

mit k, schickt er an ALICE. Für unser Zahlenbeispiel ist k der Rest von<br />

2 7 /33, also 29.<br />

6. ALICE entschlüsselt <strong>die</strong> geheime Nachricht von BOB mit ihrem privaten Schlüssel<br />

wie folgt: k f /n. Der Rest ist <strong>die</strong> Nachricht, <strong>die</strong> BOB ihr verschlüsselt schicken wollte,<br />

also 29 3 /33 = 24389/33 = 739 mit Rest 2, was <strong>die</strong> Nachricht m ist.<br />

Im wirklichen Leben s<strong>in</strong>d <strong>die</strong> privaten und öffentlichen Schlüssel viel größer, m<strong>in</strong>destens<br />

im Bereich von 10 500 . Die Primzahlen werden gewählt, <strong>in</strong>dem irgende<strong>in</strong>e Zahl zufällig<br />

gewählt wird und überprüft wird, ob sie e<strong>in</strong>e Primzahl ist. Ist sie ke<strong>in</strong>e, wird der Vorgang<br />

wiederholt. Es gibt genügend viele Primzahlen. Bis zur natürlichen Zahl n gibt es ungefähr<br />

1/log n Primzahlen, was bedeutet, dass ungefähr nach log n vielen Versuchen (was wirklich<br />

nicht viel ist) e<strong>in</strong>e Primzahl gefunden ist.<br />

Bemerkung: Hier ist es nicht nötig, dass Nachrichten mehrmals h<strong>in</strong> und her wandern<br />

müssen, um e<strong>in</strong>en geheimen Schlüssel zu beschließen. Beim onl<strong>in</strong>e-Bank<strong>in</strong>g wird <strong>die</strong>ses<br />

Verfahren benutzt, um e<strong>in</strong>en Schlüssel für e<strong>in</strong>e symmetrische Verschlüsselung für den weiteren<br />

Bankverkehr zwischen Kunden und Bank fest zu legen.<br />

15