Download als .pdf - Republik

Download als .pdf - Republik

Download als .pdf - Republik

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Schwerpunkt<br />

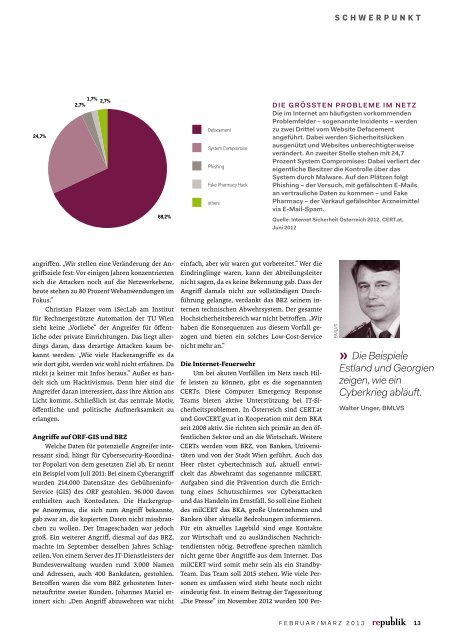

24,7%<br />

1,7% 2,7%<br />

2,7%<br />

68,2%<br />

Defacement<br />

System Compromise<br />

Phishing<br />

Fake Pharmacy Hack<br />

others<br />

Die gröSSten Probleme im Netz<br />

Die im Internet am häufigsten vorkommenden<br />

Problemfelder – sogenannte Incidents – werden<br />

zu zwei Drittel vom Website Defacement<br />

angeführt. Dabei werden Sicherheitslücken<br />

ausgenützt und Websites unberechtigterweise<br />

verändert. An zweiter Stelle stehen mit 24,7<br />

Prozent System Compromises: Dabei verliert der<br />

eigentliche Besitzer die Kontrolle über das<br />

System durch Malware. Auf den Plätzen folgt<br />

Phishing – der Versuch, mit gefälschten E-Mails<br />

an vertrauliche Daten zu kommen – und Fake<br />

Pharmacy – der Verkauf gefälschter Arzneimittel<br />

via E-Mail-Spam.<br />

Quelle: Internet Sicherheit Österreich 2012, CERT.at,<br />

Juni 2012<br />

angriffen. „Wir stellen eine Veränderung der Angriffsziele<br />

fest: Vor einigen Jahren konzentrierten<br />

sich die Attacken noch auf die Netzwerkebene,<br />

heute stehen zu 80 Prozent Webanwendungen im<br />

Fokus.“<br />

Christian Platzer vom iSecLab am Institut<br />

für Rechnergestützte Automation der TU Wien<br />

sieht keine „Vorliebe“ der Angreifer für öffentliche<br />

oder private Einrichtungen. Das liegt allerdings<br />

daran, dass derartige Attacken kaum bekannt<br />

werden. „Wie viele Hackerangriffe es da<br />

wie dort gibt, werden wir wohl nicht erfahren. Da<br />

rückt ja keiner mit Infos heraus.“ Außer es handelt<br />

sich um Hacktivismus. Denn hier sind die<br />

Angreifer daran interessiert, dass ihre Aktion ans<br />

Licht kommt. Schließlich ist das zentrale Motiv,<br />

öffentliche und politische Aufmerksamkeit zu<br />

erlangen.<br />

Angriffe auf ORF-GIS und BRZ<br />

Welche Daten für potenzielle Angreifer interessant<br />

sind, hängt für Cybersecurity-Koordinator<br />

Popolari von dem gesetzten Ziel ab. Er nennt<br />

ein Beispiel vom Juli 2011: Bei einem Cyberangriff<br />

wurden 214.000 Datensätze des Gebühreninfo-<br />

Service (GIS) des ORF gestohlen. 96.000 davon<br />

enthielten auch Kontodaten. Die Hackergruppe<br />

Anonymus, die sich zum Angriff bekannte,<br />

gab zwar an, die kopierten Daten nicht missbrauchen<br />

zu wollen. Der Imageschaden war jedoch<br />

groß. Ein weiterer Angriff, diesmal auf das BRZ,<br />

machte im September desselben Jahres Schlagzeilen.<br />

Von einem Server des IT-Dienstleisters der<br />

Bundesverwaltung wurden rund 3.000 Namen<br />

und Adressen, auch 400 Bankdaten, gestohlen.<br />

Betroffen waren die vom BRZ gehosteten Internetauftritte<br />

zweier Kunden. Johannes Mariel erinnert<br />

sich: „Den Angriff abzuwehren war nicht<br />

einfach, aber wir waren gut vorbereitet.“ Wer die<br />

Eindringlinge waren, kann der Abteilungsleiter<br />

nicht sagen, da es keine Bekennung gab. Dass der<br />

Angriff dam<strong>als</strong> nicht zur vollständigen Durchführung<br />

gelangte, verdankt das BRZ seinem internen<br />

technischen Abwehrsystem. Der gesamte<br />

Hochsicherheitsbereich war nicht betroffen. „Wir<br />

haben die Konsequenzen aus diesem Vorfall gezogen<br />

und bieten ein solches Low-Cost-Service<br />

nicht mehr an.“<br />

Die Internet-Feuerwehr<br />

Um bei akuten Vorfällen im Netz rasch Hilfe<br />

leisten zu können, gibt es die sogenannten<br />

CERTs. Diese Computer Emergency Response<br />

Teams bieten aktive Unterstützung bei IT-Sicherheitsproblemen.<br />

In Österreich sind CERT.at<br />

und GovCERT.gv.at in Kooperation mit dem BKA<br />

seit 2008 aktiv. Sie richten sich primär an den öffentlichen<br />

Sektor und an die Wirtschaft. Weitere<br />

CERTs werden vom BRZ, von Banken, Universitäten<br />

und von der Stadt Wien geführt. Auch das<br />

Heer rüstet cybertechnisch auf, aktuell entwickelt<br />

das Abwehramt das sogenannte milCERT.<br />

Aufgaben sind die Prävention durch die Errichtung<br />

eines Schutzschirmes vor Cyberattacken<br />

und das Handeln im Ernstfall. So soll eine Einheit<br />

des milCERT das BKA, große Unternehmen und<br />

Banken über aktuelle Bedrohungen informieren.<br />

Für ein aktuelles Lagebild sind enge Kontakte<br />

zur Wirtschaft und zu ausländischen Nachrichtendiensten<br />

nötig. Betroffene sprechen nämlich<br />

nicht gerne über Angriffe aus dem Internet. Das<br />

milCERT wird somit mehr sein <strong>als</strong> ein Standby-<br />

Team. Das Team soll 2015 stehen. Wie viele Personen<br />

es umfassen wird steht heute noch nicht<br />

eindeutig fest. In einem Beitrag der Tageszeitung<br />

„Die Presse“ im November 2012 wurden 100 Per<br />

BMLVS<br />

» Die Beispiele<br />

Estland und Georgien<br />

zeigen, wie ein<br />

Cyberkrieg abläuft.<br />

Walter Unger, BMLVS<br />

Februar/März 2013<br />

13