Sicherheitsempfehlung für Cloud Computing Anbieter

Sicherheitsempfehlung für Cloud Computing Anbieter

Sicherheitsempfehlung für Cloud Computing Anbieter

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

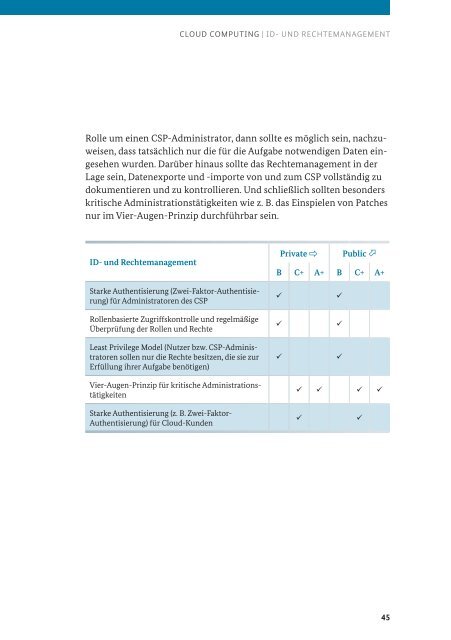

CLOUD COMPUTING | ID- UND RECHTEMANAGEMENT<br />

Rolle um einen CSP-Administrator, dann sollte es möglich sein, nachzuweisen,<br />

dass tatsächlich nur die <strong>für</strong> die Aufgabe notwendigen Daten eingesehen<br />

wurden. Darüber hinaus sollte das Rechtemanagement in der<br />

Lage sein, Datenexporte und -importe von und zum CSP vollständig zu<br />

dokumentieren und zu kontrollieren. Und schließlich sollten besonders<br />

kritischeAdministrationstätigkeitenwiez. B.dasEinspielenvonPatchesnur<br />

im Vier-Augen-Prinzip durchführbar sein.<br />

ID- und Rechtemanagement<br />

Starke Authentisierung (Zwei-Faktor-Authentisierung)<br />

<strong>für</strong> Administratoren des CSP<br />

Rollenbasierte Zugriffskontrolle und regelmäßige<br />

Überprüfung der Rollen und Rechte<br />

Least Privilege Model (Nutzer bzw. CSP-Administratoren<br />

sollen nur die Rechte besitzen, die sie zur<br />

Erfüllung ihrer Aufgabe benötigen)<br />

Vier-Augen-Prinzip <strong>für</strong> kritische Administrationstätigkeiten<br />

StarkeAuthentisierung(z. B.Zwei-Faktor-<br />

Authentisierung) <strong>für</strong> <strong>Cloud</strong>-Kunden<br />

Private � Public �<br />

B C+ A+ B C+ A+<br />

� �<br />

� �<br />

� �<br />

� � � �<br />

� �<br />

45

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)