Sicherheitsempfehlung für Cloud Computing Anbieter

Sicherheitsempfehlung für Cloud Computing Anbieter

Sicherheitsempfehlung für Cloud Computing Anbieter

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

CLOUD COMPUTING | SICHERHEITSPRÜFUNG UND -NACHWEIS<br />

Regelmäßige Sicherheitsüberprüfungen müssen sowohl bei Public als auch<br />

bei Private <strong>Cloud</strong> Diensten durchgeführt werden. Bei Private <strong>Cloud</strong>s können<br />

allerdings typischerweise von den Betreibern die Ergebnisse von Sicherheitsprüfungenwiez.B.PenetrationstestseinfacherandieAnwenderweitergegebenwerden,dadiesesichinnerhalbeinergemeinsamenInstitutionbefnden.<br />

Um die Wirksamkeit vorhandener technischer Sicherheitsmaßnahmen zu<br />

überprüfen, sind Penetrationstests ein erprobtes und geeignetes Vorgehen.<br />

Sie dienen dazu, die Erfolgsaussichten eines vorsätzlichen Angriffs auf<br />

einen Informationsverbund oder ein einzelnes IT-System vorab einzuschätzen<br />

und daraus notwendige ergänzende Sicherheitsmaßnahmen abzuleiten,<br />

bzw. die Wirksamkeit von bereits umgesetzten Sicherheitsmaßnahmen<br />

zu überprüfen. CSPs sollten <strong>für</strong> die von ihnen betriebenen Netze<br />

und Systeme, Anwendungen regelmäßig Penetrationstests durchführen.<br />

Generell müssen alle Formen von Sicherheitsprüfungen von Personen mit<br />

geeignetenQualifkationendurchgeführtwerden.Diesedürfenjedochnicht<br />

an der Erstellung der geprüften Strategien und Konzepte beteiligt<br />

gewesensein,umBetriebsblindheitundKonfiktezuvermeiden.Die<br />

Prüfer bzw. Auditoren müssen möglichst unabhängig und neutral sein.<br />

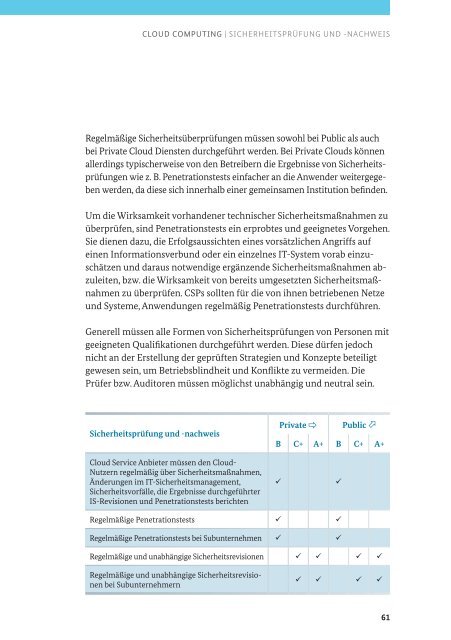

Sicherheitsprüfung und -nachweis<br />

<strong>Cloud</strong> Service <strong>Anbieter</strong> müssen den <strong>Cloud</strong>-<br />

Nutzern regelmäßig über Sicherheitsmaßnahmen,<br />

Änderungen im IT-Sicherheitsmanagement,<br />

Sicherheitsvorfälle, die Ergebnisse durchgeführter<br />

IS-Revisionen und Penetrationstests berichten<br />

Private � Public �<br />

B C+ A+ B C+ A+<br />

� �<br />

Regelmäßige Penetrationstests � �<br />

Regelmäßige Penetrationstests bei Subunternehmen � �<br />

Regelmäßige und unabhängige Sicherheitsrevisionen � � � �<br />

Regelmäßige und unabhängige Sicherheitsrevisionen<br />

bei Subunternehmern<br />

� � � �<br />

61

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)