Estimación de marcas en redes RFID - Posgrado en Ciencias y ...

Estimación de marcas en redes RFID - Posgrado en Ciencias y ...

Estimación de marcas en redes RFID - Posgrado en Ciencias y ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

CAPÍTULO 3. CSMA P-PERSISTENTE: UN PROTOCOLO ANTICOLISIÓN PARA ENTORNOS <strong>RFID</strong> ACTIVOS<br />

3.2. PROTOCOLO CSMA P-PERSISTENTE PARA REDES <strong>RFID</strong> 27<br />

cuando se ti<strong>en</strong>e el primer ciclo <strong>de</strong> i<strong>de</strong>ntificación vacío. De esta manera, aseguramos i<strong>de</strong>ntificar<br />

todas las <strong>marcas</strong> pres<strong>en</strong>tes <strong>en</strong> el área <strong>de</strong> cobertura <strong>de</strong> un lector.<br />

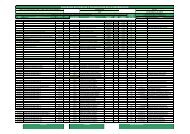

En la Figura 3.3 se pres<strong>en</strong>ta el esquema <strong>de</strong>l funcionami<strong>en</strong>to <strong>de</strong>l protocolo CSMA p-<br />

persist<strong>en</strong>te propuesto. Como se pue<strong>de</strong> observar, la probabilidad <strong>de</strong> selección <strong>de</strong> un slot ti<strong>en</strong><strong>de</strong><br />

a ser mayor hacia los últimos slots <strong>de</strong> la v<strong>en</strong>tana <strong>de</strong> conti<strong>en</strong>da (<strong>de</strong>bido a la distribución Sift),<br />

mi<strong>en</strong>tras que la probabilidad <strong>de</strong> transmisión ti<strong>en</strong><strong>de</strong> a ser mayor hacia los primeros slots.<br />

Límite superior para la<br />

probabilidad <strong>de</strong> selección<br />

<strong>de</strong> la ranura actual<br />

Límite superior<br />

para la probabilidad<br />

<strong>de</strong> transmisión <strong>en</strong> el slot<br />

actual<br />

Periodo<br />

micro-slots<br />

Periodo<br />

micro-slots<br />

Comando <strong>de</strong><br />

I<strong>de</strong>ntificación<br />

ID-Tag i<br />

Comando <strong>de</strong> I<strong>de</strong>ntificación<br />

ACK Tag i<br />

ID-Tag j<br />

Tiempo<br />

Ciclo <strong>de</strong> I<strong>de</strong>ntificación<br />

Figura 3.3: Funcionami<strong>en</strong>to <strong>de</strong>l protocolo CSMA p-persist<strong>en</strong>te con distribución Sift.<br />

A continuación pres<strong>en</strong>tamos el algoritmo que conforma el protocolo propuesto CSMA p-<br />

persist<strong>en</strong>te. A su vez, el algoritmo está conformado por los algoritmos que <strong>de</strong>b<strong>en</strong> implem<strong>en</strong>tar<br />

el “Lector” y las “Marcas” bajo nuestra propuesta: