KOMMUNIKATION IN RECHNERNETZEN ... - Informatik

KOMMUNIKATION IN RECHNERNETZEN ... - Informatik

KOMMUNIKATION IN RECHNERNETZEN ... - Informatik

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

K O MMUNIK AT I ON <strong>IN</strong> <strong>RECHNERNETZEN</strong><br />

• Der Empfänger setzt die Pakete wieder in der richtigen Reihenfolge zusammen. Fehlt ein<br />

Paket, werden die anderen Pakete so lange zwischengespeichert, bis es eingetroffen ist.<br />

Dieses Verfahren stellt sicher, dass auch bei Verlust eines Datenpakets der Austausch korrekt<br />

funktioniert. Würde der Absender nur auf Anfrage des Empfängers die Daten erneut senden,<br />

käme der Datenaustausch nicht zustande, da der Empfänger gar nicht weiß, dass er Daten<br />

erhalten soll, wenn die Pakete verloren gegangen sind. Er kann daher die erneute Sendung<br />

nicht einfordern.<br />

Protokolle für die sichere Datenübertragung:<br />

In der Situation 4 (verbotene Informationsübermittlung während einer Klassenarbeit) ist der<br />

wichtigste Aspekt die sichere Datenübertragung. Durch Verschlüsselung kann erreicht werden,<br />

dass die Daten von unbefugten Dritten nicht gelesen werden können. Hier geht es aber sogar<br />

darum bei der Kommunikation zu verhindern, dass die Kommunikation an sich von einem Dritten<br />

bemerkt wird. Dies bezeichnet man als "Steganografie" 21 . Das ist die Technik des Verbergens<br />

der bloßen Existenz von Nachrichten.<br />

OSI-Schichtenmodell<br />

Es wurden im bisherigen Text schon viele Protokolle erwähnt: Ethernet-Protkoll, Transmission<br />

Control Protocol (TCP), Internet Protocol (Protocol), Hypertext Transfer Protocol (HTTP), File<br />

Transfer Protocol (FTP), usw. Insgesamt gibt es über 500 Protokolle, die bei der<br />

Datenübertragung im Internet eine Rolle spielen.<br />

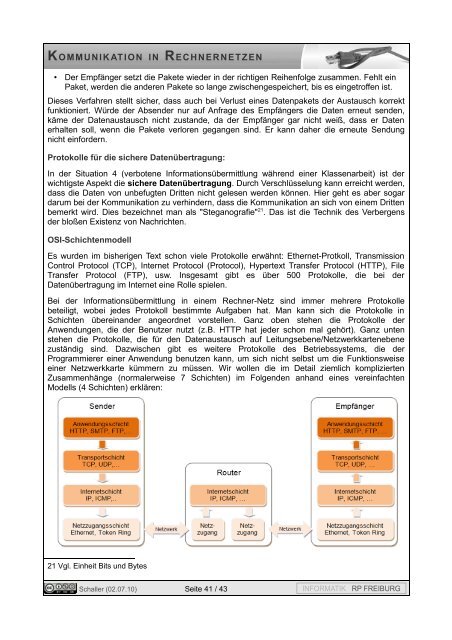

Bei der Informationsübermittlung in einem Rechner-Netz sind immer mehrere Protokolle<br />

beteiligt, wobei jedes Protokoll bestimmte Aufgaben hat. Man kann sich die Protokolle in<br />

Schichten übereinander angeordnet vorstellen. Ganz oben stehen die Protokolle der<br />

Anwendungen, die der Benutzer nutzt (z.B. HTTP hat jeder schon mal gehört). Ganz unten<br />

stehen die Protokolle, die für den Datenaustausch auf Leitungsebene/Netzwerkkartenebene<br />

zuständig sind. Dazwischen gibt es weitere Protokolle des Betriebssystems, die der<br />

Programmierer einer Anwendung benutzen kann, um sich nicht selbst um die Funktionsweise<br />

einer Netzwerkkarte kümmern zu müssen. Wir wollen die im Detail ziemlich komplizierten<br />

Zusammenhänge (normalerweise 7 Schichten) im Folgenden anhand eines vereinfachten<br />

Modells (4 Schichten) erklären:<br />

21 Vgl. Einheit Bits und Bytes<br />

Schaller (02.07.10) Seite 41 / 43 <strong>IN</strong>FORMATIK RP FREIBURG