Eine Einführung in die elementare Zahlentheorie

Eine Einführung in die elementare Zahlentheorie

Eine Einführung in die elementare Zahlentheorie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

4.4 Klassische Kryptographie<br />

Pad genauso wie mit der Vigenere-Chiffre. Oder so, <strong>in</strong>dem wir <strong>die</strong> Buchstaben als Zahlen darstellen<br />

(a = 1...y = 25, z = 0):<br />

(o + T ) mod 26 = (15 + 20) mod 26 = 9 = I<br />

Die Entschlüsselung lautet dann<br />

(n + B) mod 26 = (19 + 2) mod 26 = 21 = P<br />

(26 + I − T ) mod 26 = (26 + 9 − 20) mod 26 = 15 = o<br />

(26 + P − B) mod 26 = (26 − 21 − 2) mod 26 = 19 = n<br />

Nun stellen wir uns vor, wir würden e<strong>in</strong>en sehr langen Brief verschlüsseln. Bedenke, dass jetzt der Schlüssel<br />

genauso großse<strong>in</strong> muss, wieder Brief selbst. Die Entschlüsselung <strong>die</strong>ses Briefes setzt voraus, dass der<br />

Schlüssel dem Empfänger bereits übermittelt wurde. Aber wie will man e<strong>in</strong>en so langen Schlüssel sicher<br />

übermitteln? Über e<strong>in</strong>en Boten? Falls der überhaupt heil ankommt... Über das Internet? Dann können wir<br />

auch gleich e<strong>in</strong>e Postkarte schicken. Wir sehen: Diese Bed<strong>in</strong>gung ist relativ schwer zu erfüllen. E<strong>in</strong> weiteres<br />

„Problem“ <strong>in</strong> der Praxis ergibt sich noch: Der Schlüssel muss e<strong>in</strong>em echten Zufallsprozess entstammen.<br />

E<strong>in</strong> echter Zufallsprozess ist z.B. würfeln oder e<strong>in</strong>e Münze werfen. Computer-Zufallsgeneratoren erzeugen<br />

ke<strong>in</strong>e echten Zufallszahlen. Sie berechne nur <strong>die</strong> Zahlen mit Hilfe e<strong>in</strong>es bestimmten Startwertes. Um<br />

also e<strong>in</strong>en „guten“ Schlüssel zu erhalten, müssen wir vielleicht sehr, sehr oft würfeln. Als Schlüssel wiederum<br />

dürfen wir ke<strong>in</strong>en richtigen Text benutzen, da <strong>die</strong>ser wieder bestimmte statistische Eigenschaften hat.<br />

Die letzte Bed<strong>in</strong>gung sche<strong>in</strong>t auf den ersten Blick ke<strong>in</strong> Problem zu se<strong>in</strong>. Aber das ist weit gefehlt! Selbst<br />

wenn der Schlüsselblock mehrere Gigabytes umfasst, kann e<strong>in</strong> Kryptoanalytiker den Klartext rekonstruieren,<br />

sofern er über mehrere Chiffretexte verfügt, deren Schlüssel sich überschneiden. Dazu verschiebt<br />

er <strong>die</strong> Chiffretexte paarweise gegene<strong>in</strong>ander und zählt <strong>die</strong> Anzahl der Übere<strong>in</strong>stimmungen. Wenn alles<br />

gut läuft, kann der Klartext möglicherweise mit den Methoden zum Knacken der Vigenere-Chiffrierung<br />

erhalten werden. <strong>E<strong>in</strong>e</strong> Frage ist noch ungeklärt: Wieso ist <strong>die</strong>ses Verfahren für <strong>die</strong> heutigen Verhältnisse<br />

so sicher? Die Frage ist relativ leicht zu beantworten: E<strong>in</strong> bestimmter Chiffretext kann mit derselben<br />

Wahrsche<strong>in</strong>lichkeit zu jedem der möglichen Klartexte gleicher Länge gehören. Da jede Schlüsselsequenz<br />

gleich wahrsche<strong>in</strong>lich ist (der Schlüssel muss unbed<strong>in</strong>gt zufällig se<strong>in</strong>!), besitzt e<strong>in</strong> Analytiker ke<strong>in</strong>erlei<br />

Informationen, mit denen der den Chiffretext e<strong>in</strong>er Kryptoanalyse unterziehen könnte. Betrachte wir e<strong>in</strong><br />

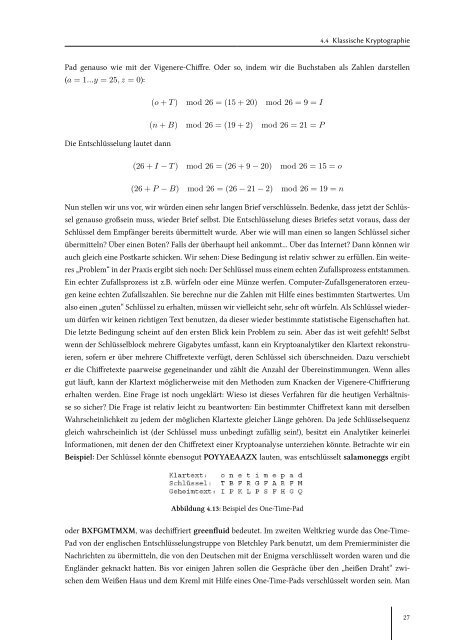

Beispiel: Der Schlüssel könnte ebensogut POYYAEAAZX lauten, was entschlüsselt salamoneggs ergibt<br />

Abbildung 4.13: Beispiel des One-Time-Pad<br />

oder BXFGMTMXM, was dechiffriert greenfluid bedeutet. Im zweiten Weltkrieg wurde das One-Time-<br />

Pad von der englischen Entschlüsselungstruppe von Bletchley Park benutzt, um dem Premierm<strong>in</strong>ister <strong>die</strong><br />

Nachrichten zu übermitteln, <strong>die</strong> von den Deutschen mit der Enigma verschlüsselt worden waren und <strong>die</strong><br />

Engländer geknackt hatten. Bis vor e<strong>in</strong>igen Jahren sollen <strong>die</strong> Gespräche über den „heißen Draht“ zwischen<br />

dem Weißen Haus und dem Kreml mit Hilfe e<strong>in</strong>es One-Time-Pads verschlüsselt worden se<strong>in</strong>. Man<br />

27