- Seite 1 und 2:

Modulhandbuch Wirtschaftsinformatik

- Seite 3 und 4:

Inhaltsverzeichnis Grundlagenverans

- Seite 5 und 6:

• Matthias Felleisen et al.: How

- Seite 7 und 8:

Voraussetzungen Diploma Supplement

- Seite 9 und 10:

Form (als Codeschablonen) transform

- Seite 11 und 12:

Literatur • F.L. Severance: Syste

- Seite 13 und 14:

•Katz, Randy H.: Contemporary Log

- Seite 15 und 16:

Einführung in Human Computer Syste

- Seite 17 und 18:

Einführung in Data and Knowledge E

- Seite 19 und 20:

Einführung in Net Centric Systems

- Seite 21 und 22:

Einführung in Software Engineering

- Seite 23 und 24:

Einführung in Trusted Systems 20-0

- Seite 25 und 26:

Robotik 1 (Grundlagen) 20-00-0020 G

- Seite 27 und 28:

Robotik 2 (Mobilität und Autonomie

- Seite 29 und 30:

Geometrische Methoden des CAE/CAD 2

- Seite 31 und 32:

Voraussetzungen • gute Kenntnisse

- Seite 33 und 34:

Optimierung statischer und dynamisc

- Seite 35 und 36:

Robotik-Projekt 20-00-0248 Gebiet:

- Seite 37 und 38:

Integriertes Robotik Projekt 20-00-

- Seite 39 und 40:

Physikalisch basierte Simulation 20

- Seite 41 und 42:

Simulation deformierbarer Modelle i

- Seite 43 und 44:

Programmierung paralleler Rechnerar

- Seite 45 und 46:

Lernende Roboter 20-00-0629 Gebiet:

- Seite 47 und 48:

Lernende Roboter 20-00-0636 Gebiet:

- Seite 49 und 50:

• Internet Robo-Agent • Floatin

- Seite 51 und 52:

• Methoden zur Modellbildung •E

- Seite 53 und 54:

Kompetenzen Ziel der Vorlesung ist

- Seite 55 und 56:

Literatur Voraussetzungen •Digita

- Seite 57 und 58:

CAE-Projekt-Praktikum 20-00-0232 Ge

- Seite 59 und 60:

Adaptive Computersysteme 20-00-0274

- Seite 61 und 62:

Hardwaremodellierungssprachen 20-00

- Seite 63 und 64:

Modulhandbuch Informatik 63

- Seite 65 und 66:

Praktikum Optimierende Compiler 20-

- Seite 67 und 68:

Modulhandbuch Informatik 67

- Seite 69 und 70:

CAE-Projekt-Praktikum 20-00-0530 Ge

- Seite 71 und 72:

Power Analyse von Blockchiffren 20-

- Seite 73 und 74:

Praktikum in der Lehre zu Technisch

- Seite 75 und 76:

Compiler II: Optimierung 20-00-0634

- Seite 77 und 78:

Modulhandbuch Informatik 77

- Seite 79 und 80:

Voraussetzungen Diploma Supplement

- Seite 81 und 82:

Voraussetzungen Diploma Supplement

- Seite 83 und 84:

Seminar aus Maschinellem Lernen 20-

- Seite 85 und 86:

Effiziente Graphenalgorithmen 20-00

- Seite 87 und 88:

Voraussetzungen Einfuehrung in Data

- Seite 89 und 90:

Digitale Spiele - Anwendungsgebiet

- Seite 91 und 92:

Data und Web Mining 20-00-0348 Gebi

- Seite 93 und 94:

Denken, hat sich das Gebiet seither

- Seite 95 und 96:

Literatur Voraussetzungen •Introd

- Seite 97 und 98:

Neuronale Netze 20-00-0413 Gebiet:

- Seite 99 und 100:

Kompetenzen •Verstehen und Anwend

- Seite 101 und 102:

Semantik im Automatischen Sprachver

- Seite 103 und 104:

Persistant Storage - Datenstrukture

- Seite 105 und 106:

Voraussetzungen Grundlegende Algori

- Seite 107 und 108:

Veranstaltungswebsite: http://www.u

- Seite 109 und 110:

Voraussetzungen Diploma Supplement

- Seite 111 und 112:

Praktikum in der Lehre Knowledge En

- Seite 113 und 114:

•Vergleichende Auswertungen unter

- Seite 115 und 116:

Voraussetzungen Diploma Supplement

- Seite 117 und 118: Foundations of Language Technology

- Seite 119 und 120: Distributed Reactive Software Syste

- Seite 121 und 122: Business Intelligence and Data Ware

- Seite 123 und 124: Text Analytics 20-00-0596 Gebiet: D

- Seite 125 und 126: Database Administration Praktikum 2

- Seite 127 und 128: Praktikum Semantic Web 20-00-0639 G

- Seite 129 und 130: Literatur [Hermes(1971)] Hermes, H.

- Seite 131 und 132: Termersetzungssysteme 20-00-0094 Ge

- Seite 133 und 134: Ausgewählte effiziente Algorithmen

- Seite 135 und 136: Praktikum Algorithmen 20-00-0189 Ge

- Seite 137 und 138: Grundlagen des KI Planens 20-00-021

- Seite 139 und 140: Quantenberechnungen 20-00-0255 Gebi

- Seite 141 und 142: Praktikum Algorithmen II (Vertiefun

- Seite 143 und 144: Praktikum in der Lehre - Allgemeine

- Seite 145 und 146: Praktikum in der Lehre - Allgemeine

- Seite 147 und 148: Voraussetzungen Informatik- und Mat

- Seite 149 und 150: Algorithmik Projekt 20-00-0374 Gebi

- Seite 151 und 152: Modulhandbuch Informatik 151

- Seite 153 und 154: Algorithmische Modellierung zur Ers

- Seite 155 und 156: Literatur Wird in der Vorbesprechun

- Seite 157 und 158: Voraussetzungen •Programmierkennt

- Seite 159 und 160: Komplexitätstheorie 20-00-0432 Geb

- Seite 161 und 162: • Fixpunktarithmetik • Lineare

- Seite 163 und 164: Tools und Methoden zur Fehlersuche

- Seite 165 und 166: Sprachfamilien und Ihre Charakteris

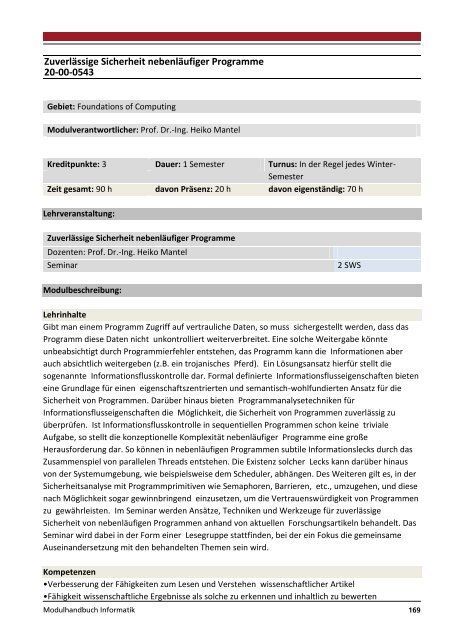

- Seite 167: Algorithmen zum Graphendesign 20-00

- Seite 171 und 172: Praktikum in der Lehre zu GdI III 2

- Seite 173 und 174: Ferien Workshop Informatik 20-00-05

- Seite 175 und 176: Praktikum in der Lehre 2 20-00-0574

- Seite 177 und 178: Current Topics in Usage Control 20-

- Seite 179 und 180: Theorie reellen Rechnens 20-00-0602

- Seite 181 und 182: Algorithmen und Komplexität 20-00-

- Seite 183 und 184: Seminar - Softwaresicherheit für m

- Seite 185 und 186: Graphische Datenverarbeitung I 20-0

- Seite 187 und 188: Bildverarbeitung 20-00-0155 Gebiet:

- Seite 189 und 190: Computer Vision 20-00-0157 Gebiet:

- Seite 191 und 192: Voraussetzungen Empfohlen: Grundlag

- Seite 193 und 194: Digital Storytelling 20-00-0199 Geb

- Seite 195 und 196: Spielerische Edutainment-Anwendunge

- Seite 197 und 198: Augmented Reality and Computer Visi

- Seite 199 und 200: Graphische Informationssysteme 20-0

- Seite 201 und 202: Literatur Voraussetzungen Vordiplom

- Seite 203 und 204: Graphische Datenverarbeitung 20-00-

- Seite 205 und 206: Voraussetzungen Vordiplom Informati

- Seite 207 und 208: Informationsvisualisierung und Visu

- Seite 209 und 210: Geometrische Modellierung 20-00-029

- Seite 211 und 212: Digital Storytelling Seminar 20-00-

- Seite 213 und 214: Visualisierung und Animation von Al

- Seite 215 und 216: Serious Games 20-00-0366 Gebiet: Hu

- Seite 217 und 218: Multimodal Software Engineering (TK

- Seite 219 und 220:

Ambient Intelligence 20-00-0390 Geb

- Seite 221 und 222:

Kardiologie - Von der Bildgebung zu

- Seite 223 und 224:

Computergraphik in der Krebstherapi

- Seite 225 und 226:

Programmierung Massiv-Paralleler Pr

- Seite 227 und 228:

Interaktion in Virtuellen Welten 20

- Seite 229 und 230:

Aktuelle Trends in Medical Computin

- Seite 231 und 232:

Geometric Computing 20-00-0471 Gebi

- Seite 233 und 234:

Capturing Reality - Digitalisierung

- Seite 235 und 236:

Java Spiele-Framework 20-00-0522 Ge

- Seite 237 und 238:

Voraussetzungen Diploma Supplement

- Seite 239 und 240:

Fortgeschrittene Programmierung ein

- Seite 241 und 242:

Probleme in Computergraphik und Com

- Seite 243 und 244:

Advanced User Interfaces 20-00-0570

- Seite 245 und 246:

Fortgeschrittene Themen in der Comp

- Seite 247 und 248:

Visualisierung und interaktive Anal

- Seite 249 und 250:

QoS - Dienstgüte in Telekommunikat

- Seite 251 und 252:

Literatur Voraussetzungen Grundlege

- Seite 253 und 254:

TK2: Web Engineering, Web Cooperati

- Seite 255 und 256:

Peer-to-Peer und Grid Computing 20-

- Seite 257 und 258:

Voraussetzungen Kanonik Net Centric

- Seite 259 und 260:

Modulhandbuch Informatik 259

- Seite 261 und 262:

Internet - Praktikum Telekooperatio

- Seite 263 und 264:

Voraussetzungen Allgemeine Informat

- Seite 265 und 266:

Wireless Sensor Networks 20-00-0313

- Seite 267 und 268:

Voice User Interface Design 20-00-0

- Seite 269 und 270:

Projektpraktikum Telekooperation 20

- Seite 271 und 272:

Sprachkommunikationssysteme 20-00-0

- Seite 273 und 274:

Voraussetzungen Solide Kenntnisse i

- Seite 275 und 276:

•Christian Ullenboom: Java ist au

- Seite 277 und 278:

Literatur Die Literatur besteht aus

- Seite 279 und 280:

Seminar: Selected Topics in P2P Res

- Seite 281 und 282:

Forschungsprojekt Telekooperation 2

- Seite 283 und 284:

Seminar TK: Security, Privacy and T

- Seite 285 und 286:

Peer-to-Peer Video-Streaming 20-00-

- Seite 287 und 288:

Literatur Voraussetzungen • Kennt

- Seite 289 und 290:

•Wie können Programmiersprachen

- Seite 291 und 292:

Software Engineering - Requirements

- Seite 293 und 294:

Software Engineering - Projekt 20-0

- Seite 295 und 296:

Kryptographie 20-00-0105 Gebiet: So

- Seite 297 und 298:

•Verständnis des Zusammenhangs v

- Seite 299 und 300:

Design und Implementierung moderner

- Seite 301 und 302:

Themen der Modellierung 20-00-0224

- Seite 303 und 304:

Virtuelle Maschinen 20-00-0256 Gebi

- Seite 305 und 306:

Implementierung von Programmierspra

- Seite 307 und 308:

Modulhandbuch Informatik 307

- Seite 309 und 310:

Literatur Voraussetzungen Kenntniss

- Seite 311 und 312:

Formal fundierte Softwaretechnik (P

- Seite 313 und 314:

Voraussetzungen • Software Engine

- Seite 315 und 316:

Softwaresystemtechnologie 20-00-040

- Seite 317 und 318:

Entwicklung von Lehr- und Lernsoftw

- Seite 319 und 320:

Speicherverwaltung und Speicherbere

- Seite 321 und 322:

Voraussetzungen •Verständnis von

- Seite 323 und 324:

Objektorientierung in Reinkultur 20

- Seite 325 und 326:

Teamleitung im Bachelorpraktikum 20

- Seite 327 und 328:

Softwareentwicklung mit formalen Me

- Seite 329 und 330:

Public-Key-Infrastrukturen 20-00-00

- Seite 331 und 332:

Einführung in die Kryptographie 20

- Seite 333 und 334:

IT-Sicherheits-Management 20-00-008

- Seite 335 und 336:

Sicherheit in Multimedia Systemen u

- Seite 337 und 338:

Kompetenzen • Wichtige Verfahren

- Seite 339 und 340:

MozPETs - Internet Privacy Technolo

- Seite 341 und 342:

Operating Systems 20-00-0175 Gebiet

- Seite 343 und 344:

IT Sicherheit 20-00-0220 Gebiet: Tr

- Seite 345 und 346:

Sicherheit in mobilen AdHoc Netzen

- Seite 347 und 348:

Secure and Reliable OS 20-00-0352 G

- Seite 349 und 350:

Secure Operating Systems 20-00-0414

- Seite 351 und 352:

Ausgewählte Themen der Kryptograph

- Seite 353 und 354:

Sicherheitskonzepte im Eisenbahnbet

- Seite 355 und 356:

Modulhandbuch Informatik 355

- Seite 357 und 358:

Praktikum Informationstheorie und I

- Seite 359 und 360:

Literatur Voraussetzungen Einführu

- Seite 361 und 362:

Seminar Measuring Security and Trus

- Seite 363 und 364:

Seminar Progress in Applied Cryptog

- Seite 365 und 366:

Voraussetzungen Solide Kenntnisse i

- Seite 367 und 368:

Die Studierenden erarbeiten sich Wi

- Seite 369 und 370:

Digital Forensics 20-00-0520 Gebiet

- Seite 371 und 372:

Literatur Voraussetzungen Trusted S

- Seite 373 und 374:

Literatur Voraussetzungen Notwendig

- Seite 375 und 376:

Implementing Secure & Reliable Soft

- Seite 377 und 378:

IT-Sicherheit Forschungsprojekt 20-

- Seite 379 und 380:

Winning the iCTF 20-00-0559 Gebiet:

- Seite 381 und 382:

Literatur Ausgewählte Standardwerk

- Seite 383 und 384:

Sicherheitsmodelle in der Kryptogra

- Seite 385 und 386:

Embedded System Security 20-00-0581

- Seite 387 und 388:

Voraussetzungen Grundlegende Kurse

- Seite 389 und 390:

Praktikum 1: Praktikum Seitenkanala

- Seite 391 und 392:

Privacy Enhancing Technolgies 20-00

- Seite 393 und 394:

Implementierung in Forensik und Med

- Seite 395 und 396:

Security requirements engineering 2

- Seite 397 und 398:

Cryptographic Engineering 20-00-061

- Seite 399 und 400:

Angriffe und Protokollanalysen auf

- Seite 401 und 402:

Privacy by Design 20-00-0623 Gebiet

- Seite 403:

Modulhandbuch Informatik 403