IT Management Mai/Juni 2020

Die digitale Transformation schreitet mit Siebenmeilenstiefeln voran, die Künstliche Intelligenz dringt in alle Fachgebiete vor, neue Technologien wie Blockchain und Internet-of-Things bilden die Basis für neue Geschäftsmodelle. Und das Vertrauen der Kunden und Lieferanten setzt eine stabile IT-Sicherheit im Unternehmen voraus. it management hilft Lesern in diesem vielschichtigen Umfeld die richtigen Entscheidungen für die Enterprise IT zu treffen.

Die digitale Transformation schreitet mit Siebenmeilenstiefeln voran, die Künstliche Intelligenz dringt in alle Fachgebiete vor, neue Technologien wie Blockchain und Internet-of-Things bilden die Basis für neue Geschäftsmodelle. Und das Vertrauen der Kunden und Lieferanten setzt eine stabile IT-Sicherheit im Unternehmen voraus.

it management hilft Lesern in diesem vielschichtigen Umfeld die richtigen Entscheidungen für die Enterprise IT zu treffen.

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>IT</strong> SECUR<strong>IT</strong>Y | 23<br />

Auch durch die damit mögliche Priorisierung<br />

können Patch-Prozesse entscheidend<br />

optimiert werden.<br />

Ein umfassendes intelligentes Smart-<br />

Vulnerability-<strong>Management</strong>system bein-<br />

haltet:<br />

Visibility: Erfassung aller Kompo-<br />

nenten des OT-Netzwerkes inklusive<br />

detaillierter liert<br />

Informationen über Auf<br />

-<br />

bau, eingesetzte Softwareversionen,<br />

Module, genutzte Protokolle<br />

Identifizierung: Echtzeit-Vulnerability-Informationen<br />

in einer zentralen<br />

Datenbank<br />

Priorisierung: eine anforderungsspezifische<br />

Schwachstellen-Klassifizierung<br />

<strong>Management</strong>: Maßnahmen-Tracking,<br />

Echtzeitreports, Dash-boards<br />

und Charts<br />

Audit: Auditierbare Prozesse von der<br />

Schwachstellen-Identifizierung bis zur<br />

-Beseitigung<br />

Vulnerability-Threat-Korrelation<br />

In der Office-<strong>IT</strong>-Welt gilt als Gebot,<br />

Schwachstellen mit Patches zeitnah zu<br />

schließen. In den OT-Netzen ist die pauschale<br />

Empfehlung, alle Komponenten immer<br />

zu aktualisieren praktisch nicht umsetz-<br />

bar. Die Transparenz und die Kenntnis<br />

der bestehenden Risiken und Vulnerabilities<br />

ist hier der ausschlaggebende Faktor,<br />

um mittels risikobasierter Netzwerksegmentierung,<br />

OT-Angriffserkennung, der<br />

Erkennung von Veränderungen in der Infrastruktur<br />

und kontrolliertem Zugriff auf<br />

das Netzwerk auch von extern Maßnahmen<br />

umzusetzen, die den Betrieb der Anlage<br />

nicht stören, aber das Sicherheitsniveau<br />

verbessern. Hier sind nicht nur Fertigungsunternehmen<br />

gefordert, sondern<br />

auch die Hersteller von PLCs, RTUs, Sensoren<br />

und Aktoren. Sie müssen bei der Produktentwicklung<br />

von Anfang an nach dem<br />

Security-by-Design vorgehen: Bereits die<br />

fachliche Anforderungsanalyse sollte die<br />

aktuell mit Geräten verbundenen Sicher-<br />

heitsrisiken berücksichtigen, aber auch<br />

solche, die im weiteren Lebenszyklus auf-<br />

treten könnten. Die IEC 62443, eine inter-<br />

nationale Normenreihe zu industriellen<br />

Kommunikationsnetzen, bietet hier eine<br />

gute Basis. Eine Zertifizierung der Produkte<br />

nach diesem Standard ist möglich und ein<br />

Wettbewerbsvorteil für jeden Hersteller.<br />

Christian Koch<br />

PHISHING<br />

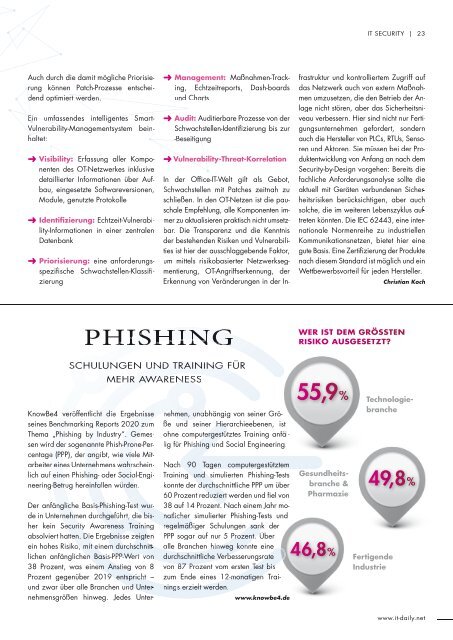

WER IST DE<br />

M GR<br />

ÖS<br />

STEN<br />

RI<br />

SIKO<br />

AUS<br />

GESE<br />

TZ<br />

T?<br />

SCHULUNGEN UND TRAINING FÜR<br />

MEHR AWARENESS<br />

KnowBe4 veröffentlicht die Ergebnisse<br />

seines Benchmarking Reports <strong>2020</strong> zum<br />

Thema „Phishing by Industry“. Gemes<br />

-<br />

sen wird der<br />

sogenannte n Phish-Prone-Per<br />

h-Pron r-<br />

centage e (PPP), der angibt, wie viele Mit<br />

-<br />

arbeiter er eines Unternehmens wahrschein-<br />

lich auf einen Phishing- hing-<br />

oder Social-Engi-<br />

neering-Betrug hereinfallen einfa würden.<br />

Der anfängliche nglich Basis-Phishing-Test wur-<br />

de in Unternehmen durchgeführt, die bisher<br />

kein Security Awareness Training<br />

absolviert hatten. Die<br />

Ergebnisse zeigtene<br />

ein hohes Risiko, mit einem durchschnitt-t<br />

lichen anfänglichen Basis-PPP-Wert von<br />

38 Prozent, was einem em Anstieg<br />

von 8<br />

Prozent gegenüber 2019 entspricht<br />

–<br />

und zwar über alle Branchen und Unter<br />

-<br />

nehmensgrößen hinweg. Jedes Unter<br />

-<br />

nehmen, unabhängig von seiner Grö-<br />

ße und seiner Hierarchieebenen, ist<br />

ohne computergestütztes Training anfäl-<br />

lig für Phishing und Social Engineering.<br />

Nach 90 Tagen computergestütztem<br />

Training und simulierten Phishing-Tests<br />

konnte der durchschnittliche PPP um über<br />

60 Prozent reduziert rt werden und fiel von<br />

38 auf 14 Prozent. Nach einem Jahr mo-<br />

natlicher simulierter Phishing-Tests und<br />

regelmäßiger Schulungen n sank der<br />

PPP sogar auf nur 5 Prozent. Über<br />

alle Branchen hinweg konnte eine<br />

durchschnittliche Verbesserungsrat<br />

srate<br />

von 87 Prozent vom ersten Test bis<br />

zum Ende eines 12-monatigen Trai-<br />

nings erzielt werden.<br />

www.knowbe4.de<br />

46,8 %<br />

%<br />

Gesundheitsbranche<br />

&<br />

Pharmazie<br />

Technologiebranche<br />

Fertigende<br />

Industrie<br />

%<br />

www.it-daily.net