"Zero Trust redefine la ciberseguridad" Mayo 2022

Metodologías y propuestas para replantear estrategias de ciberseguridad basadas en el concepto Zero Trust o Confianza Cero.

Metodologías y propuestas para replantear estrategias de ciberseguridad basadas en el concepto Zero Trust o Confianza Cero.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

EFLECTOR<br />

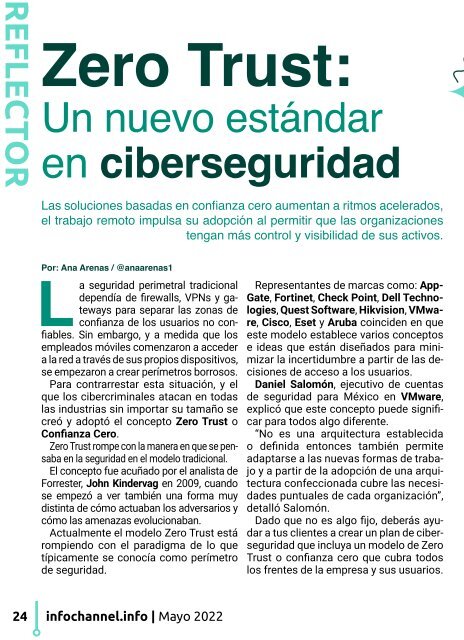

<strong>Zero</strong> <strong>Trust</strong>:<br />

Un nuevo estándar<br />

en ciberseguridad<br />

EFLECTOR<br />

Las soluciones basadas en confianza cero aumentan a ritmos acelerados,<br />

el trabajo remoto impulsa su adopción al permitir que <strong>la</strong>s organizaciones<br />

tengan más control y visibilidad de sus activos.<br />

Por: Ana Arenas / @anaarenas1<br />

La seguridad perimetral tradicional<br />

dependía de firewalls, VPNs y gateways<br />

para separar <strong>la</strong>s zonas de<br />

confianza de los usuarios no confiables.<br />

Sin embargo, y a medida que los<br />

empleados móviles comenzaron a acceder<br />

a <strong>la</strong> red a través de sus propios dispositivos,<br />

se empezaron a crear perímetros borrosos.<br />

Para contrarrestar esta situación, y el<br />

que los cibercriminales atacan en todas<br />

<strong>la</strong>s industrias sin importar su tamaño se<br />

creó y adoptó el concepto <strong>Zero</strong> <strong>Trust</strong> o<br />

Confianza Cero.<br />

<strong>Zero</strong> <strong>Trust</strong> rompe con <strong>la</strong> manera en que se pensaba<br />

en <strong>la</strong> seguridad en el modelo tradicional.<br />

El concepto fue acuñado por el analista de<br />

Forrester, John Kindervag en 2009, cuando<br />

se empezó a ver también una forma muy<br />

distinta de cómo actuaban los adversarios y<br />

cómo <strong>la</strong>s amenazas evolucionaban.<br />

Actualmente el modelo <strong>Zero</strong> <strong>Trust</strong> está<br />

rompiendo con el paradigma de lo que<br />

típicamente se conocía como perímetro<br />

de seguridad.<br />

Representantes de marcas como: App-<br />

Gate, Fortinet, Check Point, Dell Technologies,<br />

Quest Software, Hikvision, VMware,<br />

Cisco, Eset y Aruba coinciden en que<br />

este modelo establece varios conceptos<br />

e ideas que están diseñados para minimizar<br />

<strong>la</strong> incertidumbre a partir de <strong>la</strong>s decisiones<br />

de acceso a los usuarios.<br />

Daniel Salomón, ejecutivo de cuentas<br />

de seguridad para México en VMware,<br />

explicó que este concepto puede significar<br />

para todos algo diferente.<br />

“No es una arquitectura establecida<br />

o definida entonces también permite<br />

adaptarse a <strong>la</strong>s nuevas formas de trabajo<br />

y a partir de <strong>la</strong> adopción de una arquitectura<br />

confeccionada cubre <strong>la</strong>s necesidades<br />

puntuales de cada organización”,<br />

detalló Salomón.<br />

Dado que no es algo fijo, deberás ayudar<br />

a tus clientes a crear un p<strong>la</strong>n de ciberseguridad<br />

que incluya un modelo de <strong>Zero</strong><br />

<strong>Trust</strong> o confianza cero que cubra todos<br />

los frentes de <strong>la</strong> empresa y sus usuarios.<br />

24 infochannel.info | <strong>Mayo</strong> <strong>2022</strong><br />

<strong>Mayo</strong> <strong>2022</strong> | infochannel.info<br />

25