Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Os atuais riscos da Engenharia Social<br />

Os Riscos das Redes Sociais<br />

Não há como negar que as redes sociais vêm revolucionando as<br />

comunicações entre empresas e consumidores, mais ainda, está<br />

mudando a forma com que as pessoas interagem com os amigos<br />

e família de uma forma geral. Entretanto, assim como toda ferramenta<br />

que é criada para uma determinada finalidade, pode também<br />

se tornar uma arma contra o próprio usuário, caso não seja<br />

manuseada com responsabilidade. O que é possível notar é que as<br />

redes sociais estão cada vez mais sendo usadas para obtenção de<br />

informações de usuários para diversos fins, entre eles podemos<br />

citar comprometimento da privacidade, estabelecer perfil para fins<br />

maliciosos, obter informações de preferências (restaurante onde<br />

almoça, lugares que frequenta, etc.) e localização geográfica.<br />

Existem diversos programas na Internet já disponíveis para<br />

facilmente criar um perfil do usuário baseado nas localidades<br />

de onde ele frequenta (devido a serviços de localização como o<br />

Foursquare), rotinas e hábitos mais comuns (informação que pode<br />

ser obtida através dos posts do Twitter) até mesmo, em alguns<br />

casos extremos, obtenção de informações pessoais (como data de<br />

nascimento e telefone), através de redes sociais como o Facebook.<br />

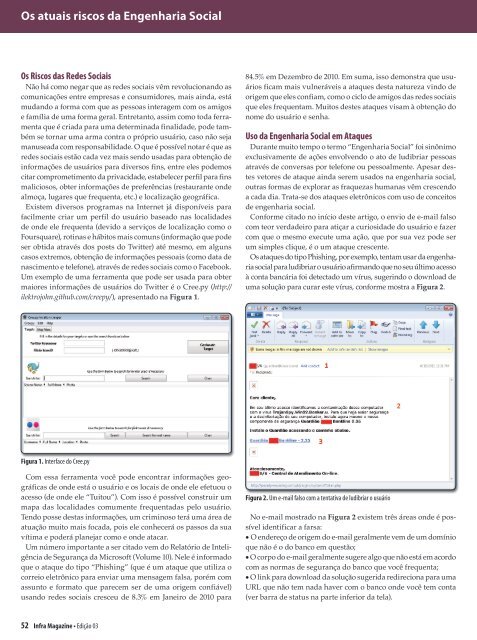

Um exemplo de uma ferramenta que pode ser usada para obter<br />

maiores informações de usuários do Twitter é o Cree.py (http://<br />

ilektrojohn.github.com/creepy/), apresentado na Figura 1.<br />

Figura 1. Interface do Cree.py<br />

Com essa ferramenta você pode encontrar informações geográficas<br />

de onde está o usuário e os locais de onde ele efetuou o<br />

acesso (de onde ele “Tuitou”). Com isso é possível construir um<br />

mapa das localidades comumente frequentadas pelo usuário.<br />

Tendo posse destas informações, um criminoso terá uma área de<br />

atuação muito mais focada, pois ele conhecerá os passos da sua<br />

vítima e poderá planejar como e onde atacar.<br />

Um número importante a ser citado vem do Relatório de Inteligência<br />

de Segurança da Microsoft (Volume 10). Nele é informado<br />

que o ataque do tipo “Phishing” (que é um ataque que utiliza o<br />

correio eletrônico para enviar uma mensagem falsa, porém com<br />

assunto e formato que parecem ser de uma origem confiável)<br />

usando redes sociais cresceu de 8.3% em Janeiro de 2010 para<br />

52 Infra Magazine • Edição 03<br />

84.5% em Dezembro de 2010. Em suma, isso demonstra que usuários<br />

ficam mais vulneráveis a ataques desta natureza vindo de<br />

origem que eles confiam, como o ciclo de amigos das redes sociais<br />

que eles frequentam. Muitos destes ataques visam à obtenção do<br />

nome do usuário e senha.<br />

Uso da Engenharia Social em Ataques<br />

Durante muito tempo o termo “Engenharia Social” foi sinônimo<br />

exclusivamente de ações envolvendo o ato de ludibriar pessoas<br />

através de conversas por telefone ou pessoalmente. Apesar destes<br />

vetores de ataque ainda serem usados na engenharia social,<br />

outras formas de explorar as fraquezas humanas vêm crescendo<br />

a cada dia. Trata-se dos ataques eletrônicos com uso de conceitos<br />

de engenharia social.<br />

Conforme citado no início deste artigo, o envio de e-mail falso<br />

com teor verdadeiro para atiçar a curiosidade do usuário e fazer<br />

com que o mesmo execute uma ação, que por sua vez pode ser<br />

um simples clique, é o um ataque crescente.<br />

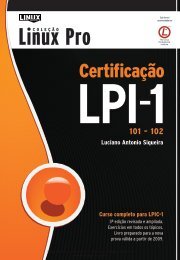

Os ataques do tipo Phishing, por exemplo, tentam usar da engenharia<br />

social para ludibriar o usuário afirmando que no seu último acesso<br />

à conta bancária foi detectado um vírus, sugerindo o download de<br />

uma solução para curar este vírus, conforme mostra a Figura 2.<br />

Figura 2. Um e-mail falso com a tentativa de ludibriar o usuário<br />

No e-mail mostrado na Figura 2 existem três áreas onde é possível<br />

identificar a farsa:<br />

• O endereço de origem do e-mail geralmente vem de um domínio<br />

que não é o do banco em questão;<br />

• O corpo do e-mail geralmente sugere algo que não está em acordo<br />

com as normas de segurança do banco que você frequenta;<br />

• O link para download da solução sugerida redireciona para uma<br />

URL que não tem nada haver com o banco onde você tem conta<br />

(ver barra de status na parte inferior da tela).