Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Diferentemente da conexão discada, esta<br />

solução era conhecida por ter velocidades<br />

maiores e por ser dedicada tinha um custo<br />

normalmente fixo, independente do tempo<br />

ou dados trafegados.<br />

Infelizmente ela compartilhava com<br />

a conexão discada uma característica<br />

negativa (custo elevado) e trazia uma<br />

desvantagem só sua: falta de mobilidade.<br />

Como a conexão era dedicada, ambos os<br />

pontos tinham que ser fixos, o que era<br />

perfeitamente aceitável para uma ligação<br />

entre matriz e filial, mas não realista para<br />

a força de trabalho móvel.<br />

A verdadeira alternativa para o nosso<br />

ambiente veio com a adoção das características<br />

positivas de ambas as soluções com<br />

um novo ingrediente à época: a Internet.<br />

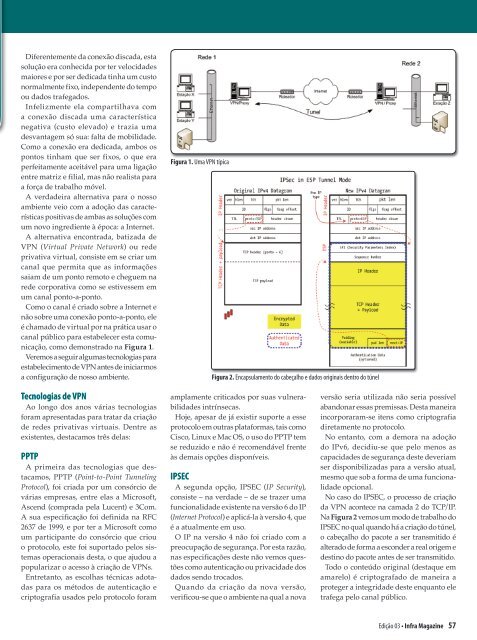

A alternativa encontrada, batizada de<br />

VPN (Virtual Private Network) ou rede<br />

privativa virtual, consiste em se criar um<br />

canal que permita que as informações<br />

saiam de um ponto remoto e cheguem na<br />

rede corporativa como se estivessem em<br />

um canal ponto-a-ponto.<br />

Como o canal é criado sobre a Internet e<br />

não sobre uma conexão ponto-a-ponto, ele<br />

é chamado de virtual por na prática usar o<br />

canal público para estabelecer esta comunicação,<br />

como demonstrado na Figura 1.<br />

Veremos a seguir algumas tecnologias para<br />

estabelecimento de VPN antes de iniciarmos<br />

a configuração de nosso ambiente.<br />

<strong>Tecnologia</strong>s de VPN<br />

Ao longo dos anos várias tecnologias<br />

foram apresentadas para tratar da criação<br />

de redes privativas virtuais. Dentre as<br />

existentes, destacamos três delas:<br />

PPTP<br />

A primeira das tecnologias que destacamos,<br />

PPTP (Point-to-Point Tunneling<br />

Protocol), foi criada por um consórcio de<br />

várias empresas, entre elas a Microsoft,<br />

Ascend (comprada pela Lucent) e 3Com.<br />

A sua especificação foi definida na RFC<br />

2637 de 1999, e por ter a Microsoft como<br />

um participante do consórcio que criou<br />

o protocolo, este foi suportado pelos sistemas<br />

operacionais desta, o que ajudou a<br />

popularizar o acesso à criação de VPNs.<br />

Entretanto, as escolhas técnicas adotadas<br />

para os métodos de autenticação e<br />

criptografia usados pelo protocolo foram<br />

Figura 1. Uma VPN típica<br />

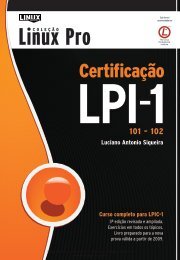

Figura 2. Encapsulamento do cabeçalho e dados originais dentro do túnel<br />

amplamente criticados por suas vulnerabilidades<br />

intrínsecas.<br />

Hoje, apesar de já existir suporte a esse<br />

protocolo em outras plataformas, tais como<br />

Cisco, Linux e Mac OS, o uso do PPTP tem<br />

se reduzido e não é recomendável frente<br />

às demais opções disponíveis.<br />

IPSEC<br />

A segunda opção, IPSEC (IP Security),<br />

consiste – na verdade – de se trazer uma<br />

funcionalidade existente na versão 6 do IP<br />

(Internet Protocol) e aplicá-la à versão 4, que<br />

é a atualmente em uso.<br />

O IP na versão 4 não foi criado com a<br />

preocupação de segurança. Por esta razão,<br />

nas especificações deste não vemos questões<br />

como autenticação ou privacidade dos<br />

dados sendo trocados.<br />

Quando da criação da nova versão,<br />

verificou-se que o ambiente na qual a nova<br />

versão seria utilizada não seria possível<br />

abandonar essas premissas. Desta maneira<br />

incorporaram-se itens como criptografia<br />

diretamente no protocolo.<br />

No entanto, com a demora na adoção<br />

do IPv6, decidiu-se que pelo menos as<br />

capacidades de segurança deste deveriam<br />

ser disponibilizadas para a versão atual,<br />

mesmo que sob a forma de uma funcionalidade<br />

opcional.<br />

No caso do IPSEC, o processo de criação<br />

da VPN acontece na camada 2 do TCP/IP.<br />

Na Figura 2 vemos um modo de trabalho do<br />

IPSEC no qual quando há a criação do túnel,<br />

o cabeçalho do pacote a ser transmitido é<br />

alterado de forma a esconder a real origem e<br />

destino do pacote antes de ser transmitido.<br />

Todo o conteúdo original (destaque em<br />

amarelo) é criptografado de maneira a<br />

proteger a integridade deste enquanto ele<br />

trafega pelo canal público.<br />

Edição 03 • Infra Magazine 57