You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Implementando uma VPN<br />

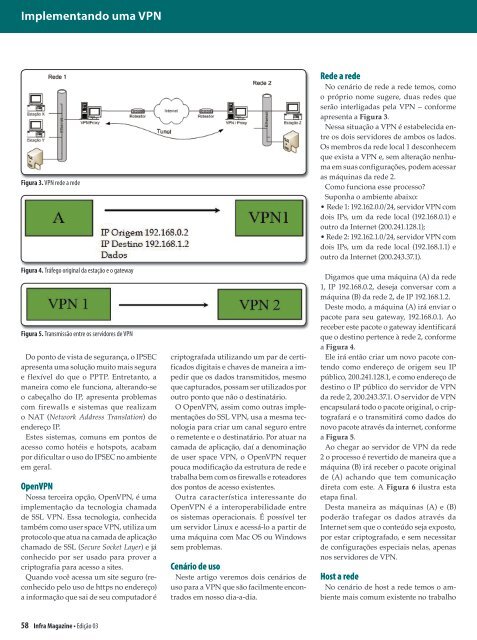

Figura 3. VPN rede a rede<br />

Figura 4. Tráfego original da estação e o gateway<br />

Figura 5. Transmissão entre os servidores de VPN<br />

Do ponto de vista de segurança, o IPSEC<br />

apresenta uma solução muito mais segura<br />

e flexível do que o PPTP. Entretanto, a<br />

maneira como ele funciona, alterando-se<br />

o cabeçalho do IP, apresenta problemas<br />

com firewalls e sistemas que realizam<br />

o NAT (Network Address Translation) do<br />

endereço IP.<br />

Estes sistemas, comuns em pontos de<br />

acesso como hotéis e hotspots, acabam<br />

por dificultar o uso do IPSEC no ambiente<br />

em geral.<br />

OpenVPN<br />

Nossa terceira opção, OpenVPN, é uma<br />

implementação da tecnologia chamada<br />

de SSL VPN. Essa tecnologia, conhecida<br />

também como user space VPN, utiliza um<br />

protocolo que atua na camada de aplicação<br />

chamado de SSL (Secure Socket Layer) e já<br />

conhecido por ser usado para prover a<br />

criptografia para acesso a sites.<br />

Quando você acessa um site seguro (reconhecido<br />

pelo uso de https no endereço)<br />

a informação que sai de seu computador é<br />

58 Infra Magazine • Edição 03<br />

criptografada utilizando um par de certificados<br />

digitais e chaves de maneira a impedir<br />

que os dados transmitidos, mesmo<br />

que capturados, possam ser utilizados por<br />

outro ponto que não o destinatário.<br />

O OpenVPN, assim como outras implementações<br />

do SSL VPN, usa a mesma tecnologia<br />

para criar um canal seguro entre<br />

o remetente e o destinatário. Por atuar na<br />

camada de aplicação, daí a denominação<br />

de user space VPN, o OpenVPN requer<br />

pouca modificação da estrutura de rede e<br />

trabalha bem com os firewalls e roteadores<br />

dos pontos de acesso existentes.<br />

Outra característica interessante do<br />

OpenVPN é a interoperabilidade entre<br />

os sistemas operacionais. É possível ter<br />

um servidor Linux e acessá-lo a partir de<br />

uma máquina com Mac OS ou Windows<br />

sem problemas.<br />

Cenário de uso<br />

Neste artigo veremos dois cenários de<br />

uso para a VPN que são facilmente encontrados<br />

em nosso dia-a-dia.<br />

Rede a rede<br />

No cenário de rede a rede temos, como<br />

o próprio nome sugere, duas redes que<br />

serão interligadas pela VPN – conforme<br />

apresenta a Figura 3.<br />

Nessa situação a VPN é estabelecida entre<br />

os dois servidores de ambos os lados.<br />

Os membros da rede local 1 desconhecem<br />

que exista a VPN e, sem alteração nenhuma<br />

em suas configurações, podem acessar<br />

as máquinas da rede 2.<br />

Como funciona esse processo?<br />

Suponha o ambiente abaixo:<br />

• Rede 1: 192.162.0.0/24, servidor VPN com<br />

dois IPs, um da rede local (192.168.0.1) e<br />

outro da Internet (200.241.128.1);<br />

• Rede 2: 192.162.1.0/24, servidor VPN com<br />

dois IPs, um da rede local (192.168.1.1) e<br />

outro da Internet (200.243.37.1).<br />

Digamos que uma máquina (A) da rede<br />

1, IP 192.168.0.2, deseja conversar com a<br />

máquina (B) da rede 2, de IP 192.168.1.2.<br />

Deste modo, a máquina (A) irá enviar o<br />

pacote para seu gateway, 192.168.0.1. Ao<br />

receber este pacote o gateway identificará<br />

que o destino pertence à rede 2, conforme<br />

a Figura 4.<br />

Ele irá então criar um novo pacote contendo<br />

como endereço de origem seu IP<br />

público, 200.241.128.1, e como endereço de<br />

destino o IP público do servidor de VPN<br />

da rede 2, 200.243.37.1. O servidor de VPN<br />

encapsulará todo o pacote original, o criptografará<br />

e o transmitirá como dados do<br />

novo pacote através da internet, conforme<br />

a Figura 5.<br />

Ao chegar ao servidor de VPN da rede<br />

2 o processo é revertido de maneira que a<br />

máquina (B) irá receber o pacote original<br />

de (A) achando que tem comunicação<br />

direta com este. A Figura 6 ilustra esta<br />

etapa final.<br />

Desta maneira as máquinas (A) e (B)<br />

poderão trafegar os dados através da<br />

Internet sem que o conteúdo seja exposto,<br />

por estar criptografado, e sem necessitar<br />

de configurações especiais nelas, apenas<br />

nos servidores de VPN.<br />

Host a rede<br />

No cenário de host a rede temos o ambiente<br />

mais comum existente no trabalho