You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

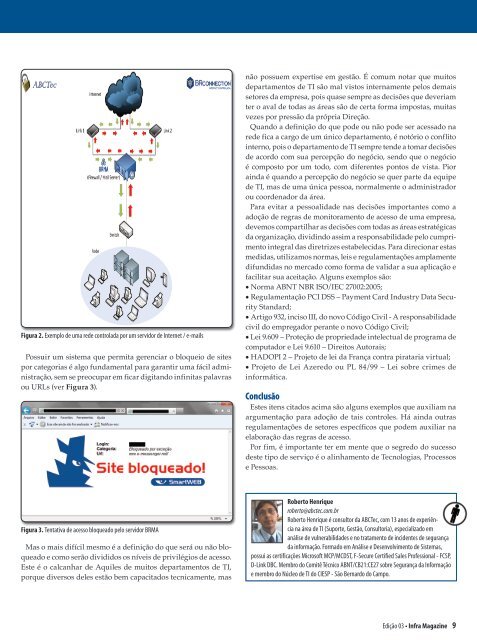

Figura 2. Exemplo de uma rede controlada por um servidor de Internet / e-mails<br />

Possuir um sistema que permita gerenciar o bloqueio de sites<br />

por categorias é algo fundamental para garantir uma fácil administração,<br />

sem se preocupar em ficar digitando infinitas palavras<br />

ou URLs (ver Figura 3).<br />

Figura 3. Tentativa de acesso bloqueado pelo servidor BRMA<br />

Mas o mais difícil mesmo é a definição do que será ou não bloqueado<br />

e como serão divididos os níveis de privilégios de acesso.<br />

Este é o calcanhar de Aquiles de muitos departamentos de TI,<br />

porque diversos deles estão bem capacitados tecnicamente, mas<br />

não possuem expertise em gestão. É comum notar que muitos<br />

departamentos de TI são mal vistos internamente pelos demais<br />

setores da empresa, pois quase sempre as decisões que deveriam<br />

ter o aval de todas as áreas são de certa forma impostas, muitas<br />

vezes por pressão da própria Direção.<br />

Quando a definição do que pode ou não pode ser acessado na<br />

rede fica a cargo de um único departamento, é notório o conflito<br />

interno, pois o departamento de TI sempre tende a tomar decisões<br />

de acordo com sua percepção do negócio, sendo que o negócio<br />

é composto por um todo, com diferentes pontos de vista. Pior<br />

ainda é quando a percepção do negócio se quer parte da equipe<br />

de TI, mas de uma única pessoa, normalmente o administrador<br />

ou coordenador da área.<br />

Para evitar a pessoalidade nas decisões importantes como a<br />

adoção de regras de monitoramento de acesso de uma empresa,<br />

devemos compartilhar as decisões com todas as áreas estratégicas<br />

da organização, dividindo assim a responsabilidade pelo cumprimento<br />

integral das diretrizes estabelecidas. Para direcionar estas<br />

medidas, utilizamos normas, leis e regulamentações amplamente<br />

difundidas no mercado como forma de validar a sua aplicação e<br />

facilitar sua aceitação. Alguns exemplos são:<br />

• Norma ABNT NBR ISO/IEC 27002:2005;<br />

• Regulamentação PCI DSS – Payment Card Industry Data Security<br />

Standard;<br />

• Artigo 932, inciso III, do novo Código Civil - A responsabilidade<br />

civil do empregador perante o novo Código Civil;<br />

• Lei 9.609 – Proteção de propriedade intelectual de programa de<br />

computador e Lei 9.610 – Direitos Autorais;<br />

• HADOPI 2 – Projeto de lei da França contra pirataria virtual;<br />

• Projeto de Lei Azeredo ou PL 84/99 – Lei sobre crimes de<br />

informática.<br />

Conclusão<br />

Estes itens citados acima são alguns exemplos que auxiliam na<br />

argumentação para adoção de tais controles. Há ainda outras<br />

regulamentações de setores específicos que podem auxiliar na<br />

elaboração das regras de acesso.<br />

Por fim, é importante ter em mente que o segredo do sucesso<br />

deste tipo de serviço é o alinhamento de <strong>Tecnologia</strong>s, Processos<br />

e Pessoas.<br />

Roberto Henrique<br />

roberto@abctec.com.br<br />

Roberto Henrique é consultor da ABCTec, com 13 anos de experiência<br />

na área de TI (Suporte, Gestão, Consultoria), especializado em<br />

análise de vulnerabilidades e no tratamento de incidentes de segurança<br />

da informação. Formado em Análise e Desenvolvimento de Sistemas,<br />

possui as certificações Microsoft MCP/MCDST, F-Secure Certified Sales Professional - FCSP,<br />

D-Link DBC. Membro do Comitê Técnico ABNT/CB21:CE27 sobre Segurança da Informação<br />

e membro do Núcleo de TI do CIESP - São Bernardo do Campo.<br />

Edição 03 • Infra Magazine 9