- Page 1 and 2:

MASARYKOVA UNIVERZITA FAKULTA INFOR

- Page 3 and 4:

Obsah 1 Inovace magistersky´ch stu

- Page 5 and 6:

Teoreticky orientované zaměrˇen

- Page 7 and 8:

12.4 Obor Bioinformatika . . . . .

- Page 9 and 10:

Verˇejná správa . . . . . . . .

- Page 11 and 12:

1. Inovace magistersky´ch studijn

- Page 13 and 14:

• vsˇeobecny´ rozhled v právn

- Page 15 and 16:

2. Inovace bakalárˇského a magis

- Page 17 and 18:

Co prˇinásˇí inovovany´ obor s

- Page 19 and 20:

1. Princip standardního pru˚chodu

- Page 21 and 22:

prˇedměty v uvedeny´ch semestrec

- Page 23 and 24:

Obor Učitelství vy´početní tec

- Page 25 and 26:

se po standardní dobu studia nemě

- Page 27 and 28:

Vedení fakulty a učitelé vyuzˇ

- Page 29 and 30:

Dana Odehnalová 3807 Petra Krˇiv

- Page 31 and 32:

prof. RNDr. Václav Matyásˇ, M.Sc

- Page 33 and 34:

4.7. Vy´zkumná pracovisˇtě Cent

- Page 35 and 36:

prof. RNDr. Václav Matyásˇ, M.Sc

- Page 37 and 38:

Ceny rektora MU nejlepsˇím studen

- Page 39 and 40:

5. Posluchárny FI MU, koleje MU, z

- Page 41 and 42:

6. Harmonogram sˇkolního roku 201

- Page 43 and 44:

6.2. Harmonogram pro doktorské stu

- Page 45 and 46:

7. Bakalárˇsky´ studijní progra

- Page 47 and 48:

7.1. Obor Matematická informatika

- Page 49 and 50:

Povinné prˇedměty oboru: • IA0

- Page 51 and 52:

PB161 Programování v jazyce C++ 1

- Page 53 and 54:

7.2. Obor Paralelní a distribuovan

- Page 55 and 56:

Povinné prˇedměty a povinně vol

- Page 57 and 58:

Doporučená semestrální skladba

- Page 59 and 60:

6. semestr IA039 Architektura super

- Page 61 and 62:

PB162 Programování v jazyce Java

- Page 63 and 64:

7.3. Obor Počítačové systémy a

- Page 65 and 66:

• PB162 Programování v jazyce J

- Page 67 and 68:

Doporučená semestrální skladba

- Page 69 and 70:

5. semestr PB006 Principy programov

- Page 71 and 72:

Tělesná vy´chova 1 kr. volitelny

- Page 73 and 74:

volitelny´ prˇedmět (minor II) 2

- Page 75 and 76:

7.4. Obor Počítačové sítě a k

- Page 77 and 78:

• SBAPR Bakalárˇská práce (10

- Page 79 and 80:

Doporučená semestrální skladba

- Page 81 and 82:

MA010 Graph Theory 3+2 kr. PV169 Z

- Page 83 and 84:

• VB000 Základy odborného stylu

- Page 85 and 86:

Doporučená semestrální skladba

- Page 87 and 88:

VB000 Základy odborného stylu 1 2

- Page 89 and 90:

• získáním 40 kreditu˚ z povi

- Page 91 and 92:

Doporučená semestrální skladba

- Page 93 and 94:

volitelné prˇedměty SBAPR Bakal

- Page 95 and 96:

• splněním dalsˇích povinnost

- Page 97 and 98:

Doporučená semestrální skladba

- Page 99 and 100:

PV171 Diagnostika číslicovy´ch s

- Page 101 and 102:

• MB008 Algebra I (2+2 kr.) • P

- Page 103 and 104:

Doporučená semestrální skladba

- Page 105 and 106:

SBAPR Bakalárˇská práce 5 kr. 1

- Page 107 and 108:

Rˇesˇení této práce je jako so

- Page 109 and 110:

• PB006 Principy programovacích

- Page 111 and 112:

MB103 Matematika III 4+2 kr. IB102

- Page 113 and 114:

8.2. Obor Bioinformatika Garant obo

- Page 115 and 116:

• MB104 Matematika IV (4+2 kr.)

- Page 117 and 118:

Doporučená semestrální skladba

- Page 119 and 120:

PB006 Principy programovacích jazy

- Page 121 and 122:

Pokud se absolvent rozhodne pokrač

- Page 123 and 124:

• SOBHA Obhajoba závěrečné pr

- Page 125 and 126:

Doporučená semestrální skladba

- Page 127 and 128:

8.4. Obor Sociální informatika Ga

- Page 129 and 130:

• IB110 Základy informatiky (4+2

- Page 131 and 132:

Doporučená semestrální skladba

- Page 133 and 134:

SOC172 Sociologie stratifikace a ne

- Page 135 and 136:

Vsˇeobecné podmínky pro absolvov

- Page 137 and 138:

10. Bakalárˇsky´ studijní progr

- Page 139 and 140:

• student absolvuje prˇedměty a

- Page 141 and 142:

1. semestr MB101 Matematika I 4+2 k

- Page 143 and 144:

11. Magistersky´ studijní program

- Page 145 and 146:

11.1. Obor Teoretická informatika

- Page 147 and 148:

• M7250 Pologrupy a formální ja

- Page 149 and 150:

SDIPR Diplomová práce 10 kr. SOBH

- Page 151 and 152:

- MA015 Grafové algoritmy (3+2 kr.

- Page 153 and 154:

Doporučená semestrální skladba

- Page 155 and 156:

11.3. Obor Informační systémy Ga

- Page 157 and 158:

- IA046 Vyčíslitelnost (2+2 kr.)

- Page 159 and 160:

Doporučená semestrální skladba

- Page 161 and 162:

• splněním dalsˇích povinnost

- Page 163 and 164:

• jeden z - IA159 Formal Verifica

- Page 165 and 166:

Doporučená semestrální skladba

- Page 167 and 168:

11.5. Obor Počítačové sítě a

- Page 169 and 170:

• IA058 Paralelní algoritmy a mo

- Page 171 and 172:

4. semestr PA128 Similarity Searchi

- Page 173 and 174:

• IA101 Algoritmika pro tězˇké

- Page 175 and 176:

Povinné prˇedměty oboru: • PA0

- Page 177 and 178:

Doporučená semestrální skladba

- Page 179 and 180:

3. semestr PV181 Laboratory of secu

- Page 181 and 182:

• PA150 Principy operačních sys

- Page 183 and 184:

- IV100 Paralelní a distribuované

- Page 185 and 186:

Doporučená semestrální skladba

- Page 187 and 188:

PA103 Objektové metody návrhu inf

- Page 189 and 190:

11.8. Obor Počítačová grafika G

- Page 191 and 192:

- IA038 Typy a du˚kazy (3+2 kr.) -

- Page 193 and 194:

4. semestr PA152 Efektivní vyuzˇ

- Page 195 and 196:

• získáním nejméně 40 kredit

- Page 197 and 198:

• PV072 Humanitární aplikace in

- Page 199 and 200:

4. semestr IA157 Logická analy´za

- Page 201 and 202:

12. Magistersky´ studijní program

- Page 203 and 204:

Obor nabízí nepovinnou specializa

- Page 205 and 206:

Doporučená semestrální skladba

- Page 207 and 208:

12.3. Obor Zpracování obrazu Gara

- Page 209 and 210:

- M4155 Teorie mnozˇin (2+2 kr.) (

- Page 211 and 212:

Doporučená semestrální skladba

- Page 213 and 214:

12.4. Obor Bioinformatika Garant ob

- Page 215 and 216:

Povinné a povinně volitelné prˇ

- Page 217 and 218:

Povinně volitelné prˇedměty obo

- Page 219 and 220:

Doporučená semestrální skladba

- Page 221 and 222:

12.5. Field of study: Service Scien

- Page 223 and 224:

• PV206 Communication and Soft Sk

- Page 225 and 226:

Recommended study plan 1st semestr

- Page 227 and 228:

13. Magistersky´ studijní program

- Page 229 and 230:

v doporučeném rozsahu nejméně 2

- Page 231 and 232:

• PB009 Základy počítačové g

- Page 233 and 234:

13.2. Učitelství vy´početní te

- Page 235 and 236:

• IB101 Úvod do logiky a logick

- Page 237 and 238:

• PV078 Graficky´ design I (2+1

- Page 239 and 240:

14. Prˇedměty studijních program

- Page 241 and 242:

• IA073 GEB - meze formálních s

- Page 243 and 244:

• PB029 Elektronická prˇíprava

- Page 245 and 246:

• PA152 Efektivní vyuzˇívání

- Page 247 and 248: • PV062 Organizace souboru˚ (2+2

- Page 249 and 250: • PV177 Laboratorˇ pokročily´c

- Page 251 and 252: 14.3. Prˇedměty matematického z

- Page 253 and 254: 14.4. Prˇedměty sociální inform

- Page 255 and 256: • VV038 Architektonicky´ prostor

- Page 257 and 258: 15. Kursy prˇedmětu˚ realizovan

- Page 259 and 260: PB002 Základy informačních techn

- Page 261 and 262: PA182 Managing in Reality 2+1 kr. G

- Page 263 and 264: PV173 Seminárˇ zpracování prˇi

- Page 265 and 266: Změny kódu˚: M2110/MA004, M4155/

- Page 267 and 268: VV035 Vy´tvarná anatomie I 1+1 kr

- Page 269 and 270: IA060 Parallel Grammars and Automat

- Page 271 and 272: PA049 Geografické informační sys

- Page 273 and 274: PV085 Písmo II 2+2 kr. Sˇvalbach,

- Page 275 and 276: PV214 Information Technology Infras

- Page 277 and 278: SMOBI Foreign Studies 0 kr. SPRAC F

- Page 279 and 280: 16. Pozˇadavky ke státním zkous

- Page 281 and 282: 20. Algoritmy pro procházení graf

- Page 283 and 284: 2. Elementární kombinatorika. Fak

- Page 285 and 286: 3. Strukturované programování v

- Page 287 and 288: 6. Klasické algoritmy: Euklidu˚v

- Page 289 and 290: 10. Ústavní základy územní sam

- Page 291 and 292: 8. Rekurze(rekurzivnídefinicefunkc

- Page 293 and 294: 11. SQL(syntaxeasémantikaprˇíkaz

- Page 295 and 296: 13. Vlastnosti ru˚zny´ch Petriho

- Page 297: 9. Metoda ověrˇování modelu: pr

- Page 301 and 302: disturbing phenomenon - babble cros

- Page 303 and 304: 9. Technologieparalelníchadistribu

- Page 305 and 306: 11. Autentizace uzˇivatelu˚ v po

- Page 307 and 308: 10. Základní pojmy teorie grafu˚

- Page 309 and 310: 12. Geometrické transformace obraz

- Page 311 and 312: 6. Rozvrhování a plánování: Pr

- Page 313 and 314: 5. Počítačové zpracování rˇe

- Page 315 and 316: sednosti, Eulerova charakteristika

- Page 317 and 318: 7. Molekulární biologie a biochem

- Page 319 and 320: 6. Service system domain understand

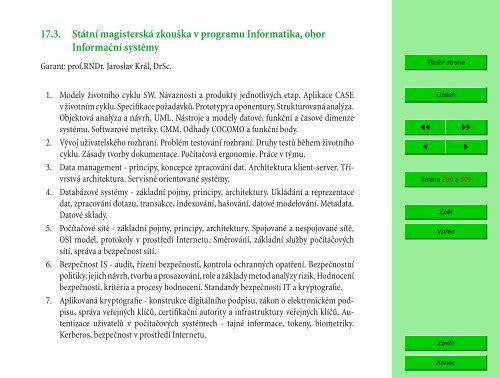

- Page 321 and 322: 17.13. Státní magisterská zkous

- Page 323 and 324: 5. Základy jazyka UML, tvorba mode

- Page 325 and 326: • objasnění, které informace m

- Page 327 and 328: 18. Sylaby vyučovany´ch prˇedmě

- Page 329 and 330: a nehomogenních rovnic, hodnost ma

- Page 331 and 332: MB104 - Matematika IV 2/2, zk, 4+2

- Page 333 and 334: hodné vy´běry z normálních roz

- Page 335 and 336: 18.3. Sylaby volny´ch prˇedmětu

- Page 337 and 338: automaty a deterministické bezkont

- Page 339 and 340: stroj pro práci s kontexty - Word

- Page 341 and 342: IB110 - Základy informatiky 2/2, z

- Page 343 and 344: IA012 - Slozˇitost 2/0, zk, 2+2 kr

- Page 345 and 346: lismus. Distribuované systémy, d

- Page 347 and 348: IA059 - Kolmogorovova slozˇitost 2

- Page 349 and 350:

Formální systémy a metamatematic

- Page 351 and 352:

IA102 - Linear and Integer Optimiza

- Page 353 and 354:

IV022 - Návrh a verifikace algorit

- Page 355 and 356:

IV057 - Seminárˇ k informační s

- Page 357 and 358:

IV101 - Seminárˇ z verifikace 0/2

- Page 359 and 360:

analy´za biologického jazyka - pr

- Page 361 and 362:

IV116 - Applied bioinformatics: The

- Page 363 and 364:

jmen,viditelnost.Blokováamodulárn

- Page 365 and 366:

PB050 - Modelování a predikce v s

- Page 367 and 368:

PB095 - Úvod do počítačového z

- Page 369 and 370:

PB151 - Vy´početní systémy 3/0,

- Page 371 and 372:

lupráce a komunikace mezi objekty

- Page 373 and 374:

PB170 - Seminárˇ z konstrukce dig

- Page 375 and 376:

PA010 - Počítačová grafika 2/0,

- Page 377 and 378:

strategie - kvalita dat - QA/QC -

- Page 379 and 380:

PA081 - Programování numericky´c

- Page 381 and 382:

konfederace. Servisní orientace.

- Page 383 and 384:

definability, decomposability. Sema

- Page 385 and 386:

(OCP). Značkování a značkovací

- Page 387 and 388:

PA160 - Počítačové sítě a jej

- Page 389 and 390:

PA168 - Postgraduate seminar on IT

- Page 391 and 392:

optické rˇezy objektem, stereo-z

- Page 393 and 394:

puter architecture and performance.

- Page 395 and 396:

PA181 - Services - Systems, Modelin

- Page 397 and 398:

PA186 - Interim Project - Research

- Page 399 and 400:

PV017 - Bezpečnost informačních

- Page 401 and 402:

mování, revidovaná simplexová m

- Page 403 and 404:

PV045 - Management informačního s

- Page 405 and 406:

niky prˇekladové paměti vyuzˇí

- Page 407 and 408:

vyhledávání: porovnání DL a in

- Page 409 and 410:

echlidskéčinnosti. Standardybezp

- Page 411 and 412:

PV097 - Vy´tvarná informatika 2/1

- Page 413 and 414:

strojového kódu k programovacím

- Page 415 and 416:

informačních technologií pro zkv

- Page 417 and 418:

Typografiejakopodpu˚rny´prostrˇe

- Page 419 and 420:

PV156 - Digitální fotografie 1/1,

- Page 421 and 422:

PV168 - Seminárˇ z programování

- Page 423 and 424:

Doporučení:Ochotapracovatnaprojek

- Page 425 and 426:

hry pro nevidomé. Vy´ukové prog

- Page 427 and 428:

Doporučení: Prˇedpokladem pro za

- Page 429 and 430:

PV193 - Akcelerace algoritmu˚ 2/0,

- Page 431 and 432:

PV201 - Portálové technologie v p

- Page 433 and 434:

PV208 - Advanced Topics of Linux Ad

- Page 435 and 436:

Doporučení: Deep interest in area

- Page 437 and 438:

PV218 - Testing 2/1, k, 3+1 kr., po

- Page 439 and 440:

Metody indukované fluorescence chl

- Page 441 and 442:

PV233 - Počítačové sítě a sm

- Page 443 and 444:

notlivy´m probírany´m tématu˚m

- Page 445 and 446:

UA391 - Obecná a alternativní did

- Page 447 and 448:

VB000 - Základy odborného stylu 0

- Page 449 and 450:

eakce. Elementární částice. Kv

- Page 451 and 452:

lidové písně do českého folku

- Page 453 and 454:

VB042 - Právo dusˇevního vlastni

- Page 455 and 456:

J. St. Mill „O svobodě “. Pr

- Page 457 and 458:

proti manipulaci, asertivní kritik

- Page 459 and 460:

VV036 - Vy´tvarná anatomie II 1/1

- Page 461 and 462:

VV043 - Academic Writing in English

- Page 463 and 464:

VV052 - Večerní kresba 0/2, k, 2+

- Page 465 and 466:

pamět’ovy´ch stop v mozku. Sebe

- Page 467 and 468:

centrum a bicentrum, izomorfismus s

- Page 469 and 470:

Lehmannova metoda, Pollardova ρ me

- Page 471 and 472:

zvlásˇtě u eukaryot Mechanizmy

- Page 473 and 474:

proteinu˚. Metody prˇípravy reko

- Page 475 and 476:

okrajovy´ problém. Magnetické o

- Page 477 and 478:

XS060 - Obecná a alternativní did

- Page 479 and 480:

chování a jejich charakteristika,

- Page 481 and 482:

frekvenních tabulek - dalsˇí tes

- Page 483 and 484:

prˇímky. Lineární regrese. poly

- Page 485 and 486:

BEV403Zk - Trestní právo v evrops

- Page 487 and 488:

komunikace stát-občan I 5. elekt

- Page 489 and 490:

Daňovy´ proces II.: Zahájení r

- Page 491 and 492:

BVV08K - Finanční právo 2/1, k,

- Page 493 and 494:

MV313Z - Jazyk II.1. - angličtina

- Page 495 and 496:

PSY481 - Úvod do kognitivních vě

- Page 497 and 498:

SOC104 - Proseminárˇ k úvodu do

- Page 499 and 500:

(procedura compare means - means; o

- Page 501 and 502:

SOC133 - Sociologie kultury 1/1, zk

- Page 503 and 504:

prˇíprava sběru dat. Terénní

- Page 505 and 506:

neverbálního projevu prˇi prezen

- Page 507 and 508:

19. Vy´uka celouniverzitní těles

- Page 509:

Název: Studijní katalog Fakulty i