Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Wiederherstellung auf ihn zugegriffen werden kann, werden zwei Instanzen des Schlüssels erstellt<br />

und auf zwei verschiedene Arten geschützt. Zum einen wird der Systembasisschlüssel mit einem<br />

symmetrischen AES-Schlüssel verschlüsselt, der vom <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Administratorkennwort<br />

oder vom <strong>Client</strong> <strong>Security</strong>-Verschlüsselungstext abgeleitet wird. Diese Kopie des <strong>Client</strong> <strong>Security</strong><br />

<strong>Solution</strong>-Wiederherstellungsschlüssels dient ausschließlich zur Wiederherstellung von einem gelöschten<br />

TPM oder einer ausgetauschten Systemplatine aufgrund eines Hardwareausfalls.<br />

Die zweite Instanz des <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Wiederherstellungsschlüssels wird durch den SRK für<br />

den Import in die Schlüsselhierarchie verpackt. Durch diese doppelte Instanz des Systembasisschlüssels<br />

kann das TPM mit ihm verbundene geheime Daten bei normalem Betrieb schützen. Außerdem ist eine<br />

Wiederherstellung einer fehlerhaften Systemplatine durch den Systembasisschlüssel möglich, der mit einem<br />

AES-Schlüssel verschlüsselt ist, der über das <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Administratorkennwort oder den <strong>Client</strong><br />

<strong>Security</strong>-Verschlüsselungstext entschlüsselt wird. Anschließend wird ein Systemblattschlüssel erstellt. Dieser<br />

Schlüssel wird erstellt, um geheime Schlüssel auf Systemebene, wie z. B. den AES-Schlüssel, zu schützen.<br />

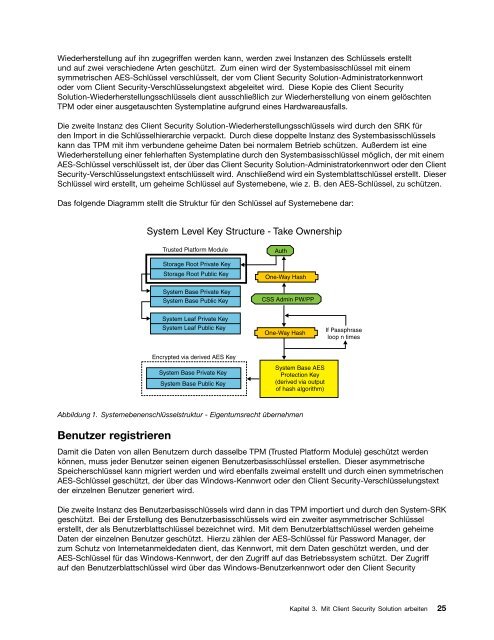

Das folgende Diagramm stellt die Struktur für den Schlüssel auf Systemebene dar:<br />

System Level Key Structure - Take Ownership<br />

Trusted Platform Module<br />

Storage Root Private Key<br />

Storage Root Public Key<br />

System Base Private Key<br />

System Base Public Key<br />

System Leaf Private Key<br />

System Leaf Public Key<br />

Encrypted via derived AES Key<br />

System Base Private Key<br />

System Base Public Key<br />

One-Way Hash<br />

CSS Admin PW/PP<br />

One-Way Hash<br />

System Base AES<br />

Protection Key<br />

(derived via output<br />

of hash algorithm)<br />

Abbildung 1. Systemebenenschlüsselstruktur - Eigentumsrecht übernehmen<br />

Benutzer registrieren<br />

Auth<br />

If Passphrase<br />

loop n times<br />

Damit die Daten von allen Benutzern durch dasselbe TPM (Trusted Platform Module) geschützt werden<br />

können, muss jeder Benutzer seinen eigenen Benutzerbasisschlüssel erstellen. Dieser asymmetrische<br />

Speicherschlüssel kann migriert werden und wird ebenfalls zweimal erstellt und durch einen symmetrischen<br />

AES-Schlüssel geschützt, der über das Windows-Kennwort oder den <strong>Client</strong> <strong>Security</strong>-Verschlüsselungstext<br />

der einzelnen Benutzer generiert wird.<br />

Die zweite Instanz des Benutzerbasisschlüssels wird dann in das TPM importiert und durch den System-SRK<br />

geschützt. Bei der Erstellung des Benutzerbasisschlüssels wird ein zweiter asymmetrischer Schlüssel<br />

erstellt, der als Benutzerblattschlüssel bezeichnet wird. Mit dem Benutzerblattschlüssel werden geheime<br />

Daten der einzelnen Benutzer geschützt. Hierzu zählen der AES-Schlüssel für Password Manager, der<br />

zum Schutz von Internetanmeldedaten dient, das Kennwort, mit dem Daten geschützt werden, und der<br />

AES-Schlüssel für das Windows-Kennwort, der den Zugriff auf das Betriebssystem schützt. Der Zugriff<br />

auf den Benutzerblattschlüssel wird über das Windows-Benutzerkennwort oder den <strong>Client</strong> <strong>Security</strong><br />

Kapitel 3. Mit <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong> arbeiten 25