Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Client Security Solution 8.3 Implementierungshandbuch - Lenovo

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

4. Melden Sie sich als <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Administrator an. Der neue Prozess „Eigentumsrecht<br />

übernehmen“ ist abgeschlossen.<br />

5. Der Systembasisschlüssel wird über den Systembasis-AES-Sicherungsschlüssel entschlüsselt,<br />

der von der Authentifizierung des <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Administrators abgeleitet wird. Der<br />

Systembasisschlüssel wird in den neuen SRK importiert und erstellt den Systemblattschlüssel und alle<br />

durch ihn geschützten Berechtigungsnachweise erneut.<br />

6. Das System ist nun wiederhergestellt.<br />

Anmerkung: Ein Austausch der Systemplatine ist nicht notwendig, wenn der Emulationsmodus verwendet<br />

wird.<br />

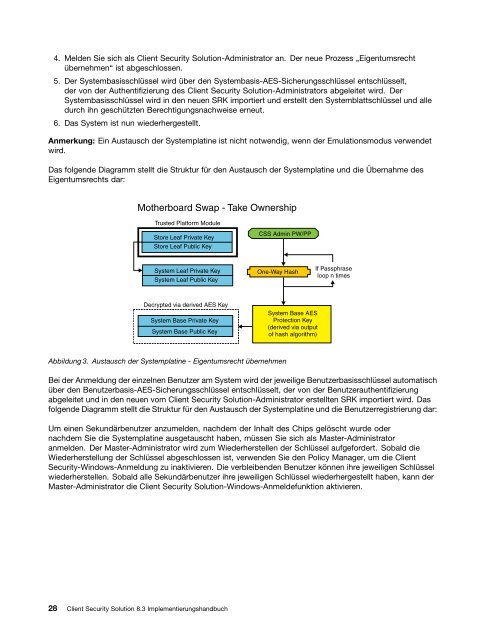

Das folgende Diagramm stellt die Struktur für den Austausch der Systemplatine und die Übernahme des<br />

Eigentumsrechts dar:<br />

Motherboard Swap - Take Ownership<br />

Trusted Platform Module<br />

Store Leaf Private Key<br />

Store Leaf Public Key<br />

System Leaf Private Key<br />

System Leaf Public Key<br />

Decrypted via derived AES Key<br />

System Base Private Key<br />

System Base Public Key<br />

CSS Admin PW/PP<br />

One-Way Hash<br />

Abbildung 3. Austausch der Systemplatine - Eigentumsrecht übernehmen<br />

System Base AES<br />

Protection Key<br />

(derived via output<br />

of hash algorithm)<br />

If Passphrase<br />

loop n times<br />

Bei der Anmeldung der einzelnen Benutzer am System wird der jeweilige Benutzerbasisschlüssel automatisch<br />

über den Benutzerbasis-AES-Sicherungsschlüssel entschlüsselt, der von der Benutzerauthentifizierung<br />

abgeleitet und in den neuen vom <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Administrator erstellten SRK importiert wird. Das<br />

folgende Diagramm stellt die Struktur für den Austausch der Systemplatine und die Benutzerregistrierung dar:<br />

Um einen Sekundärbenutzer anzumelden, nachdem der Inhalt des Chips gelöscht wurde oder<br />

nachdem Sie die Systemplatine ausgetauscht haben, müssen Sie sich als Master-Administrator<br />

anmelden. Der Master-Administrator wird zum Wiederherstellen der Schlüssel aufgefordert. Sobald die<br />

Wiederherstellung der Schlüssel abgeschlossen ist, verwenden Sie den Policy Manager, um die <strong>Client</strong><br />

<strong>Security</strong>-Windows-Anmeldung zu inaktivieren. Die verbleibenden Benutzer können ihre jeweiligen Schlüssel<br />

wiederherstellen. Sobald alle Sekundärbenutzer ihre jeweiligen Schlüssel wiederhergestellt haben, kann der<br />

Master-Administrator die <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong>-Windows-Anmeldefunktion aktivieren.<br />

28 <strong>Client</strong> <strong>Security</strong> <strong>Solution</strong> <strong>8.3</strong> <strong>Implementierungshandbuch</strong>