Arbeitnehmerdatenschutz - I-connection

Arbeitnehmerdatenschutz - I-connection

Arbeitnehmerdatenschutz - I-connection

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

4<br />

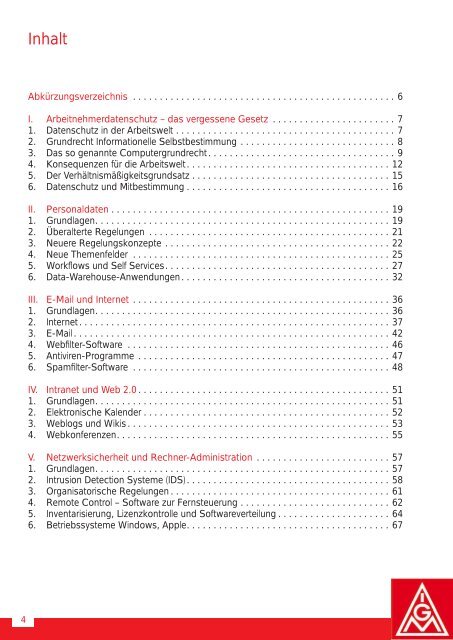

Inhalt<br />

Abkürzungsverzeichnis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6<br />

I. <strong>Arbeitnehmerdatenschutz</strong> – das vergessene Gesetz . . . . . . . . . . . . . . . . . . . . . . . 7<br />

1. Datenschutz in der Arbeitswelt . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7<br />

2. Grundrecht Informationelle Selbstbestimmung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8<br />

3. Das so genannte Computergrundrecht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

4. Konsequenzen für die Arbeitswelt. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

5. Der Verhältnismäßigkeitsgrundsatz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15<br />

6. Datenschutz und Mitbestimmung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

II. Personaldaten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

1. Grundlagen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

2. Überalterte Regelungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21<br />

3. Neuere Regelungskonzepte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22<br />

4. Neue Themenfelder . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25<br />

5. Workfl ows und Self Services. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27<br />

6. Data-Warehouse-Anwendungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

III. E-Mail und Internet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36<br />

1. Grundlagen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36<br />

2. Internet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37<br />

3. E-Mail . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42<br />

4. Webfi lter-Software . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

5. Antiviren-Programme . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47<br />

6. Spamfi lter-Software . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48<br />

IV. Intranet und Web 2.0 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51<br />

1. Grundlagen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51<br />

2. Elektronische Kalender . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52<br />

3. Weblogs und Wikis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

4. Webkonferenzen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55<br />

V. Netzwerksicherheit und Rechner-Administration . . . . . . . . . . . . . . . . . . . . . . . . . 57<br />

1. Grundlagen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57<br />

2. Intrusion Detection Systeme (IDS) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58<br />

3. Organisatorische Regelungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61<br />

4. Remote Control – Software zur Fernsteuerung . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

5. Inventarisierung, Lizenzkontrolle und Softwareverteilung . . . . . . . . . . . . . . . . . . . . . 64<br />

6. Betriebssysteme Windows, Apple. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67