Mehr Power für iSeries - Midrange Magazin

Mehr Power für iSeries - Midrange Magazin

Mehr Power für iSeries - Midrange Magazin

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

JUNI 2002<br />

AUSGABE 137<br />

3 10,70<br />

CHF 21,00<br />

305819I98E<br />

ISSN 0946-2880<br />

B 30465<br />

MAGAZIN<br />

MIDRANGE<br />

IT-Wissen und Lösungen <strong>für</strong> eServer im Unternehmensnetzwerk<br />

+ Zugriffsschutz + Netzwerkmanagement + Firewall + Virenschutz +<br />

Systemmanagement<br />

V5R2 und neue Hight End <strong>iSeries</strong><br />

<strong>Mehr</strong> <strong>Power</strong> <strong>für</strong> <strong>iSeries</strong><br />

<strong>Mehr</strong> als anyone, anytime und anywhere<br />

Effektives Extranet<br />

Anwendungsmodernisierung leicht gemacht<br />

Die Freiheit des Anwenders<br />

Marktübersicht<br />

Hochverfügbarkeitslösungen<br />

und Anwendungsintegration<br />

Technik-Forum<br />

Startbibliothek eines Programms feststellen<br />

Mit Sonderheft<br />

• <strong>iSeries</strong> und AS/400 Lösungen<br />

auf der <strong>Midrange</strong> Welt<br />

I.T.P. VERLAG

Liebe Leserinnen, liebe Leser<br />

Für eLiza<br />

Editorial<br />

Für eLiza legt IBM sich ganz schön ins Zeug: Die Initiative, aus der schon viele<br />

brauchbare „Selbst-ist-der-Server“-Funktionen hervorgegangen sind, wird zwar<br />

von vielen noch als spinnert abgetan, die Betonung liegt aber auf noch.<br />

Die Idee, dass man IT-Maschinerie und -Infrastruktur dazu bringen könnte, sich<br />

quasi selbst zu managen, ist auch zu schön, um wahr zu sein. Stellen Sie sich<br />

einfach vor, ihre <strong>iSeries</strong> könnte ihre Rechenleistung selbst optimieren – wenn mehr<br />

benötigt wird, organisiert sie das vollautomatisch. Für die Konfiguration wäre kein<br />

Operator und auch kein Systemadministrator mehr nötig – die Maschine merkt<br />

selbst, wann sie sich wem anzubinden hat und tut das auch. Fehler sind erkannt,<br />

noch bevor sie auftauchen und „Therapiepläne“ entworfen, pünktlichstes Einhalten<br />

versteht sich von selbst. Downtime? Ist Vergangenheit. Lahme IT-Systeme?<br />

Auch Historie. Aber das beste kommt noch: Ihre <strong>iSeries</strong> verfügt bald (?) über einen<br />

so ausgefeilten Selbstschutz, dass sie automatisch ex- und interne Attacken erkennt<br />

– und sie natürlich ohne jegliches Gehäusezucken spielend meistert.<br />

Wenn IBM in Sachen eLiza Neuigkeiten veröffentlicht, wird meist von „Selbstheilungsarchitektur“<br />

gesprochen. Man ist schnell geneigt, das Ganze als bloßen<br />

PR-Gag abzutun. Eine Maschine, die eigenständig einen „Arzt“ ruft – okay:<br />

im Zeitalter des SMS haben wir uns an einiges gewöhnt. Ein System, das diesem<br />

Arzt auch gleich sagt, welche „Medikamente“ er mitbringen muss – auch damit<br />

könnten wir eventuell leben. Wahrscheinlich wären wir gar stolz auf unser kleines<br />

Cleverle, schließlich haben wir ja immer gewusst, dass unser aller Lieblingsserver<br />

etwas ganz Besonderes ist.<br />

Spätestens an der Stelle mit dem Selbstschutz wird es unheimlich: Da attackiert<br />

jemand unseren Server und der schmettert ganz locker ab. Advantage <strong>iSeries</strong>?<br />

Wenn ich davon ausgehe, dass inzwischen fast jede Maschine irgendwie mit dem<br />

Web connected ist, sieht meine ganz persönliche IT-Horrorvorstellung ungefähr<br />

so aus: An einem sonnigen Montag ist im Rechenzentrum dicke Luft: <strong>iSeries</strong> hat<br />

sich in die Ecke getrollt und schmollt. Grund: „Sag ich nicht“. Grübeln ist<br />

angesagt. Zurück an den Schreibtisch, Grund liegt obenauf: Capacity-ondemand-Rechnung<br />

der IBM, Auftraggeber: Schmollende <strong>iSeries</strong>. Zurück ins<br />

Rechenzentrum, Ärger Luft machen. Maschine kontert, Klingel geht, Polizei ist<br />

da, um virtuellen Notruf von E. Sörwa zu überprüfen. Wohnt hier nicht, Polizei<br />

wieder weg, E. Sörwa mit „Blöde Kuh“ angesprochen. Denunziantin sorgt <strong>für</strong><br />

Telefonterror: erst Gleichstellungsbeauftragte des Freistaates Bayern, dann<br />

Landesamt zum Schutz einheimischer Rassetiere und zum krönenden Abschluss<br />

die eMail-Ankündigung von Mama IBM, den Ableger sofort nach Hause zu<br />

holen, wenn ich nicht Besserung gelobe.<br />

Also zurück ins Rechenzentrum. Hier nehme ich meine innig Geliebte ganz fest<br />

in den Arm – sie verzeiht schnell und schnurrt leise. Jetzt noch einmal ganz doll<br />

drücken – und zwar den Aus-Schalter...<br />

Herzlichst, Ihr<br />

Michael Wirt<br />

<strong>Midrange</strong> MAGAZIN Juni 2002 3

Zugriffsschutz, Netzwerkmanagement,<br />

Firewall und Virenschutz<br />

Damit in Ihrem Netzwerk alles in geordneten Bahnen abläuft,<br />

sorgt ein dezidiertes Netzwerkmanagement <strong>für</strong> Vergabe und<br />

Durchsetzung der Zugriffsrechte. Um aber die wertvollen<br />

Daten vor unautorisierten Blicken oder gar Manipulation zu<br />

schützen, ist zudem eine lückenlose Abschottung gegen<br />

Attacken von außen notwendig.<br />

<strong>Midrange</strong> Welt 2002<br />

4<br />

Heinz-Paul Bonn<br />

Präsidiumsmitglied des BITKOM<br />

und Vorstandsvorsitzender der<br />

GUS Group AG & Co. KG:<br />

„Überschaubare Projekte mit<br />

kurzfristigem ROI werden die<br />

Investitionslage in diesem Jahr<br />

bestimmen.“<br />

19. und 20. Juni Frankfurt. Treffpunkt aller wichtigen<br />

Anbieter und Know-How-Träger sowie Informationsbörse<br />

<strong>für</strong> alle Besucher.<br />

Inhalt<br />

Titelthema<br />

Trau, schau wem . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6<br />

Zugriffsschutz, Netzwerkmanagement, Firewall…<br />

ROIaler Aufschwung . . . . . . . . . . . . . . . . . . . . . . . . 10<br />

Mittelstand mit Tendenz zum wirtschaftlichen Wachstum<br />

Höchstverfügbarkeit . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

Hochverfügbare Anwendungen <strong>für</strong> IBM <strong>iSeries</strong><br />

Security <strong>für</strong> alle . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

Eine Allianz der Sicherheit<br />

Auch <strong>iSeries</strong> ist nicht sicher . . . . . . . . . . . . . . . . . . 14<br />

Heterogene Zugriffe kontrollieren<br />

Virenschutzmanagement . . . . . . . . . . . . . . . . . . . . 16<br />

Effizienter Schutz gegen hocheffiziente Viren<br />

Sicherheit plus... . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17<br />

Zwei Seiten eines Problems<br />

Netzwerke sicher öffnen . . . . . . . . . . . . . . . . . . . . . 18<br />

Sichere Connectivity im Application Server Computing<br />

Nie mehr ohne Sicherheitssystem . . . . . . . . . . . . . 20<br />

Der richtige Mix <strong>für</strong> die Netzwerksicherheit<br />

Zugriffsrechte in Mitarbeiterportalen . . . . . . . . . . 22<br />

Rollenprofile als Tor zur Portalwelt<br />

Aktuelles<br />

Die OS/400-Gemeinde liebäugelt mit dem Pinguin . 24<br />

Die Frage des Monats im April 2002<br />

<strong>Mehr</strong> <strong>Power</strong> <strong>für</strong> <strong>iSeries</strong> . . . . . . . . . . . . . . . . . . . . . . 26<br />

IBM lässt V5R2 und neue High End <strong>iSeries</strong> vom Stapel<br />

<strong>Midrange</strong> Welt 2002 . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

Produkte, Vorträge, Diskussionen und Informationen<br />

Gemeinsam <strong>Mehr</strong>wert schaffen . . . . . . . . . . . . . . . 35<br />

Die Partnerstrategie der IBM<br />

Internet World Germany 2002 . . . . . . . . . . . . . . . . 38<br />

Das Web im Fokus<br />

ERP II-Konzepte der Zukunft . . . . . . . . . . . . . . . . . 39<br />

ERP: Kommentar zur CeBIT<br />

Märkte & Macher<br />

Personen, Produkte, Business . . . . . . . . . . . . . . . . . 40

Technik & Integration<br />

Technik-Forum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44<br />

Startbibliothek eines Programms feststellen<br />

Die Freiheit des Anwenders . . . . . . . . . . . . . . . . . . 46<br />

Anwendungsmodernisierung leicht gemacht<br />

Cluster-Technologie und Resiliency . . . . . . . . . . . . 48<br />

Hochverfügbare Anwendungen <strong>für</strong> IBM <strong>iSeries</strong><br />

Effektives Extranet . . . . . . . . . . . . . . . . . . . . . . . . . . 52<br />

<strong>Mehr</strong> als anyone, anytime und anywhere<br />

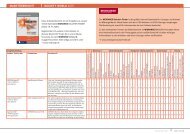

Marktübersicht<br />

Feierabend gibt’s nicht mehr . . . . . . . . . . . . . . . . . 55<br />

Hochverfügbarkeitslösungen und Anwendungsintegration<br />

Tabellarische Anbieter- und Produktübersicht . . . 57<br />

Gemeinsam erfolgreich . . . . . . . . . . . . . . . . . . . . . . 58<br />

Büro-Fachhandels-Unternehmen setzt auf ShowCase<br />

Alles drin, alles dran . . . . . . . . . . . . . . . . . . . . . . . . . 59<br />

Baustoff-Firma mit e-Business-Lösung von Avenum<br />

Automatisiertes Rechnungswesen mit EAI . . . . . . 60<br />

Sanitär und Bau realisiert Host-Integration mit WRQ<br />

Rückversicherung einmal anders . . . . . . . . . . . . . . 61<br />

Huk-Coburg sichert Stromversorgung mit APC<br />

Backend-Integration . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

Büromöbel-Unternehmen mit B2B-Lösung von Attachmate<br />

Alles aus einer Hand . . . . . . . . . . . . . . . . . . . . . . . . 64<br />

Spezialtextilhersteller integriert Anwendungen mit HOB<br />

Rubriken<br />

Editorial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

Die Frage des Monats . . . . . . . . . . . . . . . . . . . . . . . 24<br />

Impressum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

Inserenten/Beilagen . . . . . . . . . . . . . . . . . . . . . . . . . 66<br />

GO NEXT . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

Technik-Forum<br />

So kann man in<br />

einem Programm<br />

zur Laufzeit<br />

feststellen, aus<br />

welcher Bibliothek<br />

dieses Programm<br />

geladen wurde.<br />

Hochverfügbarkeit<br />

Datenverfügbarkeit wird zukünftig nicht<br />

mehr ausreichen; vielmehr müssen die<br />

Anwendungen (mit den Daten) kontinuierlich<br />

verfügbar sein, um der Forderung nach<br />

Transaktionen <strong>für</strong> 24 Stunden an 365 Tagen<br />

gerecht zu werden.<br />

/* Ausschnitt zum ermitteln Bibliothek des Moduls<br />

/* zur Laufzeit eines CL-Programmes<br />

/*<br />

OVRPRTF QPPGMDMP QCLSRC OVRSCOPE(*JOB)<br />

DMPCLPGM<br />

MONMSG CPF0570 EXEC(DO)<br />

RCVMSG MSGTYPE(*LAST) +<br />

MSGDTA(&MSGDTA)<br />

CHGVAR &LIB %SST(&MSGDTA 11 10)<br />

ENDDO<br />

DLTOVR QPPGMDMP LVL(*JOB)<br />

Hochverfügbarkeitslösungen und Anwendungsintegration<br />

Verfügbarkeit ist keine relative Größe – sie ist Maß des gleichbleibenden,<br />

vorhersagbaren Zugriffs auf Daten und Anwendungen<br />

durch jeden Benutzer. Und zwar jederzeit und von überall – so wie<br />

es seine Bedürfnisse erfordern. Eine Hardware, die sich durch<br />

Hochverfügbarkeit auszeichnet, ist dabei nur eine Komponente.<br />

Wer echte Hochverfügbarkeit sicherstellen will, muss in allen<br />

Bereichen perfekte Arbeit leisten.<br />

5

Titelthema<br />

Zugriffsschutz, Netzwerkmanagement, Firewall und Virenschutz<br />

6 www.midrangemagazin.de Juni 2002<br />

Trau, schau wem<br />

Wenn mehr als zwei Personen zusammentreffen, sind Stress und Ärger schon vorprogrammiert. So oder so ähnlich lautet eine grundlegende<br />

Erkenntnis aus der Soziologie. In der EDV ist viel früher schon Vorsicht geboten, dann nämlich, wenn mehr als nur ein User Zugriff auf ein System<br />

erhalten soll oder unbefugt bekommen könnte – letzteres insbesondere im Hinblick auf WANs und webbasierte Kommunikationsstrukturen.<br />

Keine Schwäche zeigen<br />

Damit in Ihrem Netzwerk alles in geordneten<br />

Bahnen abläuft, sorgt ein dezidiertes<br />

Netzwerkmanagement <strong>für</strong> Vergabe<br />

und Durchsetzung der Zugriffsrechte.<br />

Um aber die wertvollen Daten vor unautorisierten<br />

Blicken oder gar Manipulation<br />

zu schützen, ist zudem eine lückenlose<br />

Abschottung gegen Attacken von außen<br />

notwendig. Die Betonung liegt hierbei<br />

auf „lückenlos“. Man denke nur an den<br />

„fast unverletzlichen“ Achilles, der mit<br />

Ausnahme der Ferse in den schwarzen<br />

Fluss Styx getaucht wurde, und auch an<br />

Siegfried, den nach seinem Bad im<br />

Drachenblut ein kleines Lindenblatt auf<br />

der Schulter von der kompletten Unver-<br />

wundbarkeit trennte: Das Schicksal beider<br />

ist ja weitläufig bekannt.<br />

Soviel haben Hacker mit den Heldenmördern<br />

Paris und Hagen gemein: Sie<br />

suchen nach der wenn auch noch so kleinen<br />

verletzlichen Stelle und schlagen<br />

dann gezielt zu.<br />

Güter brauchen Hüter<br />

Die Liste der Angriffsmöglichkeiten auf<br />

ein Unternehmensnetzwerk ist schier<br />

unendlich und wird in Zeiten frei zugänglicher<br />

professioneller Werkzeuge<br />

und -anleitungen, die das Hacking<br />

nahezu zum Volkssport geraten lassen,<br />

immer länger. Einen geeigneten Schutz<br />

gegen „ungeladene Gäste“ bieten in of-<br />

fenen Systemen Schutzmechanismen<br />

wie Firewall-, Authentisierungs- und<br />

Verschlüsselungs-Systeme.<br />

Digitaler Brandschutz<br />

Als eine Art digitale Pförtner <strong>für</strong> Rechner<br />

mit direkter Verbindung ins Internet<br />

arbeiten die Firewalls. Mit ihrer<br />

Hilfe lassen sich Anfragen und Angriffe<br />

aus dem Internet auf den eigenen PC<br />

abwehren.<br />

Ausgehende Verbindungen vom eigenen<br />

Arbeitsplatz in das Internet unterliegen<br />

ebenfalls der Überwachung. Auf diese<br />

Weise fallen beispielsweise Trojaner<br />

auf, die eine Verbindung ins Internet<br />

aufzubauen versuchen. Es sind Firewalls

Titelthema<br />

erhältlich, die bereits im ISDN-Router<br />

integriert sind, oder auch solche, die als<br />

eigenständiges System zwischen diesem<br />

und dem Netzwerk-Switch bzw. -Hub<br />

fungieren.<br />

Öffnet Eure Türe ...<br />

Auch im Rahmen der Authentisierung<br />

spielt das „schwächste Glied“ der Zugriffsschutzkette<br />

eine entscheidende Rolle.<br />

Wie sicher der externe Client ist, gehört<br />

daher in diesem Kontext zu den<br />

wichtigsten Fragen. Gerade die dezentralisierten<br />

Unternehmen mit mobilen Mitarbeiter<br />

sind gefährdet. Ein umfassendes<br />

End-to-End-Sicherheitsmodell ist daher<br />

erforderlich, das vor keiner externen<br />

Schnittstelle des Netzwerkes Blöße zeigt.<br />

Vor diesem Hintergrund bezieht zum Beispiel<br />

„Distributed Firewall“ von F-Secure<br />

externe Clients ein. Die Software bietet<br />

zentral administriert vollständigen<br />

Schutz <strong>für</strong> eine weitgehende dezentralisierte<br />

und mobile Arbeitswelt. Der Schutz<br />

erstreckt sich auf Verbindungen zum Unternehmens-LAN,<br />

die Arbeit im Internet,<br />

von unterwegs aus oder beim Systemzugriff<br />

von zuhause über eine Breitband-<br />

TK-Verbindung. Apropos TK-Anlage:<br />

Sicherlich lohnt sich auch ein näherer<br />

Blick auf die ISDN-Leitungen im eigenen<br />

Haus und die Frage, wie viele davon Datenzugriff<br />

auf das Netzwerk besitzen.<br />

Und haben Sie sich schon einmal gefragt,<br />

ob vielleicht sogar Computer Telephony<br />

Integration- (CTI-) Verbindungen Gefahrenpotenziale<br />

bergen? Wie sicher sind<br />

denn solche Verbindungen überhaupt,<br />

und gibt es „riskante“ Rückkanäle?<br />

Trau, schau wem<br />

Horch, wer funkt von<br />

draußen rein?<br />

Ein weiterer wunder Punkt liegt in den<br />

Funknetzen begründet. Laut einer Studie<br />

der ARC Group soll bereits 2006 die<br />

Hälfte aller weltweit verkauften Notebooks<br />

und Handhelds mit Mobilfunktechnologie<br />

ausgestattet sein. Wie wichtig<br />

die Abschottung von W(ired)LAN-<br />

Systemen ist, haben einige erfolgreiche<br />

Angriffe auf schlecht abgesicherte Funknetzwerke<br />

bereits bewiesen.<br />

So hat zum Beispiel das Computerworld<br />

<strong>Magazin</strong>e die Verwundbarkeit von<br />

Flughäfen untersucht – eine heikle<br />

Angelegenheit nicht nur angesichts der<br />

Terror-Problematik. Das absurd klingende<br />

Ergebnis: In zwei US-Großstädten<br />

wurden die Funkschnittstellen <strong>für</strong> das<br />

Gepäcksystem einer Fluggesellschaft als<br />

leichte Hürde genommen, worauf sich<br />

den Hackern der Weg zu sensibelsten<br />

Systemdaten erschloss: Da stellt sich<br />

doch gleich mal wieder die Vorfreude<br />

auf den nächsten Flug ein ...<br />

Digitales Ungeziefer<br />

Ein nicht zu unterschätzendes Risiko ist<br />

zudem mit Viren, Würmern, Trojanischen<br />

Pferden und sonstigem böswilligen<br />

(malicious) Code verbunden. F-Secure<br />

schätzt, dass 90 Prozent aller Computer-Viren<br />

über e-Mails eindringen.<br />

Darüber hinaus breiten sich neue Arten<br />

komplexer und destruktiver Viren,<br />

Würmer und Trojanischer Pferde durch<br />

Web-Surfen und Datei-Downloads aus.<br />

Je nach Ausprägung zielen die damit<br />

8 www.midrangemagazin.de Juni 2002<br />

verbundenen Angriffe entweder auf die<br />

mitunter gemeingefährliche, also nicht<br />

gezielt adressierte Sabotage oder das<br />

Ausspionieren von DV-Systemen. Auch<br />

hiergegen ist ein Kraut gewachsen: Im<br />

Idealfall gilt es mithilfe entsprechender<br />

Anti-Viren-Software bereits, Gateways<br />

und Zugriffspunkte vor diesen bösartigen<br />

Gesellen zu schützen.<br />

Kleines und großes Programm<br />

Neben dem gängigen Low-Budget-Standard<br />

im Virenschutz, dessen Mechanismen<br />

spätestens bei gekapselten Elementen<br />

mit dem Latein am Ende ist, gibt es<br />

leistungsfähige Lösungen, die über das<br />

bloße Isolieren oder automatische Abweisen<br />

verdächtiger Attachments weit<br />

hinaus gehen und beispielsweise auch<br />

.exe-Dateien auf deren Unbedenklichkeit<br />

hin scannen. Ein Highlight sind<br />

„gezippte Dateien“. So findet zum Beispiel<br />

InterScan VirusWall von Trend<br />

Micro bekannte wie grundsätzlich auch<br />

unbekannte Viren durch eine spezielle<br />

Heuristik und erkennt diese sogar in Dateien,<br />

die durch 16 verschiedene Kompressionsprogramme<br />

verdichtet wurden<br />

– und das bei bis zu 20-maliger Komprimierung.<br />

Freund oder Feind?<br />

In der DV-Landschaft existiert eine<br />

Erscheinung der ganz besonderen Art:<br />

sogenannte Fernsteuerungs-Software.<br />

Diese ermöglicht den remoten Zugriff<br />

auf Computer-Systeme, so als säße man<br />

direkt vor dem Server. Das Besondere<br />

daran: Technologisch gesehen unterscheiden<br />

sich diese Lösungen von malicious<br />

Code allenfalls durch die lauteren<br />

Absichten, die dahinter stehen. Im Ergebnis<br />

meldet die Antiviren-Software<br />

bestimmte Programme nicht als gefährlichen<br />

Code, da sie sowohl als Nutzprogramm<br />

und als Schädling im Umlauf<br />

sind; damit ist eine weitere Angriffsfläche<br />

geboten.<br />

Platz ist in der kleinsten Hütte<br />

Übrigens: Auch bei der Viren-Thematik<br />

gilt das Konzept des „schwächsten<br />

Glieds“. In diesem Zusammenhang sei<br />

erwähnt, dass mittlerweile auch auf<br />

Palm PDAs bereits Viren aufgetaucht

sind. Das Thema „Mobile Clients und<br />

Virenschutz“ setzt sich jedoch leider erst<br />

sehr langsam in den Köpfen der User<br />

durch. Das ist im Grunde genommen<br />

unverständlich, da es wie schon erwähnt<br />

völlig egal ist, wo die verwundbare Stelle<br />

überwunden wird, um in das Gesamtsystem<br />

einzudringen. Die Quintessenz:<br />

Der Schutzgedanke ist und bleibt ganzheitlich<br />

zu sehen.<br />

Ausgewählte Security-Anbieter<br />

� www.f-secure.com<br />

� www.irm-group.de<br />

� www.profi-ag.de<br />

� www.sophos.com<br />

� www.symantec.com<br />

� www.trendmicro.de<br />

Heute ist morgen schon<br />

von gestern<br />

Es ist kein einfaches Unterfangen, sich<br />

gegen Pfeile aus dem Hinterhalt zu<br />

schützen. Schließlich ist der Angreifer<br />

eindeutig im Vorteil. Er braucht nur<br />

kurz seine Deckung zu verlassen, um zu<br />

einem Zeitpunkt zuzuschlagen, den keiner<br />

außer ihm kennt. Mit entsprechendem<br />

Geschick und dem notwendigen<br />

Equipment versehen, verschwindet er<br />

danach auch wieder genauso schnell,<br />

ohne dabei nachvollziehbare Spuren zu<br />

hinterlassen.<br />

Mindestens so wichtig wie die Installation<br />

der geeigneten Sicherheitssoftware<br />

ist ihre laufende Aktualisierung. Denn<br />

fast täglich erscheinen neue Virenarten<br />

im World Wide Web, die es zu erkennen<br />

und abzuwehren gilt. Eine Software, die<br />

automatisch die neuesten „Patterns“ integriert,<br />

ist insofern ein absolutes Muss.<br />

Blick in die Kristallkugel<br />

Was kommt im laufenden Jahr auf uns<br />

zu? Wo früher der Faktor Mensch noch<br />

Schlüsselfaktor <strong>für</strong> die Ausbreitung von<br />

Viren war – galt es doch, Anwender zur<br />

Aktivierung von Attachments zu bringen<br />

–, können Viren heute automatisiert<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

aktiv werden. Das erhöht die mögliche<br />

Geschwindigkeit der Ausbreitung expotentiell.<br />

„2002 werden gemischte Bedrohungen<br />

– sogenannte Hybride – gewiss die<br />

Hauptgefahr darstellen“, mutmaßt Eric<br />

Chien, Leiter der Europäischen Zentrale<br />

des Symantec Security Response Center.<br />

„Theoretische Algorithmen sagen voraus,<br />

dass es innerhalb von weniger als<br />

20 Minuten möglich sein kann, jeden<br />

Rechner im Internet zu infizieren.<br />

Wie bei anderen Technologien sehen wir<br />

auch bei den Bedrohungen durch<br />

moderne Viren eine Entwicklung, die<br />

neben e-Mail auch auf Instant Messaging,<br />

Peer-to-Peer-Anwendungen, digitale<br />

Geräte und neue Betriebssysteme<br />

(Windows XP/.NET) ausgerichtet ist.“<br />

Sensibilisierung unausweichlich<br />

Es gibt unzählige Möglichkeiten der Infizierung,<br />

Verfälschung oder des unbefugten<br />

Zugriffs auf die Unternehmensdaten.<br />

Nur wer die entsprechenden<br />

Schutzmechanismen lückenlos implementiert<br />

und konsequent „up-to-date“<br />

hält, ist auf der sicheren Seite. Dabei ist<br />

klar: Hundertprozentiger Schutz bleibt<br />

Utopie; dennoch sollte Angreifern die<br />

Ausführung ihrer Pläne so schwer wie<br />

möglich gemacht werden.<br />

Das Thema Security ist im Übrigen nie<br />

„erledigt“, denn mit jeder Veränderung<br />

an der Netzwerkstruktur, mit jedem<br />

neuen Endgerät, aber auch mit jeder<br />

neuen Form eines malicious Codes entstehen<br />

neue „Achillesfersen“ der Unternehmens-IT.<br />

Die Tragik darin ist, dass<br />

der größte Unsicherheitsfaktor immer<br />

noch der Mensch ist.<br />

So berichten Hacker, dass es die wenn<br />

auch nicht gerade ehrenvollste, aber<br />

doch einfachste Methode der Zugriffsverschaffung<br />

sei, unbedarfte Manager<br />

im Rahmen eines phantasievoll entworfenen<br />

und plausiblen Szenarios telefonisch<br />

nach ihrem Passwörtern zu fragen.<br />

Aua! In diesem Sinne: Take Care, und<br />

viel Vergnügen bei der Lektüre der aktuellen<br />

Ausgabe.<br />

M. W.<br />

Anzeige<br />

Titelthema<br />

9

Titelthema<br />

Mittelstand mit Tendenz zum wirtschaftlichen Wachstum<br />

Einen „verhaltenen Optimismus“ sieht<br />

Heinz-Paul Bonn, Präsidiumsmitglied des<br />

Bundesverbandes <strong>für</strong> Informationswirtschaft,<br />

Telekommunikation und neue Medien e.V.,<br />

in der IT-Branche.<br />

Der Aufschwung sei in Sicht.<br />

Davon, so erklärte Bonn, der im<br />

BITKOM zugleich Vorsitzender der Forums<br />

Mittelstand ist, werde auch der<br />

Mittelstand, der sich in den zurückliegenden<br />

Monaten gut auf die schlechte<br />

Investitionslage eingestellt habe, deutlich<br />

profitieren. Überschaubare Projekte<br />

mit kurzfristigem Return on Investment<br />

(ROI) werden die Investitionslage im<br />

Jahr 2002 bestimmen, betonte Bonn<br />

in einem Gespräch mit Chefredakteur<br />

Michael Wirt.<br />

Michael Wirt: Herr Bonn, die IT-Branche<br />

wird gegenwärtig überwiegend mit<br />

Negativschlagzeilen belegt: Die Zahl der<br />

Firmenpleiten in dieser Wachstumsbranche<br />

war noch nie so hoch. Wie sieht<br />

der BITKOM die weitere wirtschaftliche<br />

Entwicklung?<br />

Heinz-Paul Bonn: In der Tat haben sich<br />

in den letzten sechs Monaten die Meldungen<br />

über eingeleitete Insolvenzverfahren<br />

gehäuft. Die Ursachen <strong>für</strong> diese<br />

Schieflage ist oftmals deckungsgleich:<br />

Viele Unternehmen haben nach dem<br />

Internet-Boom massiv ihre Produktausweitung<br />

und gleichzeitig die Internatio-<br />

10 www.midrangemagazin.de Juni 2002<br />

ROIaler Aufschwung<br />

nalisierung angestrebt. Dabei haben sie<br />

ihren Kostensockel signifikant angehoben.<br />

Als dann im vierten Quartal erneut<br />

die Investitionsbereitschaft bei den Anwendern<br />

absackte, waren die flüssigen<br />

Mittel schnell aufgebraucht. Hinzu<br />

kommt ein deutlich verändertes Risikobewusstsein<br />

der Banken, das in der Folge<br />

von Basel II neue Rating-Verfahren<br />

einführt und stärker Branchen-, Marktund<br />

Wettbewerbspositionen in der Risikoeinschätzung<br />

berücksichtigt. Hier hat<br />

sich natürlich die Gesamtentwicklung<br />

der IT-Branche negativ ausgewirkt. Aufgabe<br />

des BITKOM ist es hier gegenwärtig,<br />

vor allem den mittelständischen Unternehmen<br />

mit Rat und Tat zur Seite zu<br />

stehen, um gegenüber den Banken zu einem<br />

realitätsnahen Ergebnis zu gelangen.<br />

Entscheidend aber ist: Die Branche<br />

ist gesund. Die überwiegende Zahl der<br />

Unternehmen ist positiv aus dem<br />

schwierigen Jahr 2001 herausgekommen.<br />

BITKOM hat <strong>für</strong> die IT-Branche<br />

ein moderates Wachstum <strong>für</strong> das zurückliegende<br />

Jahr von 1,7 Prozent auf<br />

137,8 Milliarden Euro identifiziert. In<br />

der Öffentlichkeit wahrgenommen werden<br />

jedoch vor allem die Insolvenzen.<br />

Michael Wirt: Wie sieht der BITKOM<br />

die wirtschaftliche Entwicklung in der<br />

Branche <strong>für</strong> das laufende Jahr?<br />

Heinz-Paul Bonn: Die CeBIT 2002 hat<br />

durchaus ein positives Signal <strong>für</strong> die<br />

Branche gesetzt. Die Unternehmen gehen<br />

– trotz des Besucherrückgangs – mit<br />

verhaltenem Optimismus in dieses Jahr.<br />

Heinz-Paul Bonn, Präsidiumsmitglied des BITKOM<br />

(Bundesverbandes <strong>für</strong> Informationswirtschaft,<br />

Telekommunikation und neue Medien e.V.) und<br />

Vorstandsvorsitzender der GUS Group AG & Co. KG<br />

Der BITKOM erwartet <strong>für</strong> das zweite<br />

Halbjahr eine deutliche Belebung. Über<br />

das ganze Jahr gesehen, rechnet der BIT-<br />

KOM mit einem Wachstum um 4,2 Prozent<br />

auf 143,6 Milliarden Euro. Für<br />

2003 sehen wir ein Wachstum um 8,6<br />

Prozent auf dann 156 Milliarden Euro<br />

voraus. Mittelfristig kann die Branche<br />

wieder zu den gewohnten zweistelligen<br />

Zuwachsraten zurückkehren. Dabei ist<br />

entscheidend, dass das Wachstum sowohl<br />

von global agierenden Konzernen<br />

als auch vom Mittelstand getragen wird.<br />

Allein im BITKOM sind rund 700 kleine<br />

und mittelständische Unternehmen organisiert.<br />

Nach unserem jüngsten Stimmungsbarometer<br />

sehen diese Anbieter<br />

optimistisch in die Zukunft. Sie sind im<br />

Übrigen auch durch ihre schlanken<br />

Strukturen, kurzen Entscheidungswege,<br />

und die Fähigkeit, auf neue Entwicklungen<br />

schnell zu reagieren, gut gerüstet,<br />

Krisensituationen zu überstehen – wie<br />

wir sie jetzt aktuell hinter uns haben.<br />

Gleichzeitig fordern wir aber, dass die<br />

Startbedingungen <strong>für</strong> Unternehmensgründer<br />

verbessert werden. Der BIT-<br />

KOM hat dazu ein Drei-Punkte-Programm<br />

aufgestellt, das auf den Abbau<br />

bürokratischer Hindernisse, eine Verbesserung<br />

der steuerlichen Rahmenbedingungen<br />

sowie die Optimierung der<br />

öffentlichen Förderprogramme abzielt.<br />

Michael Wirt: Welche Entwicklungen<br />

in der IT-Industrie werden den Aufschwung<br />

in diesem Jahr bringen?<br />

Heinz-Paul Bonn: Treibende Kraft sind<br />

Mobilfunk-, Daten-, Internet- und TV-<br />

Kabeldienste. Der Aufbau von UMTS-<br />

Diensten dürfte im Herbst zu neuen Anwendungsmöglichkeiten<br />

sowohl im<br />

Consumer- als auch Business-Umfeld<br />

führen. Stimuliert wird diese Entwicklung<br />

auch durch die weiter wachsende<br />

Zahl der Online-Anschlüsse in Deutschland.<br />

Allein im vergangenen Jahr sind

7 Millionen Deutsche online gegangen.<br />

37 Prozent aller Bundesbürger gibt an,<br />

regelmäßig im Web zu surfen. Der<br />

Durchdringungsgrad muss natürlich<br />

weiter erhöht werden. Aber es wird<br />

deutlich, dass auch hier – bezogen auf<br />

die Softwareentwicklung – die Nachfrage<br />

durch die stetig wachsende Zahl der<br />

Internet-Benutzer ihre Wirkungen zeigt.<br />

Nehmen wir das traditionelle Feld der<br />

Unternehmenslösungen: Hier zeigt sich,<br />

dass e-Business-Komponenten im Kommen<br />

sind. Die Dot.Com-Krise hat der<br />

Entwicklung zwar geschadet und sie verzögert.<br />

Aber die Erkenntnis, Geschäftsprozesse<br />

unternehmensübergreifend<br />

auszurichten und mehr Transparenz <strong>für</strong><br />

Unternehmensprozesse auch gegenüber<br />

Partnern zu erreichen, ist vorhanden.<br />

Allerdings wird es hier nicht mehr zu diesen<br />

millionenschweren Großprojekten<br />

kommen. Der Hype ist deutlich vorbei.<br />

Was gefragt ist, sind überschaubare Projekte<br />

zur Anwendungsmodernisierung<br />

und zur Web-Ausrichtung, die einen<br />

kurzfristigen Return on Investment bringen.<br />

In einer aktuellen Studie der Gartner<br />

Group wird dieser Trend übrigens<br />

eindeutig bestätigt. Die Ergänzung der<br />

bestehenden Lösungen um <strong>Mehr</strong>wertdienste<br />

und Web-Anwendungen wird<br />

dieses Jahr ihren Durchbruch erlangen.<br />

Michael Wirt: Anwendungsmodernisierung<br />

ist auch eine spezielle Herausforderung<br />

in der Welt der IBM <strong>iSeries</strong>, die<br />

ja von vielen mit den traditionellen<br />

Green Screens assoziiert und deshalb oft<br />

als „unmodern“ gilt. Wie sehen Sie hier<br />

die Entwicklung?<br />

Heinz-Paul Bonn: Mit WebSphere hat<br />

IBM einen guten Schritt in die richtige<br />

Richtung getan. Sehen Sie, die Benutzeroberfläche<br />

der Zukunft ist ja nicht länger<br />

Windows, sondern der Browser. Und<br />

hier gibt es mit WebSphere hervorragende<br />

Tools, die übrigens – je nach Lizenz –<br />

Bestandteil von OS/400 sind und damit<br />

den Anwendern und Anbietern kostenlos<br />

zur Verfügung stehen. Allerdings<br />

stelle ich fest, dass die Möglichkeiten,<br />

die sich mit WebSphere eröffnen, in<br />

Deutschland noch weitgehend unbekannt<br />

sind. Die GUS Group baut deshalb<br />

im Einvernehmen mit der IBM<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

EMEA ein Competence Center auf, das<br />

die bessere Verbreitung dieser Komponenten<br />

zum Ziel hat. Wir haben mit<br />

zwei Tools – der Scriptsprache Net.Data<br />

und dem Konvertierungswerkzeug<br />

WebFacing – beste Erfahrungen gemacht.<br />

WebFacing erlaubt die Konversion<br />

bestehender RPG- oder Cobol-Anwender<br />

in einer browserfähigen Lösung,<br />

ohne dass dazu der Code angefasst werden<br />

muss. Die GUS Group hat ihr ERP-<br />

System Charisma innerhalb von drei<br />

Monaten komplett umgestellt. Ich glaube,<br />

dass die Anwendungsmodernisierung<br />

einen neuen Lebenszyklus der Lösungen<br />

auf der <strong>iSeries</strong> bringen wird. Und<br />

es gibt ja auch nach wie vor gute Gründe<br />

<strong>für</strong> das System: Cost of Ownership, Verfügbarkeit<br />

und Integrationsgrad sind<br />

nach wie vor unerreichte Qualitäten.<br />

Michael Wirt: Gleichzeitig geht Ihr<br />

Haus aber auch den Weg in Richtung<br />

Java und damit Richtung Plattformunabhängigkeit.<br />

Ist damit nicht auch eine<br />

Absetzbewegung von der <strong>iSeries</strong> weg<br />

verbunden?<br />

Heinz-Paul Bonn: Unsere e-Commerce/<br />

e-Logistik-Lösung eLogistIQ haben wir<br />

in der Tat in Java geschrieben, weil wir<br />

sowohl das Ziel der Plattformunabhängigkeit<br />

als auch das Ziel der Web-Basiertheit<br />

verfolgt haben. Auch <strong>für</strong> unser ERP-<br />

Paket Charisma gibt es inzwischen Java-<br />

Ergänzungen. Allerdings haben wir uns<br />

<strong>für</strong> Java in erster Linie wegen der Technologie<br />

entschieden. Wir haben zugleich<br />

sehr gute Erfahrungen mit dieser Lösung<br />

auf der <strong>iSeries</strong> gemacht. Aber als Softwarehaus<br />

wollen wir natürlich in erster Linie,<br />

Lösungen verkaufen, auch wenn sich<br />

der Anwender – entgegen unserem Rat –<br />

<strong>für</strong> eine andere Plattform entscheidet. Im<br />

Übrigen hosten wir <strong>für</strong> einige unserer<br />

Kunden eLogistIQ-Lösungen bei uns im<br />

Hause. Und dann kommt immer die <strong>iSeries</strong><br />

zum Einsatz.<br />

Michael Wirt: Herr Bonn, ich danke Ihnen<br />

<strong>für</strong> das Gespräch.<br />

GUS Group AG & Co. KG<br />

D-50968 Köln<br />

� (+49) 0221/37659-0<br />

� www.gus-group.com<br />

Anzeige<br />

Titelthema<br />

11

Titelthema<br />

Hochverfügbare Anwendungen <strong>für</strong> IBM <strong>iSeries</strong><br />

In diesem Jahr stehen die Themen<br />

„Hochverfügbarkeit“ und „Disaster Recovery“<br />

bei den meisten IT-Verantwortlichen in der<br />

Prioritätenliste ganz weit oben. Dies ist vor<br />

allem darauf zurück zu führen, dass sich<br />

die Anwendungsumgebungen in Zukunft<br />

erheblich verändern werden.<br />

So wird die Evolution im Bereich von<br />

e-Business eine Transformation der<br />

Geschäftsprozesse einleiten, die darauf<br />

hinausläuft, dass Anwendungen kontinuierlich<br />

verfügbar sein müssen. Für einen<br />

Großhändler wird es beispielsweise<br />

erforderlich sein, Anwendungen zu implementieren,<br />

die automatisch auf der Basis<br />

von Regeln direkt mit den Anwendungen<br />

seiner Kunden und Lieferanten<br />

in Verbindung treten – ohne Eingriff von<br />

Menschen. Anwendungen von Service-<br />

Büros, die ihre Dienstleistungen im Web<br />

anbieten, müssen ständig verfügbar sein.<br />

Das klassische Konzept von nächtlichen<br />

Batch-Jobs wird wahrscheinlich zum<br />

Anachronismus und die Vorstellung,<br />

dass ein Zeitfenster <strong>für</strong> Wartungsarbeiten<br />

zur Verfügung steht, ist ein Luxus,<br />

den man sich nicht mehr leisten können<br />

Höchstverfügbarkeit<br />

wird. Hochverfügbare Anwendungen<br />

und Planungen <strong>für</strong> Disaster Recovery<br />

gewinnen somit eine neue Bedeutung.<br />

Definition von Hochverfügbarkeit<br />

Bevor einige Lösungsansätze zur Hochverfügbarkeit<br />

dargestellt werden, ist es<br />

zunächst erforderlich, eine Begriffsbestimmung<br />

vorzunehmen. Es werden<br />

zwei Typen von Ausfällen unterschieden:<br />

geplante und ungeplante (siehe Abbildung).<br />

Den größten Teil der „Downtime“ nehmen<br />

die geplanten Ausfälle ein. Sie sind<br />

im Wesentlichen durch den operationalen<br />

Betrieb begründet – wie<br />

beispielsweise bei Hardware-, Anwendungs-<br />

und Betriebssystem-Upgrades,<br />

Installation von PTFs oder Sicherungsoperationen.<br />

Das Zeitfenster <strong>für</strong> diese<br />

Art von Ausfällen tendiert in den Unternehmen<br />

zunehmend gegen Null.<br />

Die ungeplanten Ausfälle lassen sich<br />

wiederum in zwei Typen unterscheiden:<br />

„Recoverable“ und „Disaster“. Ein ungeplantes<br />

Recoverable-Ereignis könnte<br />

ein Fehler in einer Prozessorkarte sein;<br />

während ein Disaster zum Beispiel den<br />

Verlust eines Rechenzentrums darstellt.<br />

12 www.midrangemagazin.de Juni 2002<br />

Die Prozessorkarte kann ersetzt werden<br />

und das System beziehungsweise die Anwendungen<br />

können <strong>für</strong> den operationalen<br />

Betrieb wieder hergestellt werden.<br />

Dagegen bedeutet der Verlust eines Rechenzentrums,<br />

dass eine Wiederherstellung<br />

des operationalen Betriebs auf lokaler<br />

Seite ausscheidet. Es ist wichtig<br />

diese unterschiedlichen Definitionen<br />

von Ausfällen zu verstehen, um die Lösungsansätze<br />

<strong>für</strong> die verschiedenen Ausfalltypen<br />

beurteilen zu können.<br />

Anforderungen an<br />

Hochverfügbarkeitslösungen<br />

Für die Beurteilung verschiedener Lösungsansätze<br />

im Zusammenhang mit<br />

Hochverfügbarkeit und Disaster Recovery<br />

ist es notwendig, die Anforderungen<br />

der Geschäftsprozesse in den Mittelpunkt<br />

der Betrachtung zu stellen, denn<br />

sie sind letztendlich die bestimmenden<br />

Faktoren. Auf der Basis so genannter<br />

„Service Level Agreements“ sollten<br />

dann die Hochverfügbarkeitsanforderungen<br />

<strong>für</strong> jede der oben genannten drei<br />

Ausfalltypen definiert werden. Dieser<br />

Prozess ist <strong>für</strong> jede Anwendung durchzuführen<br />

und zwar über eine Zeitperiode<br />

von 24 Stunden und das wiederum<br />

über Tage, Monate und im Extremfall<br />

über Jahre.<br />

Weitere Informationen zu Hochverfügbarkeit,<br />

ClusterProven und Disaster Recovery<br />

und damit einen guten Einstieg in<br />

diese Thematik findet sich unter folgender<br />

Webseite: http://www.ibm.com/eserver/iseries/ha<br />

Den Autor: Peter Nimz erreichen Sie<br />

unter peter.nimz@de.ibm.com<br />

IBM Deutschland<br />

D-28329 Bremen<br />

� (+49) 0421/2381-0<br />

� www.de.ibm.com

IBM, Check Point und Tech Data <strong>Midrange</strong><br />

haben zusammen ein komplettes Sicherheitskonzept<br />

speziell <strong>für</strong> den Mittelstand entwickelt.<br />

Kernstück ist eine e-Security-Lösung, die<br />

schnell und unkompliziert implementiert<br />

werden kann.<br />

Vor Hacker-Attacken sind auch mittelständische<br />

Unternehmen nicht<br />

gefeit, sobald sie ihr Datennetzwerk<br />

nach außen öffnen. Eine „runde“ Sicherheitsstrategie<br />

hilft vorbeugen. Zwar<br />

bringt die Internet-Ökonomie gesteigerte<br />

Wettbewerbs-Chancen, aber letzten<br />

Endes entscheidet die Sicherheit eines<br />

Datennetzes über den erfolgreichen Auftritt<br />

eines Unternehmens. Interne Daten-<br />

Anzeige<br />

Eine Allianz der Sicherheit<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

Titelthema<br />

Security <strong>für</strong> alle<br />

bestände und ihre Übertragung sollten<br />

deshalb durch eine wirksame Strategie<br />

vor unberechtigten Eingriffen geschützt<br />

sein. „Vor allem wegen der Globalisierung<br />

und des damit einhergehenden<br />

starken Datenflusses fordern mittelständische<br />

Kunden optimale Sicherheitslösungen“,<br />

so Marcus Adä, Geschäftsführer<br />

bei der Tech Data <strong>Midrange</strong> GmbH.<br />

Passende Hard- und Software<br />

Die Basis <strong>für</strong> diese umfassende Security-<br />

Lösung ist die sichere und stabile eServer-Plattform<br />

in den xSeries-, pSeriesund<br />

<strong>iSeries</strong>-Ausführungen. Jedes Unternehmen<br />

kann den Server wählen, der <strong>für</strong><br />

die unternehmensspezifischen Anwendungen<br />

die richtige Kombination aus<br />

Preis, Leistung und Erweiterungsmög-<br />

lichkeiten bietet. So gewährleistet die<br />

Kombination aus Check Point- und<br />

IBM-Technologie die nahtlose Integration<br />

der Einzelprodukte zu einer zuverlässigen<br />

und leistungsfähigen Gesamtlösung.<br />

„Wir sorgen da<strong>für</strong>, dass der Kunde<br />

auf getestete und einfach zu implementierende<br />

Gesamtlösungen schnell zugreifen<br />

kann, die sämtliche Anforderungen<br />

an moderne Sicherheitssysteme erfüllen“,<br />

so Marcus Adä. Ergänzt wird die<br />

gemeinsame Kampagne durch Seminare,<br />

Roadshows und Schulungen.<br />

Autor: Christoph Heinz<br />

Tech Data <strong>Midrange</strong><br />

D-81379 München<br />

� (+49) 089/74273031<br />

� www.tdmrs.de<br />

13

Titelthema<br />

Heterogene Zugriffe kontrollieren<br />

Auch <strong>iSeries</strong> ist nicht sicher<br />

Eines der am häufigsten diskutierten Themen<br />

in der IT ist derzeit die Sicherheit. Sicherheit<br />

in allen nur denkbaren Facetten. Über unser<br />

System, die <strong>iSeries</strong> und deren Sicherheit erklärt<br />

Hubert Göhler, Geschäftsführer von PentaSafe<br />

Security Technologies, uns seine Meinung im<br />

Gespräch mit Michael Wirt.<br />

Michael Wirt: Alle Welt spricht von<br />

Security. Wie viel davon ist Panikmache<br />

und wie viele Löcher gibt es tatsächlich<br />

im System?<br />

Hubert Göhler: Es ist sicherlich nicht<br />

viel Panikmache. Immer größere Schäden<br />

entstehen durch Attacken. Und<br />

auch die werden immer mehr – egal, ob<br />

durch Viren oder Hacker. Nicht nur Privatpersonen<br />

mit krimineller Energie bedrohen<br />

heute die Netzwerke, sondern<br />

auch Industriespionage. Es kann sein,<br />

dass die Gefahren manchmal etwas<br />

überzeichnet werden, aber nur so kann<br />

man Aufmerksamkeit auf die existierenden<br />

Löcher im System lenken. Und<br />

davon gibt es noch einige: Das fängt bei<br />

Mitarbeitern an, die aus Unwissenheit<br />

oder auch aus bösem Willen Daten herausgeben<br />

oder einen Zugriff darauf ermöglichen.<br />

Generell aber stellt jede Öffnung<br />

nach außen – das Internet oder die<br />

Anbindung an andere Unternehmen<br />

oder mobile Mitarbeiter – schon eine<br />

Gefahr dar. Entsprechend hoch ist der<br />

Bedarf an IT-Sicherheit.<br />

Hubert Göhler,<br />

Geschäftsführer<br />

PentaSafe Security<br />

Technologies<br />

Michael Wirt: Für welches Unternehmen<br />

lohnt es sich, in Security zu investieren?<br />

Hubert Göhler: Jedes Unternehmen<br />

hat einen anderen Bedarf an Sicherheit.<br />

Erst, wenn man wirklich weiß, wie<br />

schutzbedürftig unterschiedliche Unternehmensdaten<br />

sind und wie hoch ein<br />

potenzieller Schaden sein könnte, kann<br />

man das richtige Maß festlegen und die<br />

geeigneten Maßnahmen definieren.<br />

Kosten und Nutzen müssen natürlich<br />

auch bei IT-Sicherheit in einem vernünftigen<br />

Verhältnis stehen.<br />

Leider hat sich das Thema Sicherheit<br />

noch nicht in allen Unternehmen als<br />

Priorität durchgesetzt. Der Geschäftsfokus<br />

und damit auch die Ressourcen<br />

zielen auf Produktivität und ROI, der<br />

<strong>für</strong> Sicherheitsprojekte nur schwer definierbar<br />

scheint.<br />

Michael Wirt: Welche Plattformen sind<br />

denn besonders gefährdet?<br />

Hubert Göhler: Eine vollkommen sichere<br />

Plattform gibt es nicht. Je offener<br />

das System, desto gefährdeter ist es<br />

auch. Aber bei jeder Plattform ist der<br />

Administrator immer wieder mit denselben<br />

Fragestellungen konfrontiert. Er<br />

muss Logs überprüfen, Anwenderprofile<br />

und Systemwerte aktualisieren sowie<br />

auf dieser Basis Empfehlungen aussprechen.<br />

Er muss Schwachstellen identifizieren<br />

und Lücken schließen – und dies<br />

meist in heterogenen Netzen mit Zugriff<br />

mobiler Mitarbeiter und einer Anbindung<br />

an das WAN.<br />

Michael Wirt: Ist die <strong>iSeries</strong> also doch<br />

nicht so sicher, wie immer behauptet<br />

wird? Wo hakt es denn dort?<br />

Hubert Göhler: Die <strong>iSeries</strong> hat umfangreiche,<br />

aber komplexe Sicherheits-Features,<br />

die nicht einfach implementierbar<br />

sind. Darüber hinaus wird die AS/400<br />

verstärkt in heterogene Umgebungen<br />

14 www.midrangemagazin.de Juni 2002<br />

eingebunden, die es den Unternehmen<br />

erlaubt, die vorhandenen Informationen<br />

best möglich zu verwerten. Diese heterogene<br />

Mischung ist nicht unproblematisch.<br />

Knackpunkt sind im Besonderen<br />

die Remote-TCP/IP-Zugriffe. Diese Zugriffe<br />

können durch Exit-Point-Programme<br />

kontrolliert werden. Exit Points<br />

sind die Punkte, an denen die AS/400 die<br />

Kontrolle über den Prozess an eine externe<br />

Funktion oder an ein Programm übergibt.<br />

Dies ist beispielsweise der Fall,<br />

wenn auf DB2/400-Daten von einer<br />

Windows NT Domain oder einem Unix-<br />

System zugegriffen wird. Werden die<br />

Exit Points nicht ausreichend kontrolliert,<br />

so kann ein Anwender unter Umständen<br />

direkt von einem PC im Netz auf<br />

die <strong>iSeries</strong>-Daten zugreifen und sie mit<br />

einer Utility wie FTP manipulieren.<br />

AS/400 wurde entwickelt, noch bevor<br />

die Local Area Networks (LAN) sehr<br />

verbreitet waren. Sicherheitskontrollen<br />

<strong>für</strong> Remote Client Access sind deshalb<br />

nicht grundlegender Bestandteil der<br />

<strong>iSeries</strong> Security-Methodik.<br />

Michael Wirt: Kann man diese<br />

Schwachstellen denn schließen?<br />

Hubert Göhler: Die Standardkontrollen<br />

in AS/400 an sich verhindern diesen<br />

Zugriff auf Objekte nicht notwendigerweise.<br />

Man muss Exit-Programme entwickeln<br />

und implementieren, was auch<br />

<strong>für</strong> die erfahrensten Praktiker und Programmierer<br />

schwierig ist. Die Zugangskontrolle<br />

<strong>für</strong> individuelle Anwender ist<br />

eine mühsame Aufgabe. Hunderte von<br />

Anwender im System greifen potenziell<br />

über mehr als 35 Exit Points auf die<br />

Daten zu. Jeder davon nutzt mehrere<br />

Funktionen – das ist eine riesige Aufgabe<br />

<strong>für</strong> jeden Programmierer! Aber dennoch,<br />

man kann diese Schwachstellen<br />

schließen. Das setzt voraus, dass sich<br />

jeder System-Administrator und Programmierer<br />

nach den Vorgaben des Ma-

nagements mit Sicherheit auf der <strong>iSeries</strong><br />

und AS/400 befasst. Ziel muss es sein,<br />

die sensiblen Geschäftsinformationen<br />

vor beabsichtigten oder zufälligen Sicherheitsverstößen<br />

oder Bedrohungen<br />

zu schützen.<br />

Michael Wirt: Und dabei hilft PentaSafe?<br />

Wie sieht Ihr Angebot konkret aus?<br />

Hubert Göhler: Die Produkte von PentaSafe<br />

helfen den IT-Managern, weitere<br />

effektive Sicherheitsmaßnahmen in ihre<br />

<strong>iSeries</strong> einzubauen. Das beginnt bei<br />

Security Auditing. Der VigilEnt Security<br />

Agent automatisiert die Überprüfung<br />

und erstellt präzise, leicht verständliche<br />

Berichte. Über Rollendefinitionen verwaltet<br />

die Lösung auch Anwender,<br />

Gruppen, Netze, Objekte und Exit<br />

Points. Für das Auditing gibt es einige<br />

wichtige Werkzeuge, wie etwa Delta-<br />

Reports, die den Zustand der Objekte<br />

zu zwei verschiedenen Zeitpunkten vergleichen<br />

und Veränderungen ausweisen.<br />

Auch können Datenzugriffe und die Zugriffsarten<br />

– Lesen, Schreiben, Ändern,<br />

Löschen – bis auf Feldebene überprüft<br />

werden.<br />

Michael Wirt: Bleibt bei all diesen<br />

Maßnahmen dennoch ein Restrisiko,<br />

das man nicht vermeiden kann?<br />

Hubert Göhler: Eine hundertprozentige<br />

Sicherheit kann es nie geben – vor allem,<br />

da ja die Security-Budgets auch in<br />

einem sinnvollen Rahmen bleiben müssen.<br />

Die Tools der Spezialisten wie PentaSafe<br />

helfen dabei, den Sicherheitslevel<br />

auf das individuell notwendige Sicherheitsniveau<br />

kostenbewusst anzupassen.<br />

Aber ein bestimmtes Restrisiko kann<br />

man nicht ausschließen. Schließlich haben<br />

wir es mit Menschen zu tun und<br />

auch die bestausgebildetsten Mitarbeiter<br />

machen Fehler. Aber ich bin sicher,<br />

man kann mit geeigneten Maßnahmen<br />

sehr, sehr viel erreichen.<br />

PentaSafe<br />

D-63263 Neu-Isenburg<br />

� (+49) 06102/247600<br />

� www.pentasafe.com<br />

Anzeige<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

Titelthema<br />

15

Titelthema<br />

Virenschutzmanagement<br />

Es gehört heute zu den leidigen, aber<br />

keinesfalls zu unwichtigen, Alltagsaufgaben<br />

eines Netzwerkadministrators, Viren zu<br />

bekämpfen bzw. das Firmennetzwerk vor ihnen<br />

zu schützen. Oftmals soll diese Herausforderung<br />

mit einem geringen Aufwand bewältigt werden.<br />

Dabei hat der Virenbeauftragte eine Fülle von<br />

Herausforderungen zu bewältigen.<br />

W elche Aspekte hat ein Virenschutz<br />

dabei zu erfüllen? Er<br />

sollte generell als mehrstufiger Schutz<br />

aufgebaut sein. Die <strong>Mehr</strong>stufigkeit muss<br />

zum einen durch unterschiedliche Viren-<br />

Engines und zum anderen durch die Installation<br />

des Virenschutzes an unterschiedlichen<br />

Punkten im Unternehmensnetzwerk<br />

sichergestellt werden. Eine<br />

erste Virenprüfung sollte an der Firewall<br />

bzw. am Gateway erfolgen, eine zweite<br />

16 www.midrangemagazin.de Juni 2002<br />

Effizienter Schutz gegen hocheffiziente Viren<br />

am e-Mail-System und nicht zuletzt<br />

auf File-Servern, Workstations und<br />

Handhelds. Selbstverständlich sollte die<br />

Virenschutzsoftware eine hohe Erkennungsrate<br />

aufweisen. Die Software muss<br />

einfach – nach Möglichkeit durch Softwareverteilung<br />

– zu installieren sein.<br />

Alle so geschützten Systeme müssen<br />

durch eine zentrale Administrationskonsole<br />

verwaltet werden können. Mittels<br />

dieser gibt es die Möglichkeit, die<br />

Systeme in logische Gruppen einzuteilen,<br />

die mit unterschiedlichen Richtlinien<br />

versehen werden können. Weiterhin<br />

ist es über diese Konsole möglich, Fehlermeldungen<br />

(Alerting) zu visualisieren,<br />

den Status der Gruppen bzw. Systeme<br />

zu überwachen, Auswertungen<br />

darüber zu erhalten und am besten noch<br />

Software- und Virensignatur-Updates zu<br />

verteilen.<br />

Scan-Module<br />

Die Anti-Viren-Lösung von F-Secure<br />

unterstützt verschiedene Scan-Module<br />

und ist die einzige auf dem Markt erhältliche<br />

mit drei Scan-Engines. Diese stammen<br />

von 3 unterschiedlichen Virenlabors<br />

und werden ebenfalls von ihnen<br />

gepflegt. Damit erfüllt die Software die<br />

Grundbedingung sowohl der hohen Erkennungsrate<br />

als auch der unterschiedlichen<br />

Scan-Engines. Des Weiteren bietet<br />

das Unternehmen Anti-Virus-Produkte<br />

<strong>für</strong> alle Stufen wie Gateway, Server,<br />

Workstations und Handhelds an.<br />

Anti-Virus-Datenbankdaten<br />

Die mit der Manager-Konsole erstellte<br />

Richtliniendatei wird auf dem Manager-<br />

Server gespeichert. Das gewährleistet,<br />

dass die aktuellste Richtliniendatei von<br />

Servern, Gateways, Arbeitsstationen<br />

und anderen Geräten gefunden wird.<br />

In dieser Datei werden sie gemäß den<br />

Sicherheitsrichtlinien aufgefordert, alle<br />

neuen Anwendungen, Erweiterungen<br />

und Aktualisierungen herunterzuladen.<br />

Downloads werden auf Grundlage der<br />

vom Systemadministrator festgelegten<br />

Richtlinien- und Konfigurationsinformationen<br />

automatisch entpackt und auf<br />

dem Host-Computer installiert. Der<br />

Manager bietet außerdem eine leistungsstarke<br />

Berichterstellungsoption,<br />

mit der der Status des gesamten verwalteten<br />

Netzwerks überwacht werden<br />

kann. Die Berichte können Sicherheitshinweise,<br />

Virusinfektionsraten, Anti-<br />

Virus-Datenbankdaten, Produktversionen<br />

des Host-Status usw. enthalten.<br />

Auf dem Manager-Server wird zusätzlich<br />

ein BackWeb-Client installiert, der sich<br />

in einem frei definierbaren Zyklus mit<br />

dem BackWeb-Server verbindet und die<br />

aktuellsten Virensignatur-Datenbanken<br />

downloadet. Diese werden dann über<br />

den Management-Server an alle Clients<br />

verteilt. Zusätzlich gibt es die Möglichkeit,<br />

<strong>für</strong> alle Hosts das BackWeb zu installieren<br />

– ein Vorteil besonders <strong>für</strong> mobile<br />

Benutzer, die sich selten im Firmennetz<br />

aufhalten. Hat ein solcher Benutzer<br />

BackWeb installiert und befindet er sich<br />

im Firmennetzwerk, erhält er die Virensignaturen<br />

vom Manager.<br />

Durch die Registrierung bei F-Secure<br />

Radar erhält man bei neuen Gefahren<br />

(neue Viren etc.) umgehend eine Nachricht<br />

auf unterschiedlichste Geräte – wie<br />

z.B. Handy, Pager, Fax, etc. Die Kombination<br />

der F-Secure-Produkte ermöglicht<br />

es, einen umfassenden Virenschutz bei<br />

geringem Installations-, Wartungs- und<br />

Überwachungsaufwand zu realisieren.<br />

AD Solutions AG<br />

D-40789 Monheim<br />

� (+49) 02173/1675-0<br />

� www.adsolutions-group.com

Sicherheit plus...<br />

Ob die IT-Systeme stärker von außen oder von<br />

innen bedroht sind, darüber lässt sich streiten.<br />

Eines ist jedoch sicher: Ohne durchgängiges<br />

Sicherheitsmanagement gibt es keine Sicherheit<br />

in Unternehmen. Dies geht Hand in Hand mit<br />

dem Systemmanagement, wie es die drei<br />

großen „A’s“ – Autorisierung, Authentifizierung<br />

und Administration – nahe legen.<br />

Die Integration von IT-Sicherheit in<br />

die allgemeine Politik der inneren<br />

und äußeren Sicherheit zum Schutz kritischer<br />

Infrastrukturen ist in vollem<br />

Gange. Insbesondere die fundamentalen<br />

Änderungen, die das Internet auf die<br />

Gestaltung der betrieblichen Abläufe<br />

bewirkt, eröffnen ein zusätzliches Bedrohungspotenzial.<br />

Mit Firewall, Antiviren-Software,<br />

Content Inspection und<br />

Intrusion Detection stehen den Unternehmen<br />

probate Hilfen zur Verfügung,<br />

sich vor unliebsamen Besuchern zu<br />

schützen.<br />

Offene Grenzen<br />

Die Sicherheitsfrage bezieht sich aber<br />

nicht alleine auf die Aspekte der Ausgrenzung.<br />

Sie ist erheblich weiter zu fassen,<br />

da im Rahmen von B2C- und B2B-<br />

Szenarien die Grenzen zwischen der<br />

eigenen Infrastruktur und der von<br />

Geschäftspartnern, Lieferanten, Kunden<br />

etc verwischen. Diese Gruppen<br />

schlüpfen nun in die Rolle des „gewöhnlichen“<br />

Benutzers, der über eine legitime<br />

Berechtigung zur Nutzung auch interner<br />

Firmen-IT-Ressourcen verfügt.<br />

Schon in der RZ-/Mainframe-Ära wurden<br />

unter dem Begriff „Sicherheit“ Fragen<br />

der Geheimhaltung, Datenintegrität<br />

Zwei Seiten eines Problems<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

oder Verfügbarkeit von Daten und<br />

Systemen subsumiert. Daran hat sich<br />

auch heute nichts geändert. Denn während<br />

Sicherheit aus interner Sicht Schutz<br />

der eigenen Ressourcen bedeutet, erwarten<br />

externe (aber auch interne) Nutzer<br />

hier in erster Linie Verfügbarkeit und<br />

Performance – oder kurz: die Funktionstüchtigkeit<br />

der IT-Infrastruktur. Die<br />

Sicherheitsarchitektur eines Unternehmens<br />

darf sich folglich nicht nur auf die<br />

oben erwähnten Sicherheitswerkzeuge<br />

beschränken, sondern muss gleichrangig<br />

Aspekte der Performance und der<br />

Verfügbarkeit (Ausfallschutz, Wiederanlauf<br />

etc.) beachten.<br />

Zentrale Administration<br />

Um die unterschiedlichen Sicherheitsmechanismen<br />

und Benutzergruppen unter<br />

einen (Management-)Hut zu bringen,<br />

gewinnt die zentrale Benutzeradministration<br />

an Gewicht. Benutzeridentitäten,<br />

Konten, Zugriffsrechte und Ressourcen<br />

müssen in einem LDAP V3/X.500-standardkonformen<br />

Verzeichnisservice (Directory)<br />

vorgehalten werden, um den<br />

Administratoren jederzeit einen transparenten<br />

und konsistenten Blick auf das<br />

Sicherheitsregelwerk zu gewähren. Da<br />

in einem zentralen Directory auch die<br />

Passwörter verwaltet werden, eignet es<br />

sich ebenso als Ausgangspunkt <strong>für</strong> das<br />

Zusammenspiel mit webbasierten Single<br />

Sign On- (SSO-) Lösungen.<br />

Der Autor Matthias Frank ist Manager<br />

Business Development bei Computer<br />

Associates<br />

CA Computer Associates GmbH<br />

D-64297 Darmstadt<br />

� (+49) 06151/949-0<br />

� www.ca.com<br />

Anzeige<br />

Titelthema<br />

17

Titelthema<br />

Sichere Connectivity im Application Server Computing<br />

Netzwerke sicher öffnen<br />

Die Zahl der Internet-Nutzer ist mittlerweile<br />

auf 375 Millionen Menschen weltweit angestiegen.<br />

Darunter sind sowohl potenzielle Kunden<br />

und Geschäftspartner als auch potenzielle<br />

Angreifer und Datenspione. Die bestehende<br />

Infrastruktur des Internets bietet dank<br />

übergreifender Protokolle und Standards eine<br />

einzigartige Flächenabdeckung und ist zugleich<br />

derzeit das wirtschaftlich günstigste Netzwerk.<br />

Ein Terminal mit Modem und eine Telefonleitung<br />

reichen bereits aus, um von überall auf<br />

der Welt darauf zuzugreifen.<br />

Einem Unternehmen bietet sich das<br />

Web daher <strong>für</strong> die Bereitstellung<br />

von Applikationen <strong>für</strong> Außendienstmitarbeiter,<br />

Kunden und Partner an. Durch<br />

die Anbindung von Geschäftspartnern<br />

können Geschäftsprozesse automatisiert<br />

und wirtschaftlicher gestaltet werden.<br />

Die Nutzung des öffentlichen Netzes<br />

ist also <strong>für</strong> fast jedes Unternehmen,<br />

sei es national oder international ausgerichtet,<br />

eine unabdingbare Voraussetzung<br />

da<strong>für</strong>, konkurrenzfähig zu bleiben.<br />

Allerdings ist es auch das unsicherste<br />

Netzwerk. Die Übertragung von Unternehmensdaten<br />

über das Internet verändert<br />

die Anforderungen an die IT-Sicherheitssysteme<br />

der Betriebe. Daten müssen<br />

also vor unerwünschten Blicken sicher<br />

sein, aber dennoch <strong>für</strong> den autorisierten<br />

Benutzer zuverlässig an jedem Ort und<br />

zu jeder Zeit zur Verfügung stehen. Eine<br />

Sicherheitsstudie, die von PricewaterhouseCoopers<br />

und InformationWeek<br />

im Jahr 2001 erarbeitet wurde, zeigt,<br />

dass knapp 60 Prozent der deutschen<br />

Unternehmen im vergangenen Jahr mit<br />

Computerviren und Trojanischen Pferden<br />

angegriffen wurden.<br />

Sieben Prozent mussten unautorisierte<br />

Zugriffe registrieren, fünf Prozent eine<br />

Manipulation von Systemprogrammen<br />

feststellen und fünf Prozent bemerkten<br />

den Diebstahl von Daten und Geschäftsgeheimnissen.<br />

Auch das Bundesamt <strong>für</strong><br />

Sicherheit in der Informationstechnik<br />

fordert, dass IT-Security eine wichtige<br />

Rolle in der Unternehmensplanung<br />

spielen muss. Dies muss aber immer im<br />

wirtschaftlich angemessenen Rahmen<br />

geschehen, denn auch hier gilt wie in<br />

allen übrigen Bereichen: „Overdoing“<br />

ist so wenig sinnvoll wie „Underdoing“.<br />

Spezielle Anforderungen erfordern angepasste<br />

Sicherheitsmechanismen, und<br />

die teuersten sind nicht immer die effizientesten.<br />

Während autorisierte Anwender<br />

auf unternehmenskritische Anwendungen<br />

zugreifen sollen, muss man unautorisierte<br />

User mit Hilfe zusätzlicher<br />

Mechanismen davon abhalten. Dazu<br />

zählen Zugriffskontrolle gemäß einer<br />

zentralen Rechteverwaltung und Verschlüsselung<br />

der Verbindung.<br />

Applikationen weltweit sicher<br />

abrufen<br />

Mit dem Modell des Application Server<br />

Computing gewährleistet Citrix die<br />

Bereitstellung beliebiger Anwendungen,<br />

die auf einem MetaFrame-Server<br />

<strong>für</strong> Mitarbeiter, Kunden und Partner<br />

freigegeben werden können. Die ICA-<br />

Technologie (Independent Computing<br />

Architecture) ist mit zurzeit mindestens<br />

35 Millionen installierten Clients zum<br />

De-facto-Standard <strong>für</strong> serverbasierte<br />

18 www.midrangemagazin.de Juni 2002<br />

Anwendungsbereitstellung geworden.<br />

Das ICA-Protokoll benötigt nur eine<br />

sehr geringe Bandbreite bis 20 KBit/s,<br />

da die Anwendung zu 100 Prozent auf<br />

dem Server ausgeführt wird und<br />

lediglich Tastatureingaben, Mausklicks<br />

und Bildschirmansichten über das<br />

Netzwerk transportiert werden. Die<br />

MetaFrame-Architektur, die eine Vielzahl<br />

an Server-Plattformen und Client-<br />

Betriebssystemen unterstützt, bietet an<br />

sich schon einen relativ hohen Sicherheitsstandard,<br />

da potenzielle Angreifer<br />

den ICA-Datenstrom nur schwer zu<br />

einem <strong>für</strong> sie lesbaren Datensatz aufbereiten<br />

können. Um dies aber ganz<br />

auszuschließen, wurden weitere Sicherheitsmechanismen<br />

<strong>für</strong> das Application<br />

Server Computing entwickelt. In Citrix<br />

MetaFrame wurden zwei auf SSL-Verschlüsselung<br />

basierende Mechanismen<br />

integriert: das SSL-Relay und der Citrix<br />

Secure Gateway (CSG). Sie sorgen <strong>für</strong><br />

den sicheren Transport der ICA-Daten<br />

über öffentliche Netzwerke.<br />

Sichere Verbindung von jedem<br />

Endgerät zum Server<br />

Bei gesicherten Verbindungen sind<br />

Authentifizierung, Access Control und<br />

Verschlüsselung besonders wichtige<br />

Sicherheitsmaßnahmen: Die Authentifizierung<br />

regelt die Frage, wer zugreifen<br />

darf. Die Access Control legt fest, welcher<br />

Nutzer auf welche Daten und Programme<br />

zugreifen kann. Die Verschlüsselung<br />

sichert den Datenstrom während<br />

der Übertragung im Internet. CSG und<br />

SSL-Relay nutzen eine Schlüssellänge<br />

von 128 bit. Beide Sicherheitstechnologien<br />

schließen durch den Einsatz von<br />

Serverzertifikaten die so genannten<br />

„Man-in-the-Middle“-Attacken aus.<br />

Bei dieser Art des Angriffs versucht ein<br />

unautorisierter Dritter die Identität des<br />

Servers anzunehmen und das Endgerät

Titelthema<br />

zu täuschen. SSL-Relay empfiehlt sich<br />

<strong>für</strong> den Einsatz in kleineren MetaFrame-<br />

Farmen, denn bei dieser Methode wird<br />

auf jedem einzelnen Server ein Zertifikat<br />

platziert – bei sehr großen Installationen<br />

wird die Zertifikatverwaltung zeitaufwendig.<br />

CSG hingegen ist <strong>für</strong> den Einsatz<br />

in umfangreichen MetaFrame-Farmen<br />

geeignet: Bei beiden Methoden<br />

wird zwischen Citrix-Server und Endgerät<br />

ein dedizierter Server auf eigener<br />

Hardware geschaltet, der die Verschlüsselungsaufgaben<br />

übernimmt und auf<br />

dem auch das Zertifikat untergebracht<br />

ist. Die Anzahl der Zertifikate reduziert<br />

sich dementsprechend und der Verwaltungsaufwand<br />

sinkt. Die vorgeschalteten<br />

Server übernehmen außerdem eine<br />

Proxy-Funktion, denn sie verbergen die<br />

Server im LAN und stellen nach außen<br />

nur eine einzige IP-Adresse dar. Das<br />

reduziert die Angriffsfläche des Unternehmensnetzwerks<br />

erheblich.<br />

Dreifach gesicherte Daten rund<br />

um die Uhr<br />

Bedenkt man die notwendigerweise unterschiedliche<br />

Informationspolitik eines<br />

Unternehmens gegenüber seinen Kunden,<br />

Lieferanten und eigenen Mitarbeitern,<br />

die sich via Internet einloggen,<br />

muss die erste Sicherheitsmaßnahme<br />

eine zuverlässige Authentifizierung des<br />

Anwenders sein. In diese Lösung lassen<br />

sich daher Authentifizierungssysteme<br />

verschiedenster Drittanbieter integrieren<br />

– beispielsweise Smart Cards oder<br />

Token. Der Authentifizierungsprozess<br />

kann zweistufig aufgesetzt werden: Der<br />

Benutzer muss sich zuerst mit etwas ausweisen,<br />

was er besitzt, beispielsweise<br />

einem Token, und dann mit etwas, das<br />

er weiß, beispielsweise einem Passwort.<br />

Hat der Anwender sich angemeldet,<br />

kontaktiert das System alle Server, <strong>für</strong><br />

die der Anwender zugelassen ist und<br />

fragt die aktuelle Zugangsberechtigung<br />

ab. Eine Lösung ohne Zugangskontrolle<br />

schützt nur die Sicherheit des Datenflusses<br />

– nicht das Netzwerk selbst.<br />

Citrix Systems GmbH<br />

D-85399 Hallbergmoos<br />

� (+49) 0811/830-000<br />

� www.citrix.com<br />

Netzwerke sicher öffnen<br />

Das wertvollste Gut in den meisten Unternehmen<br />

sind die Daten, die – in welcher Form<br />

auch immer – im Firmennetzwerk vorliegen.<br />

Und darum sollten sie jederzeit geschützt<br />

werden vor unberechtigten Zugriffen<br />

und Manipulationen: einerseits nach außen<br />

vor Hackern, Betriebsspionen und Viren,<br />

andererseits nach innen – unabsichtlich oder<br />

auch beabsichtigt – durch die eigenen<br />

Mitarbeiter.<br />

Sicherheit bieten hier Schutzmechanismen,<br />

die sich auf der Basis einer<br />

umfassenden Analyse der individuellen<br />

Situation aus mehreren Komponenten<br />

wie etwa Firewall-, Authentisierungsund<br />

Verschlüsselungs-Systemen zusammensetzen.<br />

Im Zusammenspiel mit einer<br />

regelmäßigen, qualifizierten Schwachstellenanalyse<br />

können sich Unternehmen<br />

auf diese Weise wirksam gegen<br />

„ungeladene Gäste“ in ihrem Netzwerk<br />

schützen, denn: Sicherheit ist ein Prozess<br />

und kein Produkt.<br />

Der globalen Informationsgesellschaft<br />

mit ihren stets komplexer und schneller<br />

werdenden Kommunikationssystemen<br />

werden immer sensiblere Daten anvertraut.<br />

Trotz der damit einhergehenden<br />

und auch allseits bekannten Gefahren<br />

nehmen jedoch noch sehr viele Unternehmen<br />

das Thema „Netzwerksicherheit“<br />

nur zögerlich in Angriff, während<br />

beispielsweise die Gebäude ganz selbstverständlich<br />

mit Alarmanlagen gegen<br />

unbefugten Zutritt abgesichert sind. Der<br />

Grund <strong>für</strong> die nachlässige Haltung liegt<br />

zumeist in einem grundsätzlich fehlenden<br />

Sicherheitsbewusstsein gegenüber<br />

den per se vorhandenen zahlreichen<br />

Security-Lücken beispielsweise in kom-<br />

20 www.midrangemagazin.de Juni 2002<br />

Der richtige Mix <strong>für</strong> die Netzwerksicherheit<br />

Nie mehr ohne<br />

plexen Betriebssystemen und Anwendungen.<br />

Durch fehlendes Know-how<br />

existieren nicht immer Konzepte <strong>für</strong> einen<br />

effizienten Datenschutz. Dabei ließe<br />

sich mit der Hilfe qualifizierter Implementierungspartner<br />

und der richtigen<br />

Kombination von individuell zusammengestellten<br />

Lösungen jederzeit ein<br />

wirkungsvolles System erarbeiten, das<br />

vor Fremdzugriffen schützt und gleichzeitig<br />

Daten im Unternehmen auch nur<br />

dort verfügbar macht, wo der Zugriff erwünscht<br />

ist – räumlich begrenzt, zeitlich<br />

begrenzt und tätigkeitsbezogen.<br />

Ganzheitlicher Ansatz<br />

Was also ist zu tun? Die Profi Engineering<br />

Systems AG aus Darmstadt hat in<br />

ihrem Geschäftsfeld Security-Lösungen<br />

<strong>für</strong> die Entwicklung, Einführung und<br />

Pflege einer ganzheitlichen unternehmensweiten<br />

IT-Sicherheitspolitik einen<br />

mehrstufigen Lösungsansatz entwickelt,<br />

der jeweils individuell nach den<br />

spezifischen Anforderungen der Kunden<br />

erarbeitet wird.

Sicherheitssystem<br />

Ausgangspunkt ist ein zweitägiger Security-Basis-Workshop,<br />

in dessen Verlauf<br />

zunächst mithilfe von grundlegenden Erläuterungen<br />

zum Thema „IT-Sicherheit“<br />

eine gemeinsame Wissensbasis über tatsächlich<br />

existierende Sicherheitslücken<br />

aufgebaut wird. Diese Vorgehensweise<br />

liegt in der Tatsache begründet, dass<br />

noch immer viele Anwender der Meinung<br />

sind, die Implementierung einer<br />

Firewall schütze sie gegen alle Angriffe<br />

von außen. Dabei laufen sie leicht Gefahr<br />

zu verkennen, dass dies lediglich ein<br />

einzelner Baustein innerhalb eines Rundum-Konzeptes<br />

ist, das zudem steter Pflege<br />

und genauester Beobachtung bedarf.<br />

Auch kann etwa ein gebrauchsüblicher<br />

Virenscanner auf einem Einzelplatzrechner<br />

lediglich anzeigen, dass ein Virus<br />

bereits im Netz ist. Doch was ist dann zu<br />

tun? Im Angesicht dieses enormen Bedrohungspotenzials<br />

mit seinen vielfältigen<br />

Angriffstechniken werden daher im<br />

Workshop leistungsfähige Abwehrmechanismen<br />

mit den entsprechenden<br />

Lösungsstrategien vorgestellt.<br />

<strong>Midrange</strong> MAGAZIN Juni 2002<br />

Wo sind die Sicherheitslecks?<br />

Mittels eines detaillierten Fragenkatalogs<br />

fertigen die Projektmitarbeiter im<br />

Anschluss daran gemeinsam mit dem<br />

Kunden eine Ist-Aufnahme der aktuellen<br />

IT-Infrastruktur an, um Schwachstellen<br />

aufzudecken, die dem Unternehmen<br />

zuvor möglicherweise gar nicht bewusst<br />

waren. Diese Analyse bietet dann<br />

die Basis da<strong>für</strong>, genau die Stellen festzulegen,<br />

an denen eine wirkungsvolle<br />

Sicherheitslösung künftig ansetzen soll.<br />

Einmal mehr wird dabei den Kunden<br />

vor Augen geführt, dass es sich bei der<br />

Einrichtung einer sicheren IT-Umgebung<br />

nicht um die bloße Implementierung<br />

eines einzelnen Produkts wie der<br />

Firewall handeln kann, die in der Lage<br />

sein soll, sämtliche Angriffe von außen –<br />

die inneren würden damit ja schon gar<br />

nicht abgedeckt – adäquat abzuwehren.<br />

Es geht vielmehr um eine Lösung, die<br />

sich individuell aus vielen Bausteinen<br />

zusammensetzt. Bildlich gesprochen:<br />

Was nutzt die dickste Stahltür am<br />

Firmeneingang, wenn auf der Rückseite<br />

des Gebäudes trotzdem immer ein Fenster<br />

offen steht?<br />

Unverzichtbar:<br />

Das Sicherheitshandbuch<br />

Zur Fixierung aller nach der Analyse aufgedeckten<br />

Sicherheitslecks und der darauf<br />

aufbauenden Anforderungen an das<br />

zukünftige System – auch der gesetzlichen<br />

Vorschriften, wie sie etwa <strong>für</strong> börsennotierte<br />

Unternehmen gelten – wird ein Sicherheitshandbuch<br />

erstellt. Darin müssen<br />

auch die Schwachstellen enthalten sein,<br />

die das Unternehmen aus firmeninternen<br />

Gründen derzeit nicht abdecken kann<br />

oder will. Danach geht es an die Auswahl<br />

der entsprechenden Produkte, aus denen<br />

sich die künftige Security-Lösung zusammensetzen<br />

soll, also etwa Firewall oder<br />

Produkte zur Authentisierung und Ver-<br />

Titelthema<br />

schlüsselung. Zumeist kann dabei auf ein<br />

bereits bestehendes System – etwa eine<br />

Virenschutz-Lösung – aufgebaut werden.<br />