Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

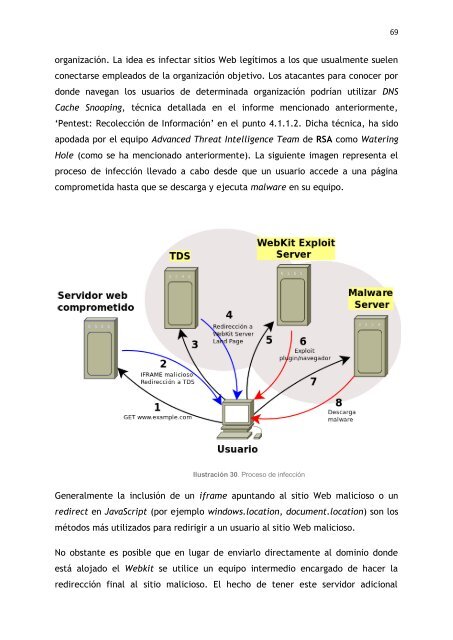

organización. La idea es infectar sitios Web legítimos a los que usualmente suelen<br />

conectarse empleados de la organización objetivo. Los atacantes para conocer por<br />

donde navegan los usuarios de determinada organización podrían utilizar DNS<br />

Cache Snooping, técnica detallada en el informe mencionado anteriormente,<br />

‘Pentest: Recolección de Información’ en el punto 4.1.1.2. Dicha técnica, ha sido<br />

apodada por el equipo Advanced Threat Intelligence Team de RSA como Watering<br />

Hole (como se ha mencionado anteriormente). La siguiente imagen representa el<br />

proceso de infección llevado a cabo desde que un usuario accede a una página<br />

comprometida hasta que se descarga y ejecuta malware en su equipo.<br />

Ilustración 30. Proceso de infección<br />

Generalmente la inclusión de un iframe apuntando al sitio Web malicioso o un<br />

redirect en JavaScript (por ejemplo windows.location, document.location) son los<br />

métodos más utilizados para redirigir a un usuario al sitio Web malicioso.<br />

No obstante es posible que en lugar de enviarlo directamente al dominio donde<br />

está alojado el Webkit se utilice un equipo intermedio encargado de hacer la<br />

redirección final al sitio malicioso. El hecho de tener este servidor adicional<br />

69