You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

6.2. Análisis Forense del tráfico<br />

6.2.1. Detección de<br />

anomalías/ataques de Red<br />

En esta sección se enumeraran algunas recomendaciones sobre cómo detectar<br />

ciertas anomalías o ataques en nuestra Red. Para ello se enumeraran, clasificados<br />

por capas de red, cómo detectar algunos de los ataques o anomalías más<br />

representativos en el caso de estar siendo objetivo en un ataque dirigido.<br />

6.2.1.1. Capa de enlace de datos<br />

Se trataran los ataques más característicos a los protocolos ARP y DHCP<br />

respectivamente.<br />

6.2.1.1.1. Capa de enlace de datos. ARP<br />

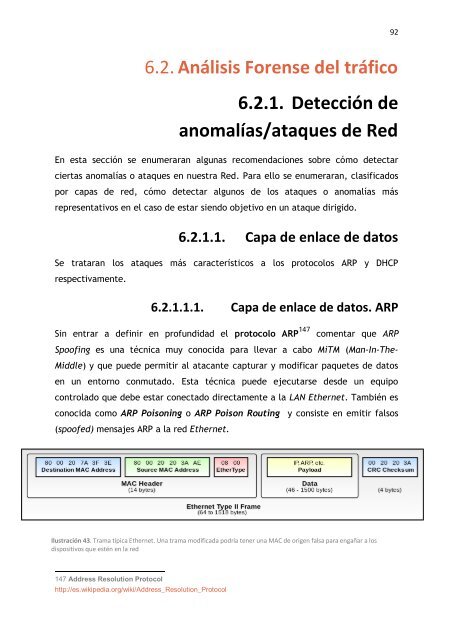

Sin entrar a definir en profundidad el protocolo ARP 147 comentar que ARP<br />

Spoofing es una técnica muy conocida para llevar a cabo MiTM (Man-In-The-<br />

Middle) y que puede permitir al atacante capturar y modificar paquetes de datos<br />

en un entorno conmutado. Esta técnica puede ejecutarse desde un equipo<br />

controlado que debe estar conectado directamente a la LAN Ethernet. También es<br />

conocida como ARP Poisoning o ARP Poison Routing y consiste en emitir falsos<br />

(spoofed) mensajes ARP a la red Ethernet.<br />

Ilustración 43. Trama típica Ethernet. Una trama modificada podría tener una MAC de origen falsa para engañar a los<br />

dispositivos que estén en la red<br />

147 Address Resolution Protocol<br />

http://es.wikipedia.org/wiki/Address_Resolution_Protocol<br />

92