You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

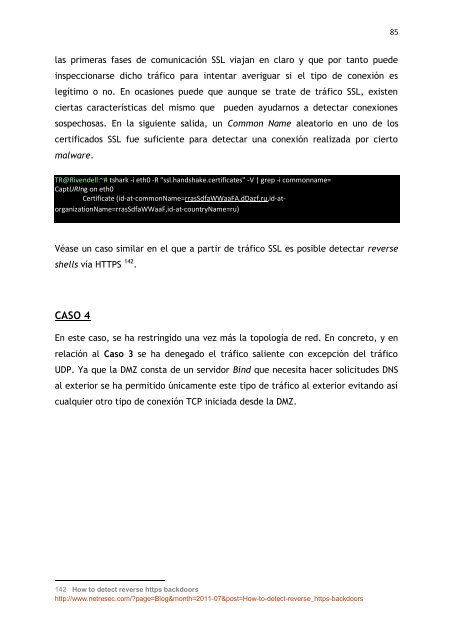

las primeras fases de comunicación SSL viajan en claro y que por tanto puede<br />

inspeccionarse dicho tráfico para intentar averiguar si el tipo de conexión es<br />

legítimo o no. En ocasiones puede que aunque se trate de tráfico SSL, existen<br />

ciertas características del mismo que pueden ayudarnos a detectar conexiones<br />

sospechosas. En la siguiente salida, un Common Name aleatorio en uno de los<br />

certificados SSL fue suficiente para detectar una conexión realizada por cierto<br />

malware.<br />

TR@Rivendell:~# tshark -i eth0 -R "ssl.handshake.certificates" -V | grep -i commonname=<br />

CaptURIng on eth0<br />

Certificate (id-at-commonName=rrasSdfaWWaaFA.dDazf.ru,id-atorganizationName=rrasSdfaWWaaF,id-at-countryName=ru)<br />

Véase un caso similar en el que a partir de tráfico SSL es posible detectar reverse<br />

shells vía HTTPS 142 .<br />

CASO 4<br />

En este caso, se ha restringido una vez más la topología de red. En concreto, y en<br />

relación al Caso 3 se ha denegado el tráfico saliente con excepción del tráfico<br />

UDP. Ya que la DMZ consta de un servidor Bind que necesita hacer solicitudes DNS<br />

al exterior se ha permitido únicamente este tipo de tráfico al exterior evitando así<br />

cualquier otro tipo de conexión TCP iniciada desde la DMZ.<br />

142 How to detect reverse https backdoors<br />

http://www.netresec.com/?page=Blog&month=2011-07&post=How-to-detect-reverse_https-backdoors<br />

85