You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Los Webkits se aprovecharán de dicha información para ejecutar un exploit u otro<br />

en función del tipo de vulnerabilidad encontrada, la cual le permitirá ejecutar<br />

cierto payload en el equipo de la víctima. Webkits sofisticados como Blackhole<br />

utilizarán payloads polimórficos para dificultar la detección por parte de antivirus<br />

que ellos mismos, de forma automatizada, chequearán y modificarán para<br />

garantizar su ocultación. El contenido de dicho payload, es decir, el código<br />

malicioso ejecutado en el equipo vulnerable dependerá del precio pagado a la hora<br />

de adquirir o “alquilar” el servicio. Algunos de los payloads descargarán<br />

ransomware, troyanos, falsos antivirus, etc.<br />

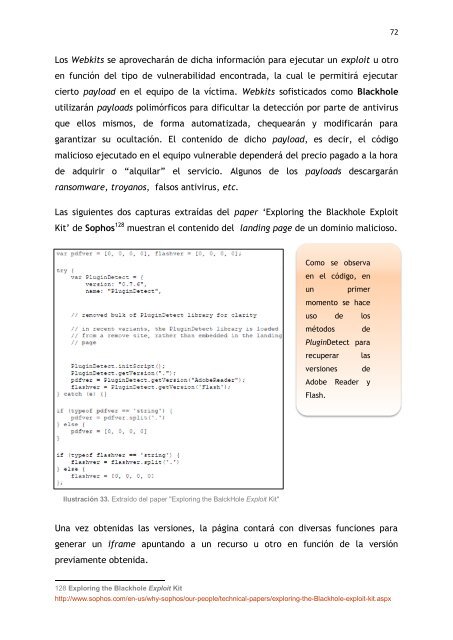

Las siguientes dos capturas extraídas del paper ‘Exploring the Blackhole Exploit<br />

Kit’ de Sophos 128 muestran el contenido del landing page de un dominio malicioso.<br />

Ilustración 33. Extraído del paper "Exploring the BalckHole Exploit Kit"<br />

Una vez obtenidas las versiones, la página contará con diversas funciones para<br />

generar un iframe apuntando a un recurso u otro en función de la versión<br />

previamente obtenida.<br />

128 Exploring the Blackhole Exploit Kit<br />

Como se observa<br />

en el código, en<br />

un primer<br />

momento se hace<br />

uso de los<br />

métodos de<br />

PluginDetect para<br />

recuperar las<br />

versiones de<br />

Adobe Reader y<br />

Flash.<br />

http://www.sophos.com/en-us/why-sophos/our-people/technical-papers/exploring-the-Blackhole-exploit-kit.aspx<br />

72