You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

El nombre del fichero que fija el malware es el nombre de un proceso habitual en<br />

sistemas Windows, como es wuauclt.exe; éste se corresponde con el proceso de<br />

‘Windows Update AutoUpdate Client’, utilizado para realizar las actualizaciones<br />

automáticas de Windows, de esta forma intenta ocultarse bajo un nombre de<br />

proceso habitual en este tipo de plataformas para pasar desapercibido. Además, se<br />

incluye en el arranque del sistema adquiriendo así persistencia en el mismo<br />

ejecutándose cada vez que se inicie el equipo.<br />

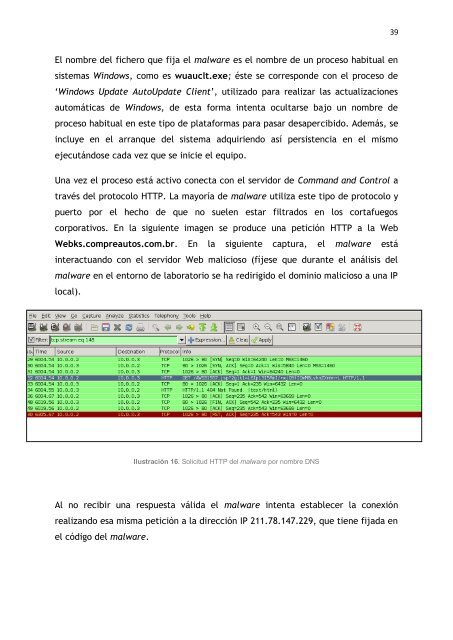

Una vez el proceso está activo conecta con el servidor de Command and Control a<br />

través del protocolo HTTP. La mayoría de malware utiliza este tipo de protocolo y<br />

puerto por el hecho de que no suelen estar filtrados en los cortafuegos<br />

corporativos. En la siguiente imagen se produce una petición HTTP a la Web<br />

Webks.compreautos.com.br. En la siguiente captura, el malware está<br />

interactuando con el servidor Web malicioso (fíjese que durante el análisis del<br />

malware en el entorno de laboratorio se ha redirigido el dominio malicioso a una IP<br />

local).<br />

Ilustración 16. Solicitud HTTP del malware por nombre DNS<br />

Al no recibir una respuesta válida el malware intenta establecer la conexión<br />

realizando esa misma petición a la dirección IP 211.78.147.229, que tiene fijada en<br />

el código del malware.<br />

39