You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

como punto de apoyo a otras medidas de seguridad. Por ejemplo gracias al estado<br />

de una conexión podremos saber si una máquina está sufriendo un ataque DoS<br />

(debido al excesivo número de intentos de conexión TCP que no completan el 3-<br />

way handshake), si se están utilizando paquetes fragmentados (comúnmente<br />

utilizado para intentar eludir contramedidas como Deep Packet Inspection), si se<br />

están spoofeando paquetes IP, etc. Entorno a estas características existen muchas<br />

otras funcionalidades que pueden implementarse dentro de un mismo appliance<br />

Firewall.<br />

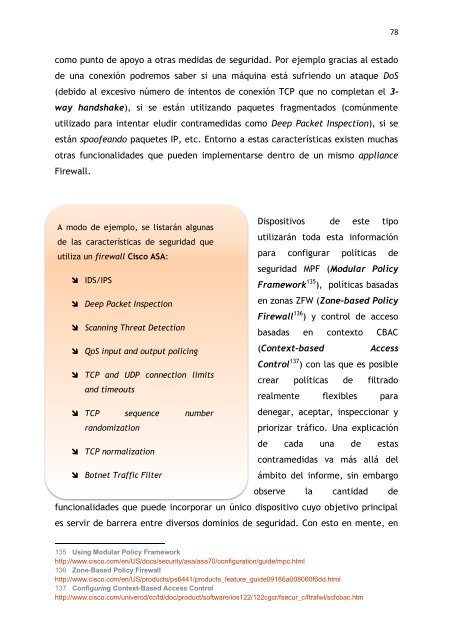

A modo de ejemplo, se listarán algunas<br />

de las características de seguridad que<br />

utiliza un firewall Cisco ASA:<br />

IDS/IPS<br />

Deep Packet Inspection<br />

Scanning Threat Detection<br />

QoS input and output policing<br />

TCP and UDP connection limits<br />

and timeouts<br />

TCP sequence number<br />

randomization<br />

TCP normalization<br />

Botnet Traffic Filter<br />

78<br />

Dispositivos de este tipo<br />

utilizarán toda esta información<br />

para configurar políticas de<br />

seguridad MPF (Modular Policy<br />

Framework 135 ), políticas basadas<br />

en zonas ZFW (Zone-based Policy<br />

Firewall 136 ) y control de acceso<br />

basadas en contexto CBAC<br />

(Context-based Access<br />

Control 137 ) con las que es posible<br />

crear políticas de filtrado<br />

realmente flexibles para<br />

denegar, aceptar, inspeccionar y<br />

priorizar tráfico. Una explicación<br />

de cada una de estas<br />

contramedidas va más allá del<br />

ámbito del informe, sin embargo<br />

observe la cantidad de<br />

funcionalidades que puede incorporar un único dispositivo cuyo objetivo principal<br />

es servir de barrera entre diversos dominios de seguridad. Con esto en mente, en<br />

135 Using Modular Policy Framework<br />

http://www.cisco.com/en/US/docs/security/asa/asa70/configuration/guide/mpc.html<br />

136 Zone-Based Policy Firewall<br />

http://www.cisco.com/en/US/products/ps6441/products_feature_guide09186a008060f6dd.html<br />

137 Configuring Context-Based Access Control<br />

http://www.cisco.com/univercd/cc/td/doc/product/software/ios122/122cgcr/fsecur_c/ftrafwl/scfcbac.htm