You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Si disponemos de un IDS/IPS como Snort, podemos utilizar el preprocesador ARP<br />

(arpspoof) diseñado para generar alertas ante ataques de ARP Spoof. Para<br />

activarlo, se tiene que descomentar la correspondiente línea en el fichero de<br />

configuración de Snort, snort.conf:<br />

#preprocessor arpspoof<br />

A continuación, se añadirán los pares IP/MAC de los equipos que se desean<br />

monitorizar de forma que si el preprocesador detecta una trama ARP en la que la<br />

dirección IP del remitente coincide con una de las entradas añadidas y la dirección<br />

MAC del remitente no coincide con la almacenada generará una alerta. Para ello,<br />

añadiremos una entrada de la siguiente forma (por ejemplo la de nuestro gateway)<br />

en el fichero snort.conf:<br />

preprocessor arpspoof_detect_host:192.168.254.254 00:0e:0c:c6:c5:82<br />

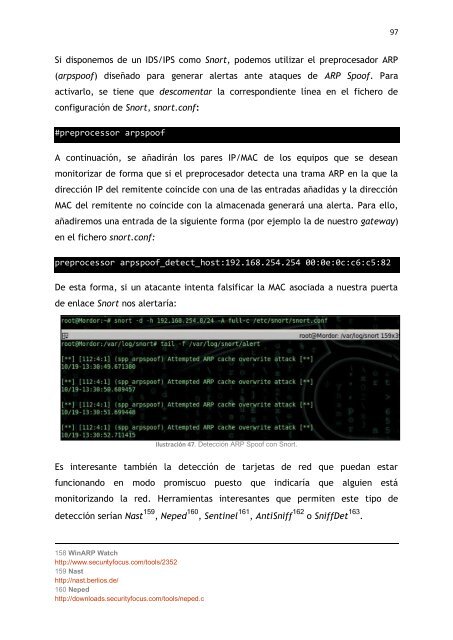

De esta forma, si un atacante intenta falsificar la MAC asociada a nuestra puerta<br />

de enlace Snort nos alertaría:<br />

Ilustración 47. Detección ARP Spoof con Snort.<br />

Es interesante también la detección de tarjetas de red que puedan estar<br />

funcionando en modo promiscuo puesto que indicaría que alguien está<br />

monitorizando la red. Herramientas interesantes que permiten este tipo de<br />

detección serían Nast 159 , Neped 160 , Sentinel 161 , AntiSniff 162 o SniffDet 163 .<br />

158 WinARP Watch<br />

http://www.securityfocus.com/tools/2352<br />

159 Nast<br />

http://nast.berlios.de/<br />

160 Neped<br />

http://downloads.securityfocus.com/tools/neped.c<br />

97