Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

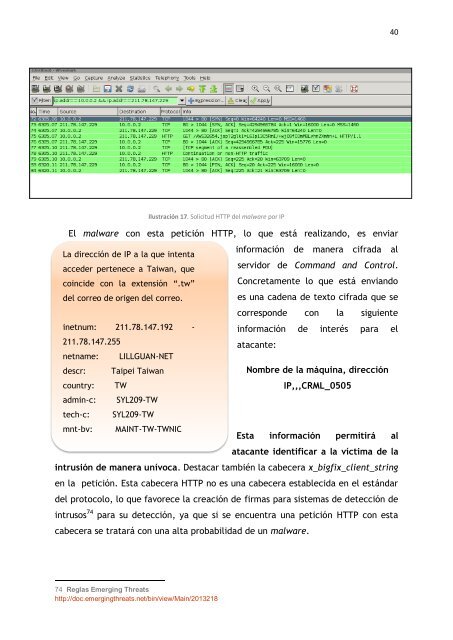

La dirección de IP a la que intenta<br />

acceder pertenece a Taiwan, que<br />

coincide con la extensión “.tw”<br />

del correo de origen del correo.<br />

inetnum: 211.78.147.192 -<br />

211.78.147.255<br />

netname: LILLGUAN-NET<br />

descr: Taipei Taiwan<br />

country: TW<br />

admin-c: SYL209-TW<br />

tech-c: SYL209-TW<br />

mnt-by: MAINT-TW-TWNIC<br />

Ilustración 17. Solicitud HTTP del malware por IP<br />

El malware con esta petición HTTP, lo que está realizando, es enviar<br />

40<br />

información de manera cifrada al<br />

servidor de Command and Control.<br />

Concretamente lo que está enviando<br />

es una cadena de texto cifrada que se<br />

corresponde con la siguiente<br />

información de interés para el<br />

atacante:<br />

Nombre de la máquina, dirección<br />

IP,,,CRML_0505<br />

Esta información permitirá al<br />

atacante identificar a la víctima de la<br />

intrusión de manera unívoca. Destacar también la cabecera x_bigfix_client_string<br />

en la petición. Esta cabecera HTTP no es una cabecera establecida en el estándar<br />

del protocolo, lo que favorece la creación de firmas para sistemas de detección de<br />

intrusos 74 para su detección, ya que si se encuentra una petición HTTP con esta<br />

cabecera se tratará con una alta probabilidad de un malware.<br />

74 Reglas Emerging Threats<br />

http://doc.emergingthreats.net/bin/view/Main/2013218