"Gaming, móntate a la ola del juego" Noviembre 2022

Novedades tecnológicas y propuestas comerciales de marcas y mayoristas para el segmento de gamers en México.

Novedades tecnológicas y propuestas comerciales de marcas y mayoristas para el segmento de gamers en México.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

ACTUALIDAD<br />

1<br />

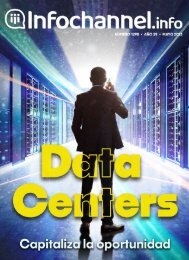

El atacante busca ganar alguna forma de acceso,<br />

valiéndose de phishing o ingeniería social para<br />

tomar <strong>la</strong>s credenciales de un empleado.<br />

Obtener <strong>la</strong>s credenciales <strong>del</strong> administrador de<br />

<strong>la</strong> red permitirá obtener más accesos; en este<br />

sentido, los ataques dirigidos se realizan con<br />

mucha inteligencia previa. Una vez dentro, el<br />

atacante permanece en el sistema y descubre<br />

cómo se puede mover <strong>la</strong>teralmente en <strong>la</strong> red.<br />

2<br />

El atacante descubre los sistemas importantes,<br />

los servidores y los sistemas que son <strong>la</strong>s joyas<br />

de <strong>la</strong> corona.<br />

Pasos de un ciberataque<br />

Un ataque tiene tres niveles y cada uno sus pasos:<br />

3<br />

El atacante se prepara para hacer el despliegue<br />

<strong>del</strong> software malicioso, tomar y<br />

cifrar <strong>la</strong> información, robar los datos y<br />

dar el mensaje de extorsión al cliente.<br />

Marino explicó que el malware pudo<br />

haber sido creado por otra empresa que<br />

lo pone a disposición de <strong>la</strong> industria <strong>del</strong><br />

cibercrimen, o bien, fue desarrol<strong>la</strong>do específicamente<br />

para cierto b<strong>la</strong>nco.<br />

Cuánto más a medida está hecho el<br />

malware más difícil será su detección;<br />

puede estar inactivo hasta que el atacante<br />

le de ejecutar, o puede estar programado<br />

para que se aparezca <strong>la</strong> pantal<strong>la</strong> de<br />

extorsión. Este es el final de una cadena<br />

de trabajo que empezó días antes.<br />

En el caso de los ataques masivos, es<br />

el usuario el que descarga un malware<br />

que cifra su computadora; estos malware<br />

están programados para ejecutar pasos<br />

de forma que puede ir contagiando a<br />

otras máquinas.<br />

Cuando este malware lo hace un ser<br />

humano es más difícil detectarlo, <strong>la</strong> dinámica<br />

cambia y <strong>la</strong> persona responde y<br />

cambia su táctica<br />

Esos niveles forman parte de una cadena<br />

de ataque, <strong>la</strong> cual se conforma por:<br />

Acceso inicial, ejecución, persistencia,<br />

esca<strong>la</strong> de privilegios, evasión de defensa,<br />

descubrimiento, movimiento <strong>la</strong>teral,<br />

colección de información, ex filtración<br />

de datos y el comando de control.<br />

Una vez lograda esa persistencia en <strong>la</strong><br />

red puedo ejecutar partes adicionales<br />

<strong>del</strong> ataque remotamente.<br />

Las vulnerabilidades en el caso de <strong>la</strong> industria<br />

con sensores y maquinas conectadas<br />

son distintos ya que los protocolos y<br />

sistemas <strong>del</strong> mundo OT son distintos a los<br />

de IT, y para poder lograr <strong>la</strong>s ventajas de <strong>la</strong><br />

automatización se conectan cada vez más<br />

redes; <strong>la</strong> cadena va a ser <strong>la</strong> misma, aunque<br />

el malware utilice un lenguaje distinto.<br />

ACTUALIDAD<br />

58<br />

infochannel.info | <strong>Noviembre</strong> <strong>2022</strong><br />

<strong>Noviembre</strong> <strong>2022</strong> | infochannel.info<br />

59