You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

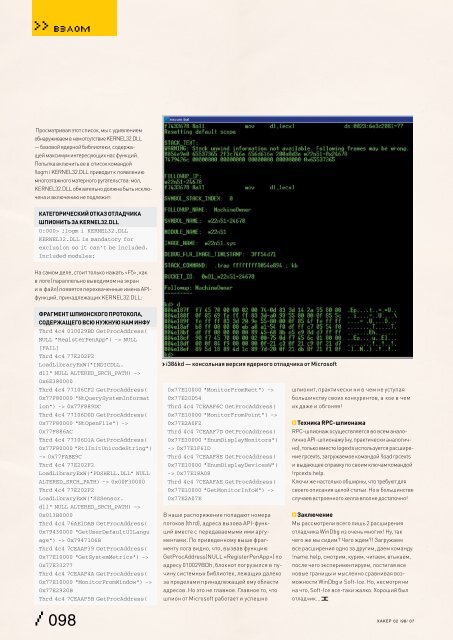

взломПросматривая этот список, мы с удивлениемобнаруживаем в нем отсутствие KERNEL32.DLL— базовой ядерной библиотеки, содержащеймаксимум интересующих нас функций.Попытка включить ее в список командой!logm i KERNEL32.DLL приводит к появлениюмногоэтажного матерного ругательства: мол,KERNEL32.DLL обязательно должна быть исключенаи включению не подлежит:Категорический отказ отладчикашпионить за KERNEL32.DLL0:000> !logm i KERNEL32.DLLKERNEL32.DLL is mandatory forexclusion so it can't be included.Included modules:На самом деле, стоит только нажать , какв логе (параллельно выводимом на экрани в файл) появятся перехваченные имена APIфункций,принадлежащих KERNEL32.DLL:Фрагмент шпионского протокола,содержащего всю нужную нам инфуThrd 4c4 010029BD GetProcAddress(NULL "RegisterPenApp") -> NULL[FAIL]Thrd 4c4 77E202F2LoadLibraryExW("INDICDLL.dll" NULL ALTERED_SRCH_PATH) ->0x6E380000Thrd 4c4 77106CF2 GetProcAddress(0x77F80000 "NtQuerySystemInformation") -> 0x77F889DCThrd 4c4 77106D0D GetProcAddress(0x77F80000 "NtOpenFile") ->0x77F886ACThrd 4c4 77106D1A GetProcAddress(0x77F80000 "RtlInitUnicodeString")-> 0x77FABE9CThrd 4c4 77E202F2LoadLibraryExW("PDSHELL.DLL" NULLALTERED_SRCH_PATH) -> 0x00F30000Thrd 4c4 77E202F2LoadLibraryExW("SSSensor.dll" NULL ALTERED_SRCH_PATH) ->0x013B0000Thrd 4c4 76AE1DAB GetProcAddress(0x79430000 "GetUserDefaultUILanguage") -> 0x7947106BThrd 4c4 7CEAAF39 GetProcAddress(0x77E10000 "GetSystemMetrics") ->0x77E33277Thrd 4c4 7CEAAF4A GetProcAddress(0x77E10000 "MonitorFromWindow") ->0x77E2920BThrd 4c4 7CEAAF5B GetProcAddress(/ 098xàêåði386kd — консольная версия ядерного отладчика от Microsoft0x77E10000 "MonitorFromRect") ->0x77E20D54Thrd 4c4 7CEAAF6C GetProcAddress(0x77E10000 "MonitorFromPoint") ->0x77E2A0F2Thrd 4c4 7CEAAF7D GetProcAddress(0x77E10000 "EnumDisplayMonitors")-> 0x77E1F61DThrd 4c4 7CEAAF8E GetProcAddress(0x77E10000 "EnumDisplayDevicesW")-> 0x77E18A08Thrd 4c4 7CEAAFAE GetProcAddress(0x77E10000 "GetMonitorInfoW") ->0x77E2A07EВ наше распоряжение попадают номерапотоков (thrd), адреса вызова API-функцийвместе с передаваемыми ими аргументами.По приведенному выше фрагментулога видно, что, вызвав функциюGetProcAddress(NULL «RegisterPenApp») поадресу 010029BDh, блокнот погрузился в пучинусистемных библиотек, лежащих далекоза пределами принадлежащей ему областиадресов. Но это не главное. Главное то, чтошпион от Microsoft работает и успешношпионит, практически ни в чем не уступаябольшинству своих конкурентов, а кое в чемих даже и обгоняя!Техника RPC-шпионажаRPC-шпионаж осуществляется во всем аналогичноAPI-шпионажу (ну, практически аналогично),только вместо logexts используется расширениеrpcexts, загружаемое командой !load rpcextsи выдающее справку по своим ключам командой!rpcexts.help.Ключи же настолько обширны, что требуют длясвоего описания целой статьи. Но в большинствеслучаев встроенного хелпа вполне достаточно!ЗаключениеМы рассмотрели всего лишь 2 расширенияотладчика WinDbg из очень многих! Ну, такчего же мы сидим? Чего ждем?! Загружаемвсе расширения одно за другим, даем команду!name.help, смотрим, курим, читаем, втыкаем,после чего экспериментируем, постигая всеновые границы и мысленно сравнивая возможностиWinDbg и Soft-Ice. Но, несмотря нина что, Soft-Ice все-таки жалко. Хороший былотладчик... z02 /98/ 07