You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

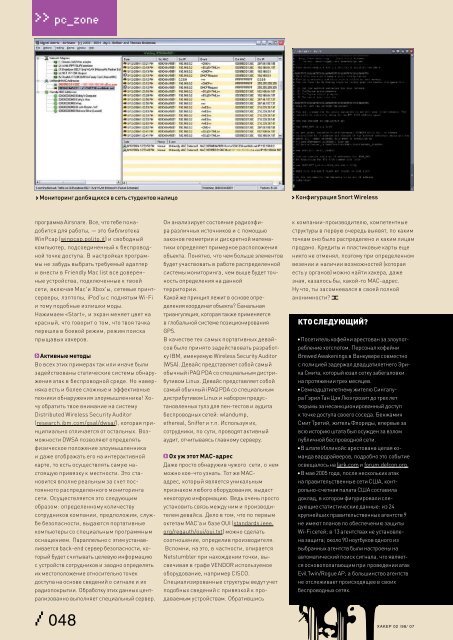

pc_zoneМониторинг долбящихся в сеть студентов налицо Конфигурация Snort Wirelessпрограмма Airsnare. Все, что тебе понадобитсядля работы, — это библиотекаWinPcap (winpcap.polito.it) и свободныйкомпьютер, подсоединенный к беспроводнойточке доступа. В настройках программыне забудь выбрать требуемый адаптери внести в Friendly Mac list все доверенныеустройства, подключенные к твоейсети, включая Mac'и Xbox'ы, сетевые принтсерверы,лэптопы, iPod'ы с поднятым Wi-Fiи тому подобные излишки моды.Нажимаем «Start», и экран меняет цвет накрасный, что говорит о том, что твоя тачкаперешла в боевой режим, режим поискапрыщавых хакеров.Активные методыВо всех этих примерах так или иначе былизадействованы статические системы обнаруженияатак в беспроводной среде. Но навернякаесть и более сложные и эффективныетехники обнаружения злоумышленника! Хочуобратить твое внимание на системуDistributed Wireless Security Auditor(research.ibm.com/gsal/dwsa/), которая принципиальноотличается от остальных. ВозможностиDWSA позволяют определятьфизическое положение злоумышленникаи даже отображать его на интерактивнойкарте, то есть осуществлять самую настоящуюпривязку к местности. Это становитсявполне реальным за счет постоянногораспределенного мониторингасети. Осуществляется это следующимобразом: определенному количествусотрудников компании, предположим, службебезопасности, выдаются портативныекомпьютеры со специальным программнымоснащением. Параллельно с этим устанавливаетсяback-end сервер безопасности, которыйбудет считывать целевую информациюс устройств сотрудников и заодно определятьих местоположение относительно точекдоступа на основе сведений о сигнале и ихрадиопокрытии. Обработку этих данных централизованновыполняет специальный сервер./ 048xàêåðОн анализирует состояние радиоэфираразличных источников и с помощьюзаконов геометрии и дискретной математикиопределяет примерное расположенияобъекта. Понятно, что чем больше элементовбудет участвовать в работе распределеннойсистемы мониторинга, чем выше будет точностьопределения на даннойтерритории.Какой же принцип лежит в основе определениякоординат объекта? Банальнаятриангуляция, которая также применяетсяв глобальной системе позиционированияGPS.В качестве тех самых портативных девайсовбыло принято задействовать разработкуIBM, именуемую Wireless Security Auditor(WSA). Девайс представляет собой самыйобычный iPAQ PDA со специальным дистрибутивомLinux. Девайс представляет собойсамый обычный iPAQ PDA со специальнымдистрибутивом Linux и набором предустановленныхтулз для пен-тестов и аудитабеспроводных сетей: wlandump,ethereal, Sniffer и т.п. Используя их,сотрудники, по сути, проводят активныйаудит, отчитываясь главному серверу.Ох уж этот MAC-адресДаже просто обнаружив чужого сети, о немможно кое-что узнать. Тот же MACадрес,который является уникальнымпризнаком любого оборудования, выдастнекоторую информацию. Ведь очень простоустановить связь между ним и производителемдевайса. Дело в том, что по первымоктетам MAC'a и базе OUI (standards.ieee.org/regauth/oui/oui.txt) можно сделатьсоотношение, определив производителя.Вспомни, на это, в частности, опираетсяNetstumbler при нахождении точки, высвечиваяв графе VENDOR используемоеоборудование, например CISCO.Специализированные структуры ведут учетподобных сведений с привязкой к продаваемымустройствам. Обратившиськ компании-производителю, компетентныеструктуры в первую очередь выявят, по какимточкам оно было распределено и каким лицампродано. Кредиты и пластиковые карты ещеникто не отменял, поэтому при определенномвезении и наличии возможностей (котораяесть у органов) можно найти хакера, дажезная, казалось бы, какой-то MAC-адрес.Ну что, ты засомневался в своей полнойанонимности? zКто следующий?Посетитель кофейни арестован за злоупотреблениехотспотом. Персонал кофейниBrewed Awakenings в Ванкувере совместнос полицией задержал двадцатилетнего ЭрикаСмита, который юзал сетку забегаловкина протяжении трех месяцев.Семнадцатилетнему жителю СингапураГэрил Тан Цзя Люэ грозит до трех леттюрьмы за несанкционированный доступк точке доступа своего соседа. БенжаминСмит Третий, житель Флориды, впервые завсю историю штата был осужден за взломпубличной беспроводной сети.В штате Иллинойс арестована целая командавардрайверов, подробно это событиеосвещалось на fark.com и forum.defcon.org.В мае 2005 года, после нескольких атакна правительственные сети США, контрольно-счетнаяпалата США составиладоклад, в котором фигурировали следующиестатистические данные: из 24крупнейших правительственных агентств 9не имеют планов по обеспечению защитыWi-Fi сетей; в 13 агентствах не установленазащита; около 90 ноутбуков одного извыбранных агентств были настроены наавтоматический поиск сигнала, что являетсяосновополагающим при проведении атакEvil Twin/Rogue AP; а большинство агентствне отслеживает происходящее в своихбеспроводных сетях.02 /98/ 07