Die komplette MONITOR-Ausgabe 7-8/2000 können

Die komplette MONITOR-Ausgabe 7-8/2000 können

Die komplette MONITOR-Ausgabe 7-8/2000 können

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

NETZ & TELEKOM<br />

Millionen Menschen sind über<br />

das Internet miteinander<br />

verbunden und erledigen in der<br />

elektronischen Welt ihre<br />

Geschäfte. Der unternehmensübergreifende<br />

E-Commerce<br />

umfasst bereits heute einen<br />

Markt mit einem Umsatz von<br />

mehr als 100 Milliarden Dollar<br />

und dürfte weiter exponentiell<br />

steigen.<br />

Achim Scharf<br />

<strong>Die</strong> Entwicklung des neuen elektronischen<br />

Wirtschaftszweiges verleiht dem Internet eine<br />

immer größere Bedeutung. <strong>Die</strong> Unternehmen<br />

erkennen, dass neben den traditionellen<br />

Ressourcen wie Finanzkraft und Ausstattung<br />

nun ein ebenso entscheidender Erfolgsfaktor<br />

im intellektuellen Kapital eines<br />

Unternehmens liegt, der Summe des im<br />

Unternehmen vorhandenen Wissens und der<br />

Informationen. Neben dem Wert des intellektuellen<br />

Kapitals ist das „harte“ Kapital eines<br />

Unternehmens oft verschwindend klein.<br />

<strong>Die</strong>se neue Form von Kapital fordert natürlich<br />

auch neue Formen krimineller Aktivitäten<br />

heraus.<br />

Unternehmen verarbeiten immer mehr<br />

wertvolle und vertrauliche Informationen im<br />

Internet sowie in Extranets und Intranets.<br />

<strong>Die</strong> Verbreitung dieser Daten stellt für die<br />

Sicherheit im Unternehmen ein immer größeres<br />

Problem dar. Eine aktuelle Studie<br />

(FBI/CSI Computer Crime & Security Survey,<br />

1999) zeigt, dass die meisten Sicherheitsverletzungen<br />

im Local Area Network<br />

(LAN) auftreten. Traditionelle Lösungen wie<br />

Firewalls werden zwar auch weiterhin das<br />

Unternehmen nach außen hin abschirmen;<br />

dennoch werden zusätzliche Sicherheitsstufen<br />

erforderlich. <strong>Die</strong> Entwicklung aller Komponenten<br />

einer umfassenden, mehrstufigen<br />

Lösung erfordert die Mitarbeit einer Vielzahl<br />

von Herstellern der gesamten Branche.<br />

SICHERHEIT<br />

IT-Sicherheit nötiger denn je<br />

Vier Unternehmen schnüren ein Paket<br />

�� Das Internet wächst,<br />

die Risiken auch<br />

Das Internet verändert die herkömmlichen<br />

Business-Modelle, indem es den Handel leichter<br />

macht, zugleich aber wirft es jedoch neue<br />

Sicherheitsprobleme auf. Bisher nutzten<br />

Unternehmen über Mietleitungen oder andere<br />

private Medien verknüpfte LANs, die<br />

ein geschlossenes System darstellten. Das heutige,<br />

offenere Geschäftsmodell ist geprägt<br />

durch ein einziges Netz, das „virtuelle Netzwerk“.<br />

Das neue Business-Modell wird begünstigt<br />

durch die wachsende Zahl von Extranets,<br />

wobei Zulieferer und Kunden gemeinsam<br />

im Netzwerk arbeiten <strong>können</strong>. <strong>Die</strong> Implementierung<br />

von Extranets verlangt von<br />

Unternehmen, ihr intellektuelles Kapital im<br />

Internet verfügbar zu machen, und damit hat<br />

theoretisch jeder Internet-Benutzer Zugriff<br />

auf die wertvollen Daten. Das Internet wird<br />

auch von vielen Unternehmen als eine WAN-<br />

Verbindungslösung genutzt, die eine preisgünstige<br />

Alternative zu teuren Mietleitungen<br />

darstellt. Mit dem Effekt, dass mit dieser<br />

Lösung eine Form der öffentlichen Kommunikation<br />

in die Grenzen eines Unternehmens<br />

eingegliedert wird. Viele Firmen nutzen<br />

heute ihr Unternehmens-LAN auch als<br />

unternehmenskritische Business-Tools. Es<br />

werden nicht nur anderen Unternehmen über<br />

Extranets mehr Daten zur Verfügung gestellt,<br />

sondern auch die Mitarbeiter haben über LAN<br />

Zugriff auf mehr Daten als je zuvor. Verstöße<br />

gegen die Sicherheitsvorkehrungen treten<br />

absichtlich oder aus Versehen auf. Mitarbeiter,<br />

die Zugriff auf ein Unternehmensnetz haben,<br />

aber mit den Richtlinien und Prozeduren<br />

nicht vertraut sind, <strong>können</strong> Fehler machen<br />

und versehentlich kritische Daten beschädigen.<br />

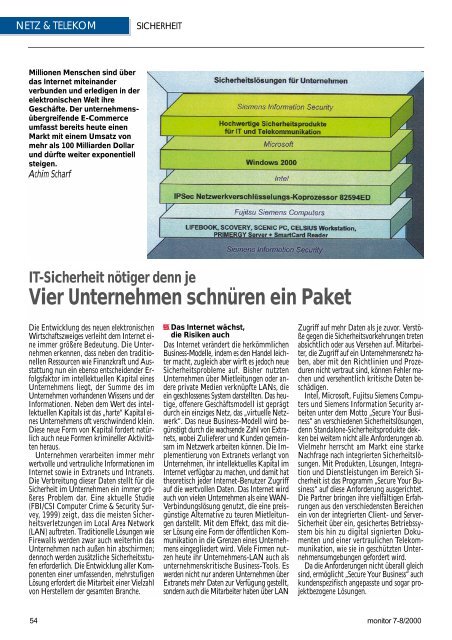

Intel, Microsoft, Fujitsu Siemens Computers<br />

und Siemens Information Security arbeiten<br />

unter dem Motto „Secure Your Business“<br />

an verschiedenen Sicherheitslösungen,<br />

denn Standalone-Sicherheitsprodukte dekken<br />

bei weitem nicht alle Anforderungen ab.<br />

Vielmehr herrscht am Markt eine starke<br />

Nachfrage nach integrierten Sicherheitslösungen.<br />

Mit Produkten, Lösungen, Integration<br />

und <strong>Die</strong>nstleistungen im Bereich Sicherheit<br />

ist das Programm „Secure Your Business“<br />

auf diese Anforderung ausgerichtet.<br />

<strong>Die</strong> Partner bringen ihre vielfältigen Erfahrungen<br />

aus den verschiedensten Bereichen<br />

ein von der integrierten Client- und Server-<br />

Sicherheit über ein, gesichertes Betriebssystem<br />

bis hin zu digital signierten Dokumenten<br />

und einer vertraulichen Telekommunikation,<br />

wie sie in geschützten Unternehmensumgebungen<br />

gefordert wird.<br />

Da die Anforderungen nicht überall gleich<br />

sind, ermöglicht „Secure Your Business“ auch<br />

kundenspezifisch angepasste und sogar projektbezogene<br />

Lösungen.<br />

54 monitor 7-8/<strong>2000</strong>