Technische Richtlinie TR-03127

Technische Richtlinie TR-03127

Technische Richtlinie TR-03127

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

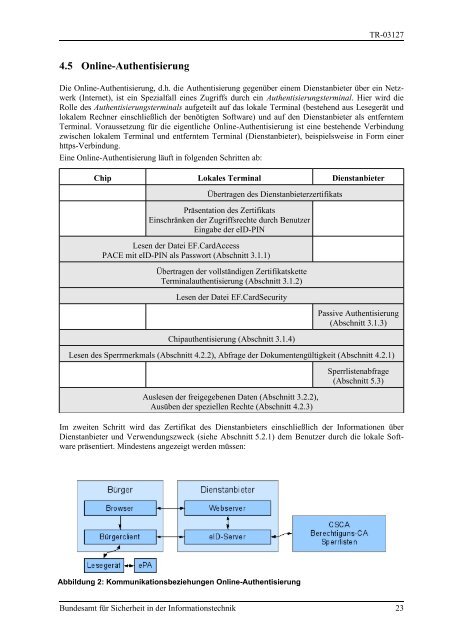

4.5 Online-Authentisierung<br />

<strong>TR</strong>-<strong>03127</strong><br />

Die Online-Authentisierung, d.h. die Authentisierung gegenüber einem Dienstanbieter über ein Netzwerk<br />

(Internet), ist ein Spezialfall eines Zugriffs durch ein Authentisierungsterminal. Hier wird die<br />

Rolle des Authentisierungsterminals aufgeteilt auf das lokale Terminal (bestehend aus Lesegerät und<br />

lokalem Rechner einschließlich der benötigten Software) und auf den Dienstanbieter als entferntem<br />

Terminal. Voraussetzung für die eigentliche Online-Authentisierung ist eine bestehende Verbindung<br />

zwischen lokalem Terminal und entferntem Terminal (Dienstanbieter), beispielsweise in Form einer<br />

https-Verbindung.<br />

Eine Online-Authentisierung läuft in folgenden Schritten ab:<br />

Chip Lokales Terminal Dienstanbieter<br />

Übertragen des Dienstanbieterzertifikats<br />

Präsentation des Zertifikats<br />

Einschränken der Zugriffsrechte durch Benutzer<br />

Eingabe der eID-PIN<br />

Lesen der Datei EF.CardAccess<br />

PACE mit eID-PIN als Passwort (Abschnitt 3.1.1)<br />

Übertragen der vollständigen Zertifikatskette<br />

Terminalauthentisierung (Abschnitt 3.1.2)<br />

Lesen der Datei EF.CardSecurity<br />

Chipauthentisierung (Abschnitt 3.1.4)<br />

Passive Authentisierung<br />

(Abschnitt 3.1.3)<br />

Lesen des Sperrmerkmals (Abschnitt 4.2.2), Abfrage der Dokumentengültigkeit (Abschnitt 4.2.1)<br />

Auslesen der freigegebenen Daten (Abschnitt 3.2.2),<br />

Ausüben der speziellen Rechte (Abschnitt 4.2.3)<br />

Sperrlistenabfrage<br />

(Abschnitt 5.3)<br />

Im zweiten Schritt wird das Zertifikat des Dienstanbieters einschließlich der Informationen über<br />

Dienstanbieter und Verwendungszweck (siehe Abschnitt 5.2.1) dem Benutzer durch die lokale Software<br />

präsentiert. Mindestens angezeigt werden müssen:<br />

Abbildung 2: Kommunikationsbeziehungen Online-Authentisierung<br />

Bundesamt für Sicherheit in der Informationstechnik 23