Militaer_aktuell_2_2017

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

0 3 8 H E E R &<br />

M<br />

E H R<br />

1<br />

4<br />

2<br />

3<br />

CYBER-ABWEHR<br />

Zum Schutz seines virtuellen Raums setzt das Bundesheer auf das Kommando<br />

Führungsunterstützung und Cyber Defence in der Stiftkaserne in Wien.<br />

Oberleutnant Striedinger erklärt, wie man Angriffe auf das System erkennt und<br />

auf Attacken richtig reagiert. Text: HANS SCHNEEWEISS Fotos: SEBASTIAN FREILER<br />

Das Bundesheer hat früh erkannt,<br />

dass vom Cyberraum neue Gefahren<br />

ausgehen, die das Potenzial haben,<br />

die Sicherheit Österreichs zu gefährden.<br />

Seit Jahren betreiben die rotweiß-roten<br />

Streitkräfte daher massive<br />

Anstrenungen zur Erhöhung der<br />

Cybersicherheit, die sich auch in<br />

internationalen Erfolgen niederschlagen:<br />

So nehmen Soldaten des<br />

Bundesheeres seit 2012 aktiv an der<br />

Nato-Übung „Cyber Coalition“ teil<br />

und konnten diesen digitalen Hacker-Abwehr-Wettkampf<br />

im ersten<br />

Jahr auch gleich gewinnen.<br />

Das Bundesheer überwacht sein<br />

österreichweites Digitalnetzwerk von<br />

Räumen (1) in der Wiener Stiftkaserne<br />

aus. Mehrere Cyber-Experten<br />

analysieren dort den laufenden<br />

Datenverkehr (2) und bedienen<br />

sich dazu auch eines Monitoring-<br />

Programms, das die Unmengen an<br />

Informationen filtert und übersichtlich<br />

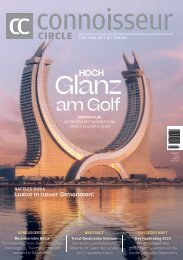

bündelt. Auf einem großen Bildschirm<br />

(3) ist das <strong>aktuell</strong>e Cyberlagebild<br />

dargestellt. Darauf lässt sich<br />

etwa in Form von Tortendiagrammen<br />

erkennen, wie oft jemand versucht in<br />

das Netzwerk einzudringen (die Rede<br />

ist von „anklopfen“) oder wie viele<br />

Viren im System unterwegs sind.<br />

Angriffe auf das Netzwerk (4) gehen<br />

meist mit einer sehr hohen Netzauslastung<br />

einher, diese liegt dann bei<br />

bis zu 90 Prozent. Erkennen die<br />

Experten in der Stiftkaserne einen<br />

derartigen Daten-Ansturm, werden<br />

die Kollegen alarmiert (5) – im<br />

Regelfall ist das zwei- bis dreimal<br />

pro Woche der Fall.<br />

Dauert der Angriff auf das Netz länger<br />

als eine halbe Stunde, beginnen<br />

die Cyber-Soldaten mit der Suche<br />

nach der Ursache beziehungsweise<br />

dem Aggressor (6). Die Ermittelungen<br />

laufen über unterschiedliche<br />

Geräte, die Zugriff auf verschiedene<br />

Netzwerke erlauben.<br />

Mittels Ausschlussverfahren wird<br />

versucht den Bösewicht zu stellen.<br />

Die Gefahr kann etwa von einem<br />

E-Mail oder einem über einen USB-<br />

Stick eingeschleppten Virus ausgehen,<br />

aber auch über eine automatisierte<br />

Maßnahme eines Programmes.<br />

Abhängig von der Gefahrenquelle<br />

werden geeignete Gegenmaßnahmen<br />

eingeleitet (7), der Bedrohung wird<br />

anschließend mit Programmzeilen<br />

zu Leibe gerückt.<br />

Ist die Gefahr gebannt, wird in einer<br />

Nachbesprechung (8) der Hergang<br />

im Detail aufgearbeitet. Mithilfe dieser<br />

Analyse sollen Lehren für weitere<br />

Angriffe und möglichst effektive Abwehr-Maßnahmen<br />

gezogen werden.<br />

M I L I T Ä R A K T U E L L